Messenger nie może otworzyć załącznika lub linku? Oto co robić

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

Cyberprzestępcy nieustannie opracowują kilka innowacyjnych sztuczek i taktyk, aby rozprzestrzeniać oprogramowanie typu adware . Posiadanie pomysłów na to, jakie popularne techniki rozprzestrzeniania adware są śledzone przez cyberprzestępców, jest bardzo ważne, aby uchronić urządzenie przed ryzykiem ataków adware.

Tak więc, złap wszystkie szczegóły na różne sposoby, przez które adware dostaje się do twojego komputera.

Techniki rozpowszechniania adware, za którymi podążają cyberprzestępcy

1. Wyłudzanie wiadomości e-mail:

Rozpowszechnianie adware jako złośliwych programów za pośrednictwem poczty e-mail jest dość skuteczną i prostą sztuczką do wykonania. Cyberprzestępcy wysyłają programy adware, które zaczynają zbierać dane od momentu otwarcia takich złośliwych załączników do wiadomości e-mail.

Te e-maile sprawiają, że wierzysz, że pochodzi z pewnych zaufanych źródeł. Podobnie jak US Postal Service, bank użytkownika, FedEx lub z dowolnego zaufanego kontaktu z własnej listy użytkownika .

Widać również, że niektóre podejrzane wiadomości e-mail infekują również komputer z okienka podglądu klienta poczty e-mail, nawet jeśli nie otworzysz ani nie pobierzesz żadnego łącza ani załączników.

Większość z tych złośliwych wiadomości e-mail zawiera również takie łącza, które prowadzą użytkownika do fałszywej wersji strony internetowej banku. Następnie zmuś ich do zmiany hasła. Gdy użytkownik to zrobi, Adware zbierze wszystkie dane logowania użytkownika, a następnie wyśle je do cyberprzestępcy.

2. Surfowanie po Internecie:

W dzisiejszych czasach przeglądanie sieci Web jest podstawową potrzebą każdego internauty, ale naraża również komputer na liczne zagrożenia. Cyberprzestępcy projektują strony internetowe, które wykorzystują luki w systemie. Po odwiedzeniu takiej witryny system zaczyna wyświetlać fałszywe reklamy pop-up i ostrzeżenia dotyczące ataku wirusa na komputer.

Po kliknięciu opcji OK, aby wyczyścić rejestr systemu, złośliwe oprogramowanie Adware ma łatwą szansę na zainstalowanie w systemie hosta. Niektóre warianty Adware są również odpowiedzialne za przekierowania DNS lub wykorzystywanie przeglądarki.

3. Nieaktualne oprogramowanie:

Złośliwe oprogramowanie typu adware przemierza Internet w poszukiwaniu luk w przestarzałym oprogramowaniu. Aby uzyskać łatwą szansę na dostęp do komputera.

Każdy internauta musi uważać, czy przegląda sieć za pomocą przestarzałego oprogramowania. Niezależnie od tego, czy używają przestarzałej przeglądarki, systemów operacyjnych lub wtyczek itp.

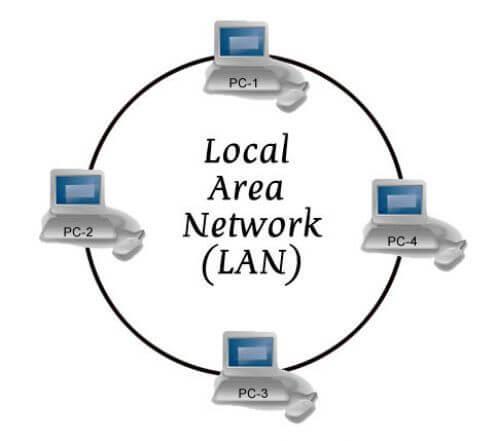

4. Sieci lokalne (LAN):

Wszyscy wiemy, że LAN to zbiór lokalnie podłączonych komputerów PC, które udostępniają informacje za pośrednictwem sieci prywatnej. Jeśli jeden z twoich komputerów zostanie zainfekowany gatunkami adware, cały komputer podłączony do tej samej sieci LAN również przechwyci tę samą infekcję.

5. Przesyłanie plików i udostępnianie w sieci:

Transfer plików za pomocą FTP może wywołać atak adware i powiązanych zagrożeń za pomocą sieci.

Udostępnianie sieci jest powszechną rzeczą, której wymaga każdy użytkownik Internetu, biorąc pod uwagę, że cyberprzestępcy opracowują najnowsze pomysły na wprowadzanie infekcji za pomocą sieci.

6. Sieci społecznościowe:

Cyberprzestępcy w większości wolą tłumy. Wraz z ogromnym rozwojem sieci społecznościowych, cyberprzestępcy najpierw podchodzą do wykorzystywania bezpieczeństwa systemu.

Aby wykonać to zadanie, hakerzy tworzą fałszywe profile celebrytów, które po kliknięciu wprowadzą złośliwe oprogramowanie na swoim urządzeniu. Następnie haker wykopie zainfekowany komputer w poszukiwaniu danych logowania użytkowników na stronach finansowych.

Okazuje się również, że osoby atakujące adware skanują profil LinkedIn, aby przechwycić dane użytkownika i uzyskać jego numer kontaktowy. Następnie zadzwoń udając, że jesteś z działu IT i poproś o dane do logowania do banku.

7. Wyskakujące okienka:

Niektóre oprogramowanie typu adware dostaje się do komputera poprzez zakamuflowane wyskakujące reklamy na ekranie, które pokazują prawdziwe alerty lub ostrzeżenia.

Jedno bardzo podchwytliwe i dobrze znane „oszukańcze okienko pop-up” Adware dotyczące skanowania twojego komputera i wykrywania gatunków adware na twoim komputerze. Po złapaniu w pułapkę i kliknij, aby usunąć program adware za pomocą dostarczonego narzędzia. W ten sposób faktycznie zapraszasz adware, aby dostało się do twojego komputera.

8. Wymienne komputerowe nośniki pamięci:

Złośliwe oprogramowanie typu adware rozprzestrzenia się poprzez udostępnianie nośników pamięci komputera za pomocą dysków DVD, CD, pamięci USB i napędów USB . Oto kilka typowych sposobów rozprzestrzeniania się i ataków adware na Twój komputer.

Gdy dowolny użytkownik przenosi pliki/dokumenty z zainfekowanego systemu na zdrowy komputer z dowolnym z tych wymiennych nośników pamięci. Następnie automatycznie infekcja wejdzie również na zdrowy komputer.

Zawsze wyrabiaj sobie nawyk skanowania urządzeń pamięci masowej przed skopiowaniem lub otwarciem danych. To ostatecznie zmniejszy możliwości uszkodzenia danych i zagrożenia bezpieczeństwa.

9. Wstrzyknięcie zainfekowanych kodów:

Innym bardzo podstępnym sposobem, w jaki adware dostaje się do twojego komputera , jest uruchomienie zainfekowanego kodu jako JavaScript w przeglądarce internetowej. Adware wykorzystuje również luki w zabezpieczeniach do infekowania lokalnie zainstalowanych programów poprzez wstrzyknięcie złośliwego kodu.

Niektóre klienty poczty e-mail wykonują kody JavaScript i HTML osadzone w wiadomościach e-mail.

Podczas gdy większość usług poczty internetowej i klientów poczty e-mail ma takie wbudowane funkcje bezpieczeństwa, które z łatwością rozwiązują ten problem samodzielnie.

10. Drive-by Downloads z podejrzanej witryny:

Najczęstsze sposoby rozprzestrzeniania się Adware wykorzystują dołączone oprogramowanie, rozszerzenia przeglądarki/paska narzędzi i pliki do pobrania oferowane przez wyskakujące okienka.

Adware oferuje popularne rodzaje rzeczy, które większość użytkowników często wyszukuje, takie jak odtwarzacz wideo lub wtyczka. Adware jest ukryte w legalnym oprogramowaniu lub wtyczkach. Oprócz tego adware rozpowszechniane za pośrednictwem pobranych plików ze stron z torrentami i oprogramowaniem.

Teraz jednodniowe oprogramowanie reklamowe również podejmuje kroki w kierunku Sklepu Google Play i wypełnia urządzenia z Androidem wieloma swoimi śmieciami.

Bardzo powszechną metodą trendów obecnie stosowaną do dostarczania złośliwego oprogramowania typu Adware jest oszustwo. Twórcy złośliwego oprogramowania oszukują użytkowników w taki sposób, że sami użytkownicy pozwalają na instalację niechcianych programów wraz z pobieraniem programów. Aby to osiągnąć, twórcy adware zwykle wykonują następujące zmiany:

Aby uniknąć włamań adware na Twoje urządzenie, po prostu przeczytaj instrukcję kreatora instalacji i EULA (umowa licencyjna użytkownika końcowego) z dokładnością jak w przypadku jastrzębia.

Zakończyć:

Po przeczytaniu powyższego postu na temat „Jak rozprzestrzenia się adware”, wszyscy musicie mieć jasne pojęcie o tym, w jaki sposób adware dostaje się do komputera podczas zwykłego surfowania po Internecie. Jeśli nie usuniesz go natychmiast, ten złośliwy program Adware może przesłać wszystkie Twoje dane uwierzytelniające cyberprzestępcom.

Adware nie tylko stanowi zagrożenie dla prywatności i bezpieczeństwa, ale także spowalnia działanie systemu. Cóż, powodem rozwijania wydajności systemu jest nadmierne zużycie zasobów wymaganych do przetwarzania i przesyłania danych. Czasami komputer nie przetwarza legalnych programów z powodu opłat, jakie wnosi do komputera.

Oprócz awarii komputera i spowolnienia działania systemu, tego typu programy mogą pozostawiać luki w zabezpieczeniach, które sprawiają, że komputer jest podatny na wykorzystanie przez hakerów. Tego rodzaju zagrożenia są bardzo niebezpieczne dla Twojego komputera. Tak więc, usuń zagrożenia Adware tak szybko, jak to możliwe, za pomocą pewnego niezawodnego narzędzia do usuwania złośliwego oprogramowania.

Twoja uwaga jest pierwszym krokiem do zapobiegania atakom adware. Więc zawsze bądź uważny….!

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

Dowiedz się, jak szybko stworzyć grupę kontaktów w Outlook, aby efektywnie zarządzać swoimi wiadomościami e-mail. Oszczędzaj czas z naszą szczegółową instrukcją.

Dowiedz się, jak rozwiązać problem z błędem 740 żądana operacja wymaga podniesienia Windows 10 problemów z rozwiązaniami przedstawionymi w tym artykule.

Jeśli chcesz mieć większą kontrolę nad tym, które witryny próbują uzyskać dostęp na Twoim komputerze, oto jak skutecznie zarządzać uprawnieniami witryny w Microsoft Edge.

Poznaj najlepsze emulatory PS4 na PC, które pozwolą Ci grać w gry na konsole PlayStation 4 za darmo na komputerach z Windows.

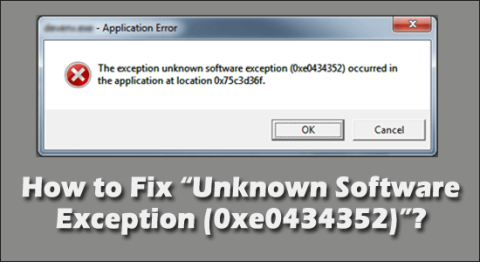

Odkryj możliwe rozwiązania, aby naprawić błąd wyjątku nieznanego oprogramowania (0xe0434352) w systemie Windows 10 i 11 podany tutaj…

Jak usunąć animacje z prezentacji PowerPoint, aby dostosować ją do profesjonalnych standardów. Oto przydatne wskazówki.

Radzenie sobie z Wicked Whims, które nie działają w Sims 4. Wypróbuj 6 skutecznych rozwiązań, takich jak aktualizacja modów i więcej.

Odkryj jak naprawić problem z kontrolerem PS4, który się nie ładuje. Sprawdź 8 prostych rozwiązań, w tym testy kabli, portów oraz reset kontrolera.

Dowiedz się, jak naprawić Operacja nie zakończyła się pomyślnie, ponieważ plik zawiera wirusa Windows 11/10 i nie można otworzyć żadnego pliku…

![[NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10 [NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10](https://luckytemplates.com/resources1/images2/image-2122-0408150409645.png)

![Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ] Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ]](https://luckytemplates.com/resources1/images2/image-9090-0408151104363.jpg)

![Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO] Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO]](https://luckytemplates.com/resources1/images2/image-4833-0408151158929.png)