Messenger nie może otworzyć załącznika lub linku? Oto co robić

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

W ciągu ostatnich kilku dekad technologia stawała się coraz bardziej integralna z miejscem pracy i życiem prywatnym ludzi. Ludzie polegają teraz na technologii, aby łączyć się z innymi i efektywnie wykonywać pracę. Jest to widoczne w sieciach społecznościowych, korespondencji e-mail, przeprowadzaniu transakcji finansowych i współpracy nad dokumentami roboczymi.

Jednak te linie komunikacji mogą mieć katastrofalny wpływ nie tylko na firmę, ale także na codzienne życie osób, które są zagrożone lub zagrożone. Dlatego w dzisiejszym połączonym świecie każdy potrzebuje zaawansowanych programów cyberobrony. Cyberatak może skutkować wszystkim, od utraty cennych danych, takich jak zdjęcia rodzinne, po próby wymuszeń i kradzież tożsamości. Niezbędne jest również zabezpieczenie między innymi firm świadczących usługi finansowe, placówek opieki zdrowotnej, a nawet elektrowni, ponieważ wszyscy polegają na tej krytycznej infrastrukturze. Rzeczywiście, bezpieczeństwo cybernetyczne ma kluczowe znaczenie dla funkcjonującego społeczeństwa.

Poniżej przedstawiamy niektóre korzyści, jakie cyberbezpieczeństwo przynosi Tobie lub Twojej firmie .

1: Tworzy barierę dla cyberprzestępców

Oprogramowanie antymalware i antywirusowe, a także zapory sieciowe, to podstawowe elementy cyberbezpieczeństwa. Są to najczęstsze sposoby odpierania cyberataków. Działają jako pierwsza linia obrony, stanowiąc barierę dla zewnętrznych sieci i zagrożeń, jakie niosą ze sobą cyberprzestępcy. Najbardziej podstawową ideą bezpieczeństwa cybernetycznego jest utrudnienie cyberprzestępcom włamanie się do Twojej sieci. Gdy wdrożone są odpowiednie zabezpieczenia cybernetyczne, możesz zidentyfikować zagrożenia i odpowiednio zareagować, zanim zdążą przeniknąć przez sieć.

Mając wdrożony sztywny zestaw środków bezpieczeństwa cybernetycznego, Ty lub Twoja firma może wydawać się mniej atrakcyjnym celem, ponieważ opóźnienie włamania się do sieci sprawia, że wysiłek cyberprzestępców jest mniej opłacalny.

Pamiętaj, że zapory ogniowe, rozwiązania antywirusowe i chroniące przed złośliwym oprogramowaniem nie są w stanie ochronić Cię przed wszystkim, mimo że w połączeniu skutecznie odpierają wiele zagrożeń. Konieczne jest posiadanie innych zabezpieczeń. Jeśli nie masz pewności, jak wdrożyć kompleksową strategię cyberbezpieczeństwa w swojej sieci, zawsze możesz porozmawiać z ekspertami ds. cyberbezpieczeństwa lub dostawcami usług cyberbezpieczeństwa. Inne metody ochrony obejmują ochronę poczty e-mail i wdrażanie środków bezpieczeństwa haseł.

2: Przygotowuje Cię na boom w cyberatakach

Dzisiaj ludzie bardziej niż kiedykolwiek potrzebują cyberbezpieczeństwa. Wynika to z szybkich zmian w technologii, które tworzą więcej luk w cyberprzestrzeni. Pomyśl o bezpieczeństwie cybernetycznym jako o środku zapobiegawczym pozwalającym uniknąć naruszeń bezpieczeństwa danych lub sabotażu. Możesz spróbować tutaj , jeśli chcesz dowiedzieć się więcej o tym, dlaczego zapobieganie jest niezbędne w bezpieczeństwie IT.

Wykorzystanie przetwarzania w chmurze, szybsza prędkość usług szerokopasmowych i lepsza technologia mogą zautomatyzować cyberataki. To tylko niektóre z najnowszych osiągnięć technologicznych, które mogą prowadzić do wzrostu częstości występowania cyberprzestępczości. Aby przeciwdziałać takiemu wzrostowi podatności cybernetycznych, konieczna jest przedefiniowana strategia bezpieczeństwa cybernetycznego.

3: Regularne sprawdzanie słabości sieci

Testy penetracyjne i oceny podatności to podstawowe elementy cyberbezpieczeństwa. Są skutecznymi sposobami testowania sieci pod kątem luk.

Test penetracyjny lub test pisakowy polega na tym, że ekspert ds. bezpieczeństwa cybernetycznego (dobry haker lub haker „biały kapelusz”) przeprowadza ataki na Twoją sieć, aby przetestować zabezpieczenia i znaleźć luki, które mogą wykorzystać hakerzy. Celem testu penetracyjnego jest znalezienie słabych punktów przez eksperta ds. cyberbezpieczeństwa, zanim zrobią to złoczyńcy. Z drugiej strony ocena podatności pomaga zidentyfikować wszelkie istniejące luki w infrastrukturze IT, systemach i aplikacjach. Pomaga analizować i ustalać priorytety tych słabości w celu poprawy.

4: Ochrona przed wyciekiem danych

Wycieki danych to jedno z najniebezpieczniejszych i najbardziej rozpowszechnionych zagrożeń dla każdej sieci. Niezależnie od tego, czy doszło do wycieku danych firmy czy osoby fizycznej, jedno jest pewne; spowoduje to ekstremalne uszkodzenia. Od danych pracowników po informacje o klientach, wszystkie firmy posiadają szeroki zakres danych. Jeśli organizacje nie podejmą kroków w celu wdrożenia lub poprawy bezpieczeństwa cybernetycznego , poufne informacje można łatwo narazić na ryzyko.

Ograniczenie ilości ważnych informacji o firmie dostępnych w domenie publicznej jest częścią cyberbezpieczeństwa. To najlepszy sposób na zapewnienie firmom i ich cennym danym ochrony przed wyciekiem.

5: Ochrona przed ransomware

Ransomware jest kolejnym powszechnym zagrożeniem cyberbezpieczeństwa, z którym borykają się osoby fizyczne i firmy, chociaż jest bardziej powszechne w świecie biznesu. Ten typ złośliwego oprogramowania szyfruje dane. Problem polega na tym, że dane można odblokować tylko wtedy, gdy za nie zapłacisz. W przeszłości tylko dane zapisane na komputerach były zagrożone przez oprogramowanie ransomware. Teraz, gdy więcej osób i organizacji przechowuje dane za pośrednictwem usług w chmurze, tego rodzaju cyberataki również rozszerzyły swój zasięg i stały się jeszcze bardziej widoczne.

Istnieje błędne przekonanie, że przechowywanie danych w chmurze jest bezpieczniejsze niż dysk twardy komputera. Dlatego rośnie również liczba osób i firm, które decydują się na przechowywanie swoich danych w chmurze. Uważają, że jest to znacznie bezpieczniejszy sposób przechowywania danych, podczas gdy w rzeczywistości nadal jest bardzo podatny na ransomware.

Co robią środki bezpieczeństwa cybernetycznego, aby przeciwdziałać zagrożeniom ransomware? Cyberbezpieczeństwo obejmuje tworzenie kopii zapasowych cennych danych w wielu miejscach w celu ochrony systemów przed atakami ransomware, zarówno w przypadku danych przechowywanych na dysku twardym komputera, jak i w chmurze.

6: Zapobiega uszkodzeniom dowolnej firmy

W ostatnich latach nastąpił wzrost liczby hacków i naruszeń znanych marek. Aby odzyskać swoje dane, firmy te wydały miliony dolarów. Kierownicy i współpracownicy szczebla C mogą stracić pracę lub stanowiska z powodu działań firmy ograniczających koszty z powodu tych wszystkich wydatków.

Szkody spowodowane przez cyberataki mogą uderzyć w Twoją firmę w mgnieniu oka, jeśli nie masz sztywnego zestawu środków bezpieczeństwa cybernetycznego.

7: Chroni Twoją reputację

Ukrycie udanego naruszenia przed partnerami, potencjalnymi klientami i obecnymi klientami będzie w wielu przypadkach bardzo trudne. Wynika to z publicznego charakteru witryny.

Uszkodzenia reputacji spowodowane cyberatakiem również mogą być trudne do naprawienia. Dzięki solidnemu zestawowi rozwiązań z zakresu cyberbezpieczeństwa możesz chronić swoją wiarygodność i reputację.

Końcowe przemyślenia

Wiele firm i osób fizycznych jest zniechęconych kosztami wprowadzenia odpowiednich środków bezpieczeństwa. Jednak naprawa po cyberataku kosztuje znacznie więcej pieniędzy niż przygotowanie się do niej. Tak, jest to znaczące zobowiązanie, ale nie chcesz iść na kompromis, jeśli ochrona danych jest priorytetem.

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

Dowiedz się, jak szybko stworzyć grupę kontaktów w Outlook, aby efektywnie zarządzać swoimi wiadomościami e-mail. Oszczędzaj czas z naszą szczegółową instrukcją.

Dowiedz się, jak rozwiązać problem z błędem 740 żądana operacja wymaga podniesienia Windows 10 problemów z rozwiązaniami przedstawionymi w tym artykule.

Jeśli chcesz mieć większą kontrolę nad tym, które witryny próbują uzyskać dostęp na Twoim komputerze, oto jak skutecznie zarządzać uprawnieniami witryny w Microsoft Edge.

Poznaj najlepsze emulatory PS4 na PC, które pozwolą Ci grać w gry na konsole PlayStation 4 za darmo na komputerach z Windows.

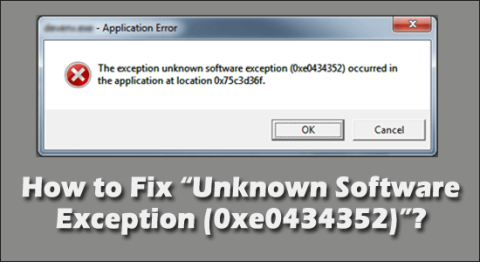

Odkryj możliwe rozwiązania, aby naprawić błąd wyjątku nieznanego oprogramowania (0xe0434352) w systemie Windows 10 i 11 podany tutaj…

Jak usunąć animacje z prezentacji PowerPoint, aby dostosować ją do profesjonalnych standardów. Oto przydatne wskazówki.

Radzenie sobie z Wicked Whims, które nie działają w Sims 4. Wypróbuj 6 skutecznych rozwiązań, takich jak aktualizacja modów i więcej.

Odkryj jak naprawić problem z kontrolerem PS4, który się nie ładuje. Sprawdź 8 prostych rozwiązań, w tym testy kabli, portów oraz reset kontrolera.

Dowiedz się, jak naprawić Operacja nie zakończyła się pomyślnie, ponieważ plik zawiera wirusa Windows 11/10 i nie można otworzyć żadnego pliku…

![[NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10 [NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10](https://luckytemplates.com/resources1/images2/image-2122-0408150409645.png)

![Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ] Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ]](https://luckytemplates.com/resources1/images2/image-9090-0408151104363.jpg)

![Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO] Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO]](https://luckytemplates.com/resources1/images2/image-4833-0408151158929.png)