Messenger nie może otworzyć załącznika lub linku? Oto co robić

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

W świecie IT Ransomware jest tematem szeroko dyskutowanym. Ponieważ Ransomware stale się rozwija, trudno jest śledzić kilka jego odmian. Ale widać, że każda odmiana Ransomware wykazuje jakiś unikalny styl rozprzestrzeniania się.

Uzyskaj pełną wiedzę na temat różnych typów wariantów oprogramowania ransomware. Abyś mógł łatwo zidentyfikować i mądrze sobie z tym poradzić.

Rodzaje oprogramowania ransomware

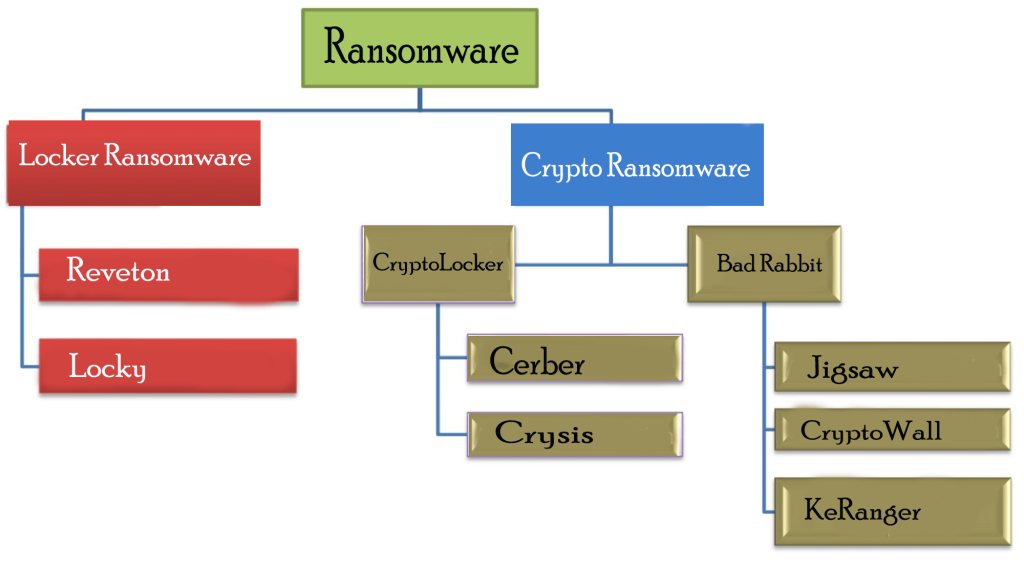

Głównie Ransomware dzieli się na dwie kategorie:

1: Locker Ransomware : Locker Ransomware blokuje urządzenia ofiar, aby uniemożliwić im korzystanie z niego. Po zablokowaniu cyberprzestępcy żądają okupu w celu odszyfrowania urządzenia.

2: Crypto Ransomware: Crypto Ransomware uniemożliwia użytkownikom dostęp do ich plików lub danych poprzez ich szyfrowanie. Następnie cyberprzestępcy żądają pieniędzy na odzyskanie swoich plików.

Teraz, gdy zrozumiałeś, jakie są główne kategorie oprogramowania ransomware. Czas zbadać swoją wiedzę na temat różnych rodzajów oprogramowania ransomware, które należą do każdej z tych kategorii oprogramowania ransomware.

Dowiedzmy się, jak różne i niebezpieczne może być każdy rodzaj oprogramowania ransomware.

Hierarchiczna reprezentacja typów i wariantów oprogramowania ransomware

Przyjrzyjmy się szczegółom na temat każdego typu oprogramowania ransomware….!

Ransomware w szafce

1. Reveton Ransomware:

| Nazwać | Reveton |

| Rodzaj zagrożenia | Ransomware w szafce |

| Objawy | Ten typ ransomware blokuje urządzenie użytkownika, uniemożliwiając mu uzyskanie loginu. Następnie pokazuje fałszywą wiadomość, która pojawia się jako urzędnik, zgłoszona przez Narodową Policję lub FBI . |

| Metody dystrybucji | Poprzez strony z torrentami, złośliwe reklamy. |

| Szkoda | Cały komputer jest zaszyfrowany i bez płacenia okupu nie można go otworzyć. Dodatkowo, wraz z infekcją Ransomware mogą zostać zainstalowane infekcje złośliwym oprogramowaniem i trojany kradnące hasła. |

Zrzut ekranu Reveton Ransomware:

Reveton Ransomware powstało pod koniec 2012 roku. Ten typ Ransomware blokuje urządzenie użytkownika, uniemożliwiając mu uzyskanie loginu. Następnie pokazuje fałszywą wiadomość, która pojawia się jako urzędnik, zgłoszona przez Narodową Policję lub FBI .

Ta fałszywa oficjalna wiadomość zawiera oświadczenie dotyczące zaangażowania użytkownika w nielegalne działania, takie jak piractwo komputerowe lub pornografia dziecięca. Po napotkaniu tego typu ofiary ransomware nie ma już kontroli nad swoim urządzeniem.

2. Ransomware Locky:

| Nazwać | Locky |

| Rodzaj zagrożenia | Ransomware w szafce |

| Objawy | Komputery PC zainfekowane oprogramowaniem Locky Ransomware będą wyświetlać notatkę z żądaniem okupu w postaci pliku tekstowego lub tapety na pulpicie.

Zaszyfrowane pliki Locky Ransomware zawierają następujące rozszerzenie: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Metody dystrybucji | Ten gatunek ransomware rozprzestrzenia się za pośrednictwem zestawów exploitów (EK) i złośliwego spamu . W przeszłości Neutrino, RIG i Nuclear EK rozpowszechniali to Locky Ransomware |

| Szkoda | Systemy zaatakowane przez Locky Ransomware stają się bezużyteczne, ponieważ wszystkie pliki, które są głównie wymagane do normalnego działania, są szyfrowane. |

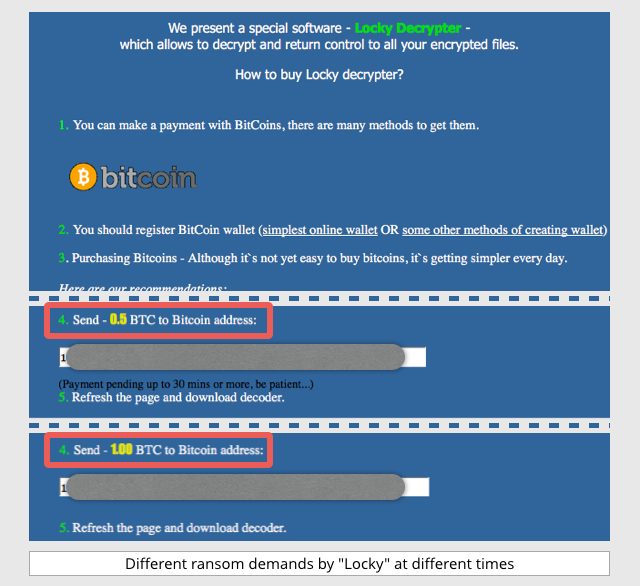

Zrzut ekranu Locky Ransomware:

Locky to kolejny bardzo paskudny rodzaj oprogramowania ransomware, który został po raz pierwszy wprowadzony w 2016 roku przez dobrze zorganizowaną grupę hakerów. Ten wariant Ransomware jest przeznaczony głównie do blokowania urządzenia ofiary i zapobiegania jego dostępowi, dopóki okup nie zostanie całkowicie zapłacony.

Ten typ ransomware ma możliwość szyfrowania około 160 różnych typów plików, które są najczęściej używane przez testerów, inżynierów, projektantów i programistów itp.

Atakuje urządzenie ofiary, nakłaniając je do zainstalowania tego przerażającego Ransomware za pośrednictwem fałszywych wiadomości e-mail zawierających złośliwe załączniki. Cóż, ta technika przesyłania złośliwego oprogramowania jest popularnie nazywana „phishingiem”.

To złośliwe oprogramowanie wykorzystuje rodzaj wiadomości e-mail zakamuflowanej jako faktura. Gdy użytkownicy automatycznie otwierają takie załączniki do wiadomości e-mail, faktura znika. Następnie użytkownicy są proszeni o włączenie makr do odczytywania dokumentu. Gdy użytkownik włączy makra, Locky Ransomware zaczyna szyfrować wiele typów plików, korzystając z szyfrowania AES.

Oprócz wspomnianej listy ransomware, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor itp. to niektóre z innych wariantów ransomware, które są dobrze znane ze swoich złośliwych działań.

Crypto Ransomware

1. Oprogramowanie ransomware CryptoLocker

|

Nazwać |

CryptoLocker |

| Rodzaj zagrożenia | Crypto Ransomware |

| Objawy | Całkowicie nie możesz otworzyć żadnego z plików przechowywanych w systemie. Pojawia się zmienione rozszerzenie plików funkcjonalnych, np. my.docx.locked.

Na pulpicie pojawi się komunikat o zapłacie okupu. Cyberprzestępcy żądają zapłaty okupu w „Bitcoinach” za odblokowanie zaszyfrowanych plików. |

| Metody dystrybucji | CryptoLocker zwykle rozprzestrzenia się za pośrednictwem fałszywych wiadomości e-mail, które twierdzą, że pochodzą od legalnych firm, dzięki powiadomieniom UPS o śledzeniu i fałszywym FedEx. |

| Szkoda |

Ransomware ma możliwość wyszukiwania i szyfrowania plików zapisanych na zewnętrznych dyskach twardych, udostępnionych dyskach sieciowych, sieciowych udziałach plików, dyskach USB lub danych znajdujących się na dyskach w chmurze. |

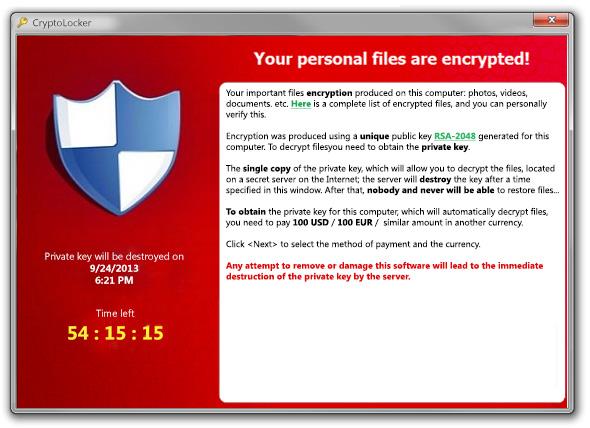

Zrzut ekranu ransomware CryptoLocker :

CyptoLocker Ransomware został wydany w 2013 roku, kiedy hakerzy użyli botnetu CryptoLocker (najstarsza forma cyberataku) w oprogramowaniu Ransomware.

Jest to jeden z najbardziej destrukcyjnych rodzajów oprogramowania ransomware , ponieważ wykorzystuje potężne algorytmy szyfrowania. Tak więc odzyskanie urządzenia i dokumentów zainfekowanych Crypto Ransomware jest prawie niemożliwe bez przekazania pieniędzy z okupu.

To ransomware podąża nieznaną ścieżką szyfrowania danych użytkowników. Dla każdego pliku CyptoLocker Ransomware losowo tworzy klucz symetryczny . Następnie ten klucz symetryczny jest szyfrowany przy użyciu publicznego klucza asymetrycznego. Wreszcie zostaje dodany do pliku.

Po pomyślnym zaszyfrowaniu plików Ransomware rzuca użytkownikowi wiadomość z żądaniem okupu. Tak więc ofiara musi zapłacić pieniądze, jeśli chce prywatnego klucza asymetrycznego do odszyfrowania kluczy symetrycznych stosowanych do każdego zaszyfrowanego pliku .

Jeśli płatność zostanie zrealizowana przed terminem, haker usunie klucz symetryczny. Po czym odzyskanie danych jest prawie niemożliwe.

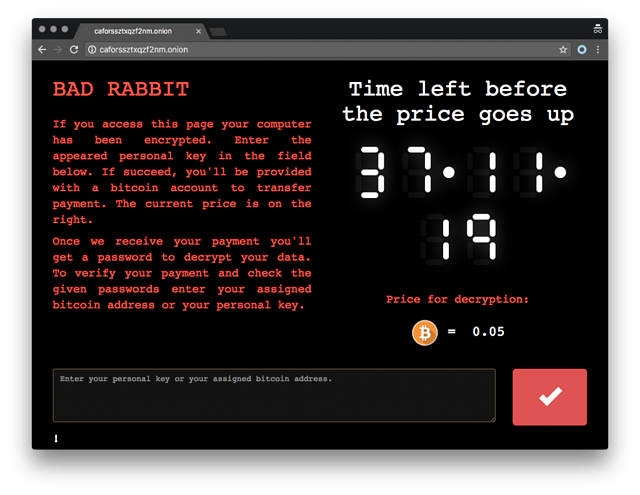

2. Zły królik ransomware

|

Nazwać |

Zły królik |

| Rodzaj zagrożenia | Crypto Ransomware |

| Objawy | Jest to oprogramowanie ransomware oparte na bootkicie, takie jak Petya i NotPetya. Zwykle widać, że plik o nazwie „ install_flash_player.exe ” jest umieszczany na hoście za pośrednictwem witryny, którą użytkownicy muszą wykonać ręcznie.

Po wykonaniu tego rozpocznie się szyfrowanie plików obecnych na urządzeniu docelowym. Wkrótce instaluje własny program ładujący w MBR, ustala również harmonogram ponownego uruchamiania systemu. Po ponownym uruchomieniu systemu, na ekranie użytkownika pojawi się informacja o okupie. |

| Metody dystrybucji | Ten gatunek ransomware rozprzestrzeniał się za pośrednictwem aktualizacji Adobe Flash, dając fałszywe ostrzeżenie dotyczące aktualizacji odtwarzacza Flash. To sztuczka polegająca na złapaniu użytkowników, aby kliknęli podejrzany link do aktualizacji. |

| Szkoda |

Bad Rabbit jest w stanie rozprzestrzeniać się przez SMB. To oprogramowanie ransomware szuka otwartych udziałów i uruchamia oprogramowanie Mimikatz w celu uzyskania poświadczeń systemu Windows . Następnie wirus wykorzystuje listę zakodowanych na stałe loginów i haseł, aby uszkodzić inny komputer przez sieć za pośrednictwem SMB. |

Zrzut ekranu Bad Rabbit Ransomware:

Bad Rabbit to jeden z takich typów ransomware, który poważnie zainfekował organizacje w Europie Wschodniej i Rosji. Ten gatunek ransomware wykorzystuje fałszywą aktualizację Adobe Flash na zaatakowanych stronach internetowych do swojej dystrybucji.

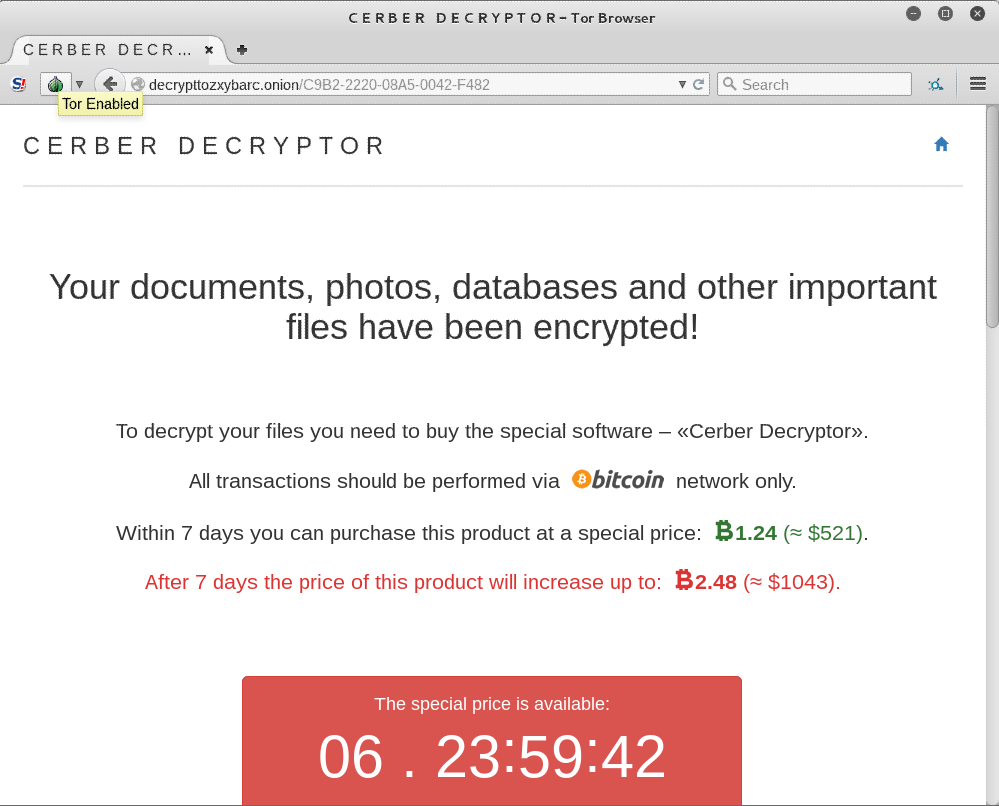

3. Cerber Ransomware

| Nazwać |

Cerber |

| Rodzaj zagrożenia |

Crypto Ransomware |

| Objawy | Po interwencji tego ransomware za pośrednictwem wiadomości e-mail wraz z załącznikiem JavaScript, zaczyna się wykonywać. Skrypt łączy się z Internetem i zaczyna pobierać ładunek, który faktycznie odpowiada za proces szyfrowania.

Downloaded Payload atakuje pliki systemowe i przekształca tapetę pulpitu w notatkę z żądaniem okupu. Otrzymasz tę notatkę o okupie w prawie każdym folderze zainfekowanym tym gatunkiem ransomware. |

| Metody dystrybucji | Haker oferuje ofierze Cerber Ransomware na dwa sposoby:

1. Poprzez złośliwy e-mail mający podwójnie spakowany plik z plikiem skryptu systemu Windows. 2. U dołu wiadomości phishingowej znajduje się link do anulowania subskrypcji. Ta nowa technika uszkadzania jest wykonywana przez zestawy exploitów Rig i Magnitude. Oba te zestawy exploitów wykorzystują luki 0-day. |

| Szkoda |

Zaatakowany system staje się bezużyteczny, ponieważ wszystkie pliki używane głównie do zwykłych operacji są szyfrowane. Hakerzy nie zwracają ofierze danych przetrzymywanych jako zakładników nawet po zapłaceniu okupu. Cyberprzestępcy albo sprzedają go na czarnym rynku, albo tworzą duplikat profilu użytkownika w celu dokonania oszustwa. |

Zrzut ekranu Cerber Ransomware:

Innym rodzajem oprogramowania ransomware jest Cerber , który jest skierowany głównie do odbiorców usługi Office 365 w chmurze. Kilka milionów klientów Office 365 zostało już złapanych w kampanię phishingową prowadzoną przez Cerber Ransomware .

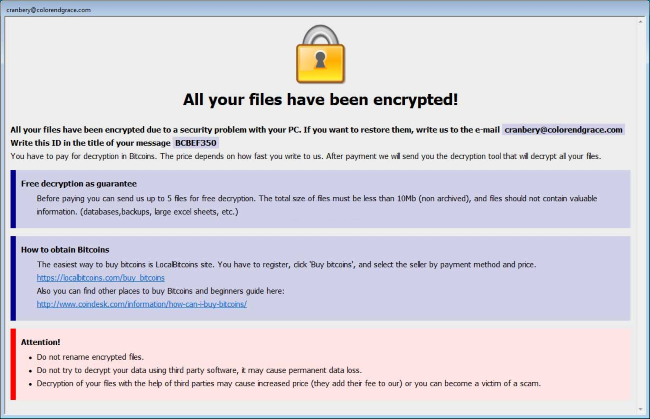

4. Oprogramowanie ransomware Crysis

| Nazwać | kryzys |

| Rodzaj zagrożenia | Crypto Ransomware |

| Objawy |

Po dostaniu się do komputera CrySiS Ransomware rozpoczyna szyfrowanie plików i bardzo szybko wszystkie Twoje dokumenty, obrazy, baza danych, teledyski i inne rzeczy zostają zaszyfrowane. Początkowo zauważysz, że cały zaszyfrowany plik wydaje się mieć rozszerzenie .CrySis. Później używane są różne rozszerzenia. Następnie notatka z żądaniem okupu, taka jak README.txt, instrukcje deszyfrowania.txt, Infohta itp., jest również upuszczana, aby poinformować ofiary o tym, co stało się z ich plikami systemowymi. Ta notatka dotycząca okupu zawiera szczegółowe informacje na temat odszyfrowywania plików i zapłaty okupu. |

| Metody dystrybucji | Ten gatunek złośliwego oprogramowania wykorzystuje złośliwe wiadomości e-mail phishingowe, słabo chronione połączenia RDP, a czasami oferuje pobranie w celu zainstalowania gry lub legalnego oprogramowania. |

| Szkoda | Ransom.Crysis rozpoczyna usuwanie punktu przywracania, wykonując polecenie vssadmin delete shadows /all /quiet .

Jeśli twój plan tworzenia kopii zapasowych zawiera te punkty przywracania, wykonanie tego Ransomware bardzo szybko rozpocznie jego usuwanie. |

| Algorytm szyfrowania | Ransomware Crysis wykorzystuje kombinację RSA i AES. Natomiast jak w niektórych przypadkach szyfry DES służą do blokowania danych osobowych. |

| Uwaga dotycząca okupu | Hakerzy początkowo dają żądanie okupu w postaci pliku README.txt; później w systemie spadły kolejne dwie notatki z żądaniem okupu, takie jak FILES ENCRYPTED.txt i Info.hta |

Zrzut ekranu ransomware Crysis :

Innym bardzo unikalnym rodzajem wariantu Ransomware jest Crysis. To ransomware szyfruje tylko pliki znajdujące się na niektórych stałych dyskach, dyskach wymiennych lub dyskach sieciowych.

Ten gatunek ransomware wykorzystuje do dystrybucji złośliwe załączniki do wiadomości e-mail z podwójnymi rozszerzeniami plików. Odszyfrowanie zaszyfrowanego pliku przez ransomware Crysis jest po prostu niemożliwe, ponieważ używa silnego algorytmu szyfrowania.

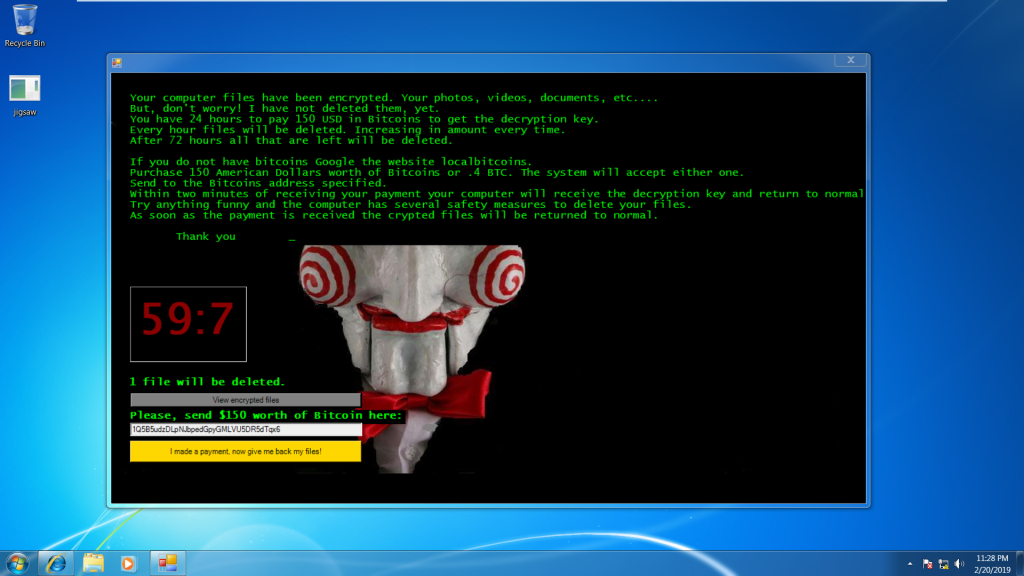

5. Jigsaw Ransomware

| Nazwać | Puzzle |

| Rodzaj zagrożenia | Crypto Ransomware |

|

Objawy |

Zobaczysz, że po interwencji Jigsaw Ransomware wszystkie Twoje osobiste pliki zostaną zaszyfrowane za pomocą .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. by.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom like rozszerzenia.

Wkrótce tapeta pulpitu zmieni się na żądanie okupu i będzie służyć Ci z problemami, takimi jak spowolnienie systemu, wysokie zużycie procesora. |

| Metody dystrybucji | Ogólnie rzecz biorąc, Jigsaw Ransomware rozprzestrzenia się za pośrednictwem złośliwych wiadomości spamowych. Wirus ten szyfruje dane za pomocą szyfru AES i dołącza jedno z wyżej wymienionych rozszerzeń. Ponadto spowoduje to żądanie okupu wraz z wizerunkiem bardzo popularnej postaci „Saw”. Notatka dotycząca okupu zawiera pełne wyjaśnienie obecnej sytuacji i kwoty okupu. |

| Szkoda |

Jigsaw Ransomware szyfruje około 226 różnych typów plików dołączonych z rozszerzeniami .FUN, .BTC i .KKK przy użyciu algorytmu szyfrowania AES. Zobaczysz, że na nocie z żądaniem okupu znajduje się 60-minutowy licznik, który odlicza do zera. Po osiągnięciu 0 hakerzy usuną niektóre pliki. |

Zrzut ekranu Jigsaw Ransomware:

Na liście najbardziej destrukcyjnych wariantów Ransomware „Jigsaw Ransomware” jest pierwszym. To Ransomware szyfruje plik danych ofiary i szybko zaczyna go usuwać, jeśli okup nie zostanie szybko usunięty. Usuwanie plików stopniowo rozpoczyna się jeden po drugim w odstępie 1 godziny, jeśli kwota okupu nie została zapłacona.

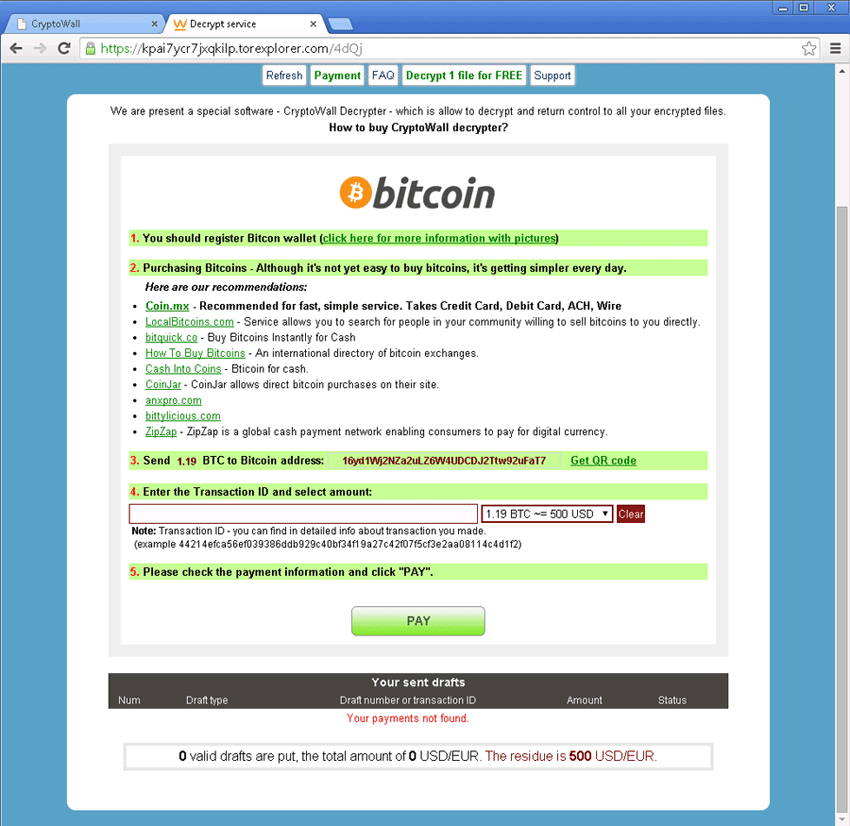

6. Oprogramowanie ransomware CryptoWall

| Nazwać |

CryptoWall |

| Rodzaj zagrożenia | Crypto Ransomware |

| Objawy |

Na początku otrzymasz wiadomość e-mail ze spamem od cyberprzestępców z sfałszowanymi informacjami w nagłówku, co pozwala sądzić, że pochodzi ona od firmy przewozowej, takiej jak DHL lub FedEx. Ta wiadomość e-mail ze spamem zawiera wiadomość dotyczącą niepowodzenia dostarczenia paczki lub wysyłki zamówionego przedmiotu. Jest prawie niemożliwe, aby uniknąć otwarcia tych e-maili. Po kliknięciu, aby go otworzyć, twój system jest zainfekowany wirusem CryptoWall. |

| Metody dystrybucji | CryptoWall jest dystrybuowany za pomocą różnych środków, takich jak przeglądarka drive-by download, zestawy exploitów i załącznik złośliwej poczty. |

| Szkoda |

CryptoWall Ransomware wykorzystuje silną kryptografię klucza publicznego do zniekształcania plików, dołączając do niego określone rozszerzenia. |

Zrzut ekranu CryptoWall Ransomware :

Po pierwsze wariant CryptoWall Ransomware pojawił się w 2014 roku . Potem pojawił się w różnych nazwach i wersjach, takich jak CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense i CryptoWall 4.0.

Jedną z bardzo chwytliwych cech tego Ransomware jest to, że haker oferuje jednorazową usługę odszyfrowywania tylko dla jednego pliku. Ma to na celu uwierzenie ofierze, że faktycznie zachowali klucz deszyfrujący.

To oprogramowanie ransomware wykorzystuje tak wiele sztuczek, aby się rozpowszechniać. Niektóre popularne obejmują:

"Gratulacje!!! Stałeś się częścią dużej społeczności CryptoWall. Razem sprawiamy, że Internet staje się lepszym i bezpieczniejszym miejscem.”

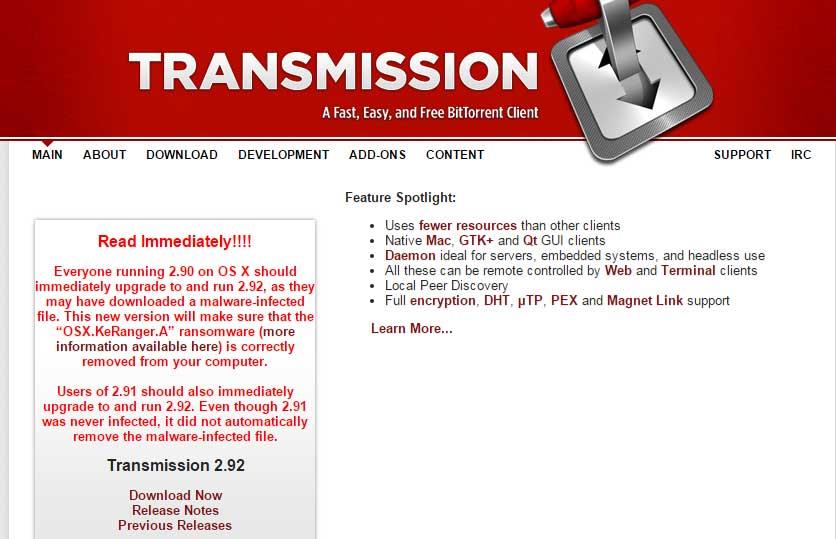

7. Oprogramowanie ransomware KeRanger

| Nazwać |

KeRanger |

| Rodzaj zagrożenia | Crypto Ransomware |

| Objawy |

Gdy dowolny użytkownik zainstaluje i uruchomi złośliwą wersję aplikacji do transmisji, automatycznie dołączony plik o nazwie General.rtf zostanie skopiowany do lokalizacji ~/Library/kernel_service i rozpocznie wykonywanie. Po skopiowaniu tego pliku do lokalizacji kernel_service uruchamia się jego wykonanie i utworzy dwa pliki znane jako ~/Library/.kernel_pid i ~/Library/.kernel_time . Plik kernel_pid zawiera identyfikator procesu do wykonania procesu kernel_service. Z drugiej strony nazwa pliku .kernel_time zawiera znacznik czasu dotyczący pierwszego wykonania ransomware. |

| Metody dystrybucji | To ransomware jest zawarte w trojańskiej wersji jednego bardzo popularnego instalatora BitTorrenta Transmission. Aby uczynić ofiary głupcami, ponieważ wydaje się, że jest prawidłowo podpisany przez oryginalny certyfikat programisty Apple. |

| Szkoda | Oprogramowanie KeRanger Ransomware zostało zaprojektowane w taki sposób, że zaczyna szyfrować pliki znajdujące się na zainfekowanym komputerze po upływie 3 dni od pierwotnej infekcji. |

Zrzut ekranu KeRanger Ransomware :

Wariant KeRanger Ransomware został wprowadzony w 2016 roku . Okazuje się, że jest to pierwszy rodzaj ransomware, który z powodzeniem zainfekował komputer z systemem Mac OS X. To ransomware jest wstrzykiwane do instalatora klienta bit torrent typu open source. Użytkownik, który pobiera tak zainfekowany instalator, łatwo wpadł w pułapkę zastawioną przez KeRanger Ransomware .

Po zainfekowaniu urządzenia to Ransomware czeka tylko 3 dni, po czym szyfruje około 300 typów plików. W kolejnych krokach zaczyna wysyłać plik tekstowy, w którym jest zapotrzebowanie na Bitcoin wraz z wymienioną metodą płatności.

Wniosek:

Mimo to oprogramowanie ransomware jest uważane za najbardziej niebezpieczne zagrożenie dla urządzenia i Twoich danych. Jednak podążając za nawykiem bezpiecznego korzystania z komputera i używając zaktualizowanego oprogramowania zabezpieczającego, ochrona przed wszelkiego rodzaju oprogramowaniem ransomware staje się zbyt łatwa. Po prostu wykonujesz swoją część zadania, tj. Zawsze jesteś uważny podczas surfowania i instalujesz zaufane oprogramowanie zabezpieczające.

Niestety, jeśli twój system jest już przejęty przez gatunki złośliwego oprogramowania, wypróbuj narzędzie do usuwania złośliwego oprogramowania , aby łatwo usunąć wirusa z komputera.

Messenger nie może otworzyć załącznika lub linku? Dowiedz się, jak rozwiązać ten problem dzięki sprawdzonym krokom i wskazówkom.

Dowiedz się, jak szybko stworzyć grupę kontaktów w Outlook, aby efektywnie zarządzać swoimi wiadomościami e-mail. Oszczędzaj czas z naszą szczegółową instrukcją.

Dowiedz się, jak rozwiązać problem z błędem 740 żądana operacja wymaga podniesienia Windows 10 problemów z rozwiązaniami przedstawionymi w tym artykule.

Jeśli chcesz mieć większą kontrolę nad tym, które witryny próbują uzyskać dostęp na Twoim komputerze, oto jak skutecznie zarządzać uprawnieniami witryny w Microsoft Edge.

Poznaj najlepsze emulatory PS4 na PC, które pozwolą Ci grać w gry na konsole PlayStation 4 za darmo na komputerach z Windows.

Odkryj możliwe rozwiązania, aby naprawić błąd wyjątku nieznanego oprogramowania (0xe0434352) w systemie Windows 10 i 11 podany tutaj…

Jak usunąć animacje z prezentacji PowerPoint, aby dostosować ją do profesjonalnych standardów. Oto przydatne wskazówki.

Radzenie sobie z Wicked Whims, które nie działają w Sims 4. Wypróbuj 6 skutecznych rozwiązań, takich jak aktualizacja modów i więcej.

Odkryj jak naprawić problem z kontrolerem PS4, który się nie ładuje. Sprawdź 8 prostych rozwiązań, w tym testy kabli, portów oraz reset kontrolera.

Dowiedz się, jak naprawić Operacja nie zakończyła się pomyślnie, ponieważ plik zawiera wirusa Windows 11/10 i nie można otworzyć żadnego pliku…

![[NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10 [NAPRAWIONO] Błąd 740 Żądana operacja wymaga podwyższenia systemu Windows 10](https://luckytemplates.com/resources1/images2/image-2122-0408150409645.png)

![Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ] Napraw kontroler PS4 nie ładuje się [8 łatwych ROZWIĄZAŃ]](https://luckytemplates.com/resources1/images2/image-9090-0408151104363.jpg)

![Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO] Operacja nie została zakończona pomyślnie, ponieważ plik zawiera wirusa [NAPRAWIONO]](https://luckytemplates.com/resources1/images2/image-4833-0408151158929.png)