Sửa lỗi “Mega.Nz muốn lưu trữ tệp trên thiết bị này” [8 bản hack nhanh]

![Sửa lỗi “Mega.Nz muốn lưu trữ tệp trên thiết bị này” [8 bản hack nhanh] Sửa lỗi “Mega.Nz muốn lưu trữ tệp trên thiết bị này” [8 bản hack nhanh]](https://luckytemplates.com/resources1/images2/image-7733-0408151130326.png)

Tìm hiểu cách xử lý lỗi mega.nz muốn lưu trữ tệp trên thiết bị này với 8 thủ thuật hữu ích!

Trong thế giới CNTT, Ransomware là một chủ đề được tranh luận nhiều. Vì Ransomware đang liên tục phát triển nên việc theo dõi một số chủng Ransomware trở nên khó khăn. Nhưng người ta thấy rằng mỗi loại Ransomware lại cho thấy một số kiểu lây lan độc đáo.

Nhận đầy đủ kiến thức về các loại biến thể Ransomware khác nhau. Vì vậy, bạn có thể dễ dàng xác định và xử lý nó một cách thông minh.

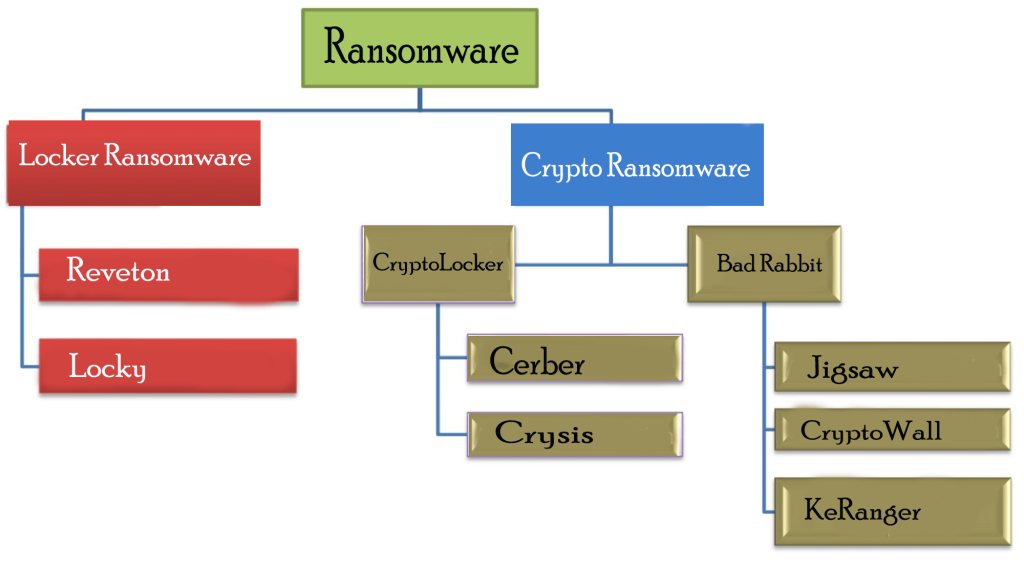

Các loại Ransomware

Chủ yếu Ransomware được chia thành hai loại:

1: Locker Ransomware : Locker Ransomware khóa thiết bị của nạn nhân để ngăn họ sử dụng nó. Sau khi khóa máy, tội phạm mạng đòi tiền chuộc để giải mã thiết bị.

2: Crypto Ransomware: Crypto Ransomware ngăn người dùng truy cập vào các tệp hoặc dữ liệu của họ bằng cách mã hóa nó. Sau đó, Tội phạm mạng đòi tiền để lấy lại các tệp của chúng.

Bây giờ bạn đã hiểu các loại Ransomware tồn tại chính là gì. Đã đến lúc khám phá kiến thức của bạn về các loại Ransomware khác nhau thuộc từng loại Ransomware này.

Chúng ta hãy biết mỗi loại Ransomware có thể khác nhau và nguy hiểm như thế nào.

Biểu diễn phân cấp của các loại và biến thể Ransomware

Hãy nắm bắt thông tin chi tiết đầy đủ về từng loại Ransomware….!

Locker Ransomware

1. Reveton Ransomware:

| Tên | Reveton |

| Loại mối đe dọa | Locker Ransomware |

| Triệu chứng | Loại Ransomware này khóa thiết bị của người dùng bằng cách ngăn họ đăng nhập. Sau đó, nó hiển thị một tin nhắn giả mạo chính thức được xác nhận bởi Lực lượng Cảnh sát Quốc gia hoặc từ FBI . |

| Phương thức phân phối | Thông qua các trang web Torrent, quảng cáo độc hại. |

| Hư hại | Toàn bộ PC được mã hóa và nếu không trả tiền chuộc, bạn không thể mở nó. Ngoài ra, lây nhiễm phần mềm độc hại và Trojan ăn cắp mật khẩu có thể được cài đặt cùng với sự lây nhiễm Ransomware. |

Ảnh chụp màn hình của Reveton Ransomware:

Reveton Ransomware ra đời vào cuối năm 2012. Loại Ransomware này khóa thiết bị của người dùng bằng cách ngăn họ đăng nhập. Sau đó, nó hiển thị một tin nhắn giả mạo chính thức được xác nhận bởi Lực lượng Cảnh sát Quốc gia hoặc từ FBI .

Thông báo chính thức giả mạo này bao gồm một tuyên bố liên quan đến việc người dùng tham gia vào các hoạt động bất hợp pháp như vi phạm bản quyền phần mềm hoặc nội dung khiêu dâm trẻ em. Sau khi gặp phải loại Ransomware này, nạn nhân không còn quyền kiểm soát thiết bị của họ.

2. Locky Ransomware:

| Tên | Locky |

| Loại mối đe dọa | Locker Ransomware |

| Triệu chứng | PC bị nhiễm Locky Ransomware sẽ hiển thị thông báo yêu cầu tiền chuộc dưới dạng tệp văn bản hoặc giống như hình nền máy tính.

Locky Ransomware Các tệp được mã hóa bao gồm phần mở rộng sau: .loptr, .asasin, .diablo6, .aesir, .locky, .odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Phương thức phân phối | Loài Ransomware này lây lan qua bộ dụng cụ khai thác (EK) & malspam . Trong quá khứ Neutrino, RIG và Nuclear EK đã phân phối Locky Ransomware này |

| Hư hại | Các hệ thống bị Locky Ransomware tấn công trở nên không thể sử dụng được vì tất cả các tệp chủ yếu được yêu cầu cho hoạt động thông thường đều đã được mã hóa. |

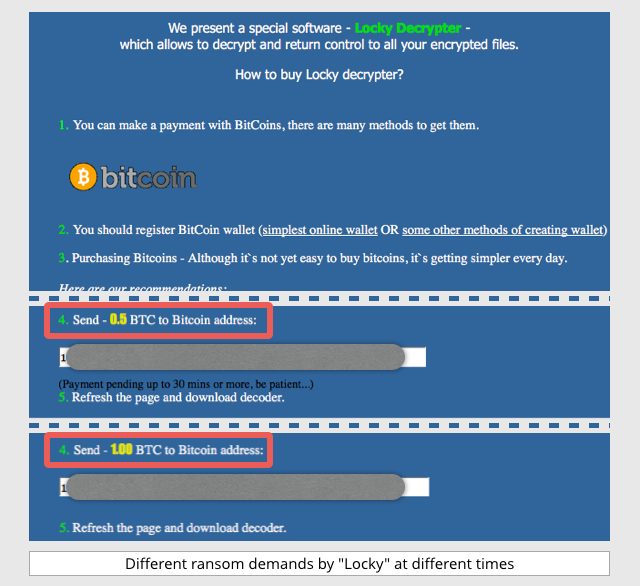

Ảnh chụp màn hình của Locky Ransomware:

Locky là một loại Ransomware rất khó chịu khác lần đầu tiên được tung ra trong cuộc tấn công năm 2016 bởi một nhóm tin tặc được tổ chức tốt. Biến thể này của Ransomware chủ yếu được thiết kế để khóa thiết bị của nạn nhân và ngăn thiết bị truy cập cho đến khi hoàn toàn thanh toán xong tiền chuộc.

Loại Ransomware này có khả năng mã hóa khoảng 160 loại tệp khác nhau , hầu hết được sử dụng bởi người kiểm tra, kỹ sư, nhà thiết kế và nhà phát triển, v.v.

Nó tấn công thiết bị của nạn nhân bằng cách lừa họ cài đặt phần mềm Ransomware đáng sợ này thông qua các email giả mạo cùng với các tệp đính kèm độc hại. Kỹ thuật truyền phần mềm độc hại này thường được gọi là “lừa đảo”.

Phần mềm độc hại này sử dụng một loại thông báo email được ngụy trang dưới dạng hóa đơn. Khi người dùng mở các tệp đính kèm email như vậy, hóa đơn sẽ tự động biến mất. Sau đó, người dùng được yêu cầu bật macro để đọc tài liệu. Khi người dùng bật macro, Locky Ransomware bắt đầu mã hóa nhiều loại tệp bằng cách sử dụng mã hóa AES.

Ngoài danh sách ransomware được đề cập ở trên, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , v.v., là một số biến thể ransomware khác nổi tiếng với các hoạt động độc hại của chúng.

Crypto Ransomware

1.CryptoLocker Ransomware

|

Tên |

CryptoLocker |

| Loại mối đe dọa | Crypto Ransomware |

| Triệu chứng | Bạn hoàn toàn không thể mở bất kỳ tệp nào được lưu trữ trong hệ thống của mình. Phần mở rộng tệp chức năng xuất hiện đã thay đổi cho bạn, ví dụ: my.docx.locked.

Trên màn hình của bạn, một thông báo thanh toán tiền chuộc sẽ xuất hiện. Tội phạm mạng yêu cầu thanh toán tiền chuộc bằng "Bitcoin" để mở khóa các tệp được mã hóa của bạn. |

| Phương thức phân phối | CryptoLocker thường lây lan qua các email giả mạo được tuyên bố là đến từ các doanh nghiệp hợp pháp bởi các thông báo theo dõi của UPS và FedEx giả mạo. |

| Hư hại |

Ransomware có khả năng tìm kiếm và mã hóa các tệp được lưu trong ổ cứng ngoài, ổ mạng dùng chung, chia sẻ tệp mạng, ổ USB hoặc dữ liệu có trên ổ lưu trữ đám mây. |

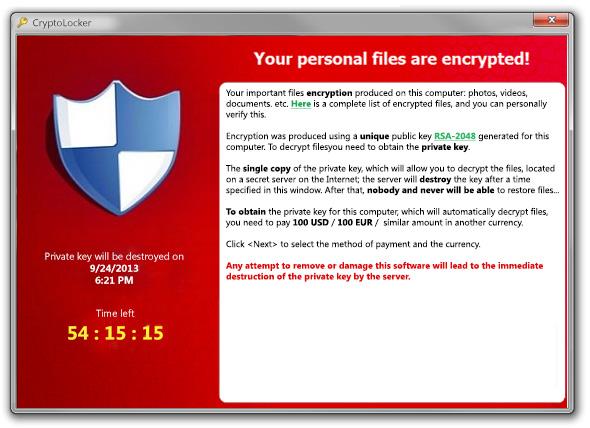

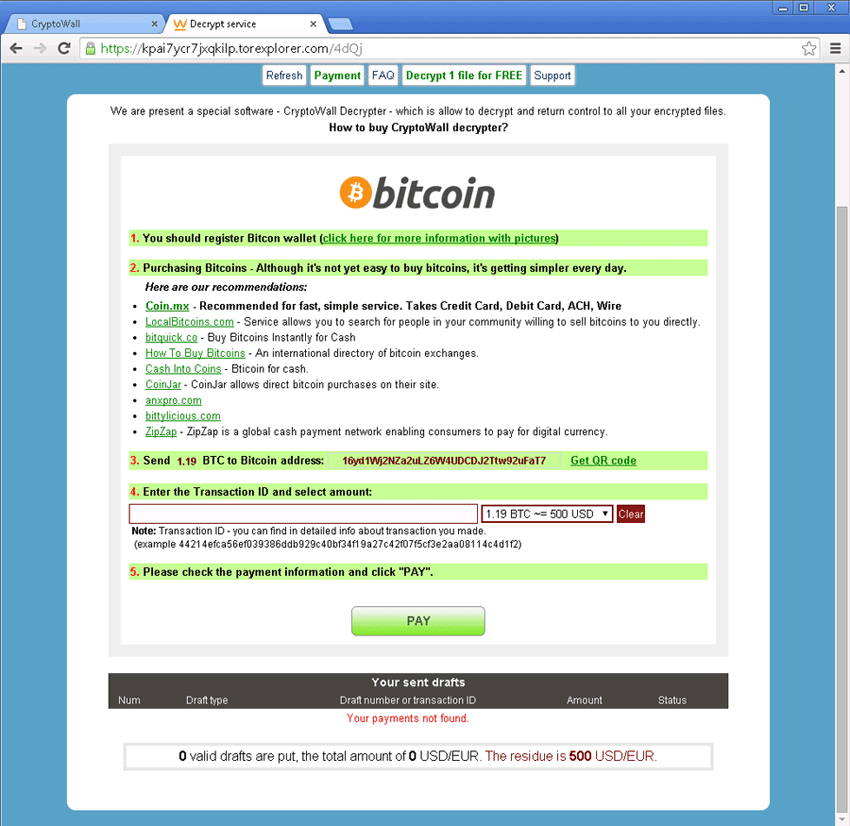

Ảnh chụp màn hình của CryptoLocker Ransomware:

CyptoLocker Ransomware được phát hành vào năm 2013 khi các tin tặc sử dụng phương pháp tiếp cận mạng botnet CryptoLocker (hình thức tấn công mạng lâu đời nhất) trong Ransomware.

Đây là một trong những loại Ransomware có khả năng phá hoại mạnh nhất vì nó sử dụng các thuật toán mã hóa mạnh mẽ. Vì vậy, hầu như không thể lấy lại thiết bị và tài liệu bị nhiễm Crypto Ransomware mà không gửi tiền chuộc.

Ransomware này đi theo một con đường không quen thuộc là mã hóa dữ liệu của người dùng. Đối với mỗi tệp, CyptoLocker Ransomware tạo ngẫu nhiên một khóa đối xứng . Sau đó, khóa đối xứng này được mã hóa bằng khóa bất đối xứng công khai. Cuối cùng, nó được thêm vào tệp.

Sau khi mã hóa thành công các tập tin, Ransomware sẽ gửi một thông báo đòi tiền chuộc cho người dùng. Vì vậy, nạn nhân phải trả tiền nếu họ muốn có khóa bất đối xứng riêng để giải mã các khóa đối xứng được áp dụng cho mỗi tệp được mã hóa .

Nếu thanh toán xong trước thời hạn thì hacker sẽ xóa khóa đối xứng. Sau đó, việc khôi phục dữ liệu tiếp theo là không thể.

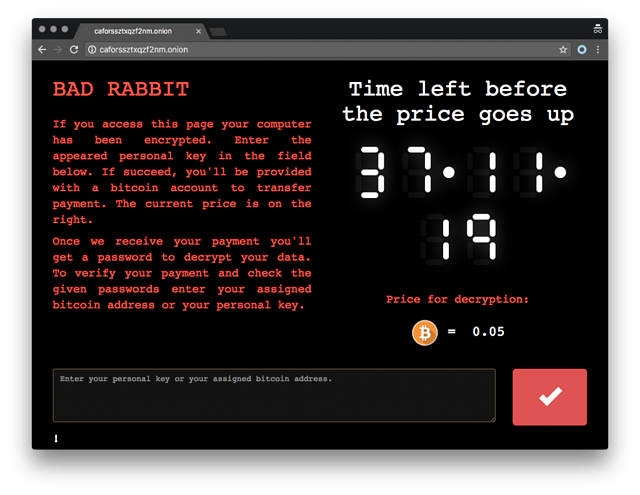

2. Bad Rabbit Ransomware

|

Tên |

Thỏ hư |

| Loại mối đe dọa | Crypto Ransomware |

| Triệu chứng | Đây là ransomware dựa trên bootkit như Petya và NotPetya. Thông thường, người ta thấy rằng một tệp có tên “ install_flash_player.exe ” được chèn trên máy chủ lưu trữ thông qua trang web, người dùng phải thực hiện việc này theo cách thủ công.

Sau khi bạn thực hiện điều này, nó sẽ bắt đầu mã hóa các tệp hiện có trên thiết bị đích. Rất nhanh chóng, nó cài đặt bộ tải khởi động của riêng nó trong MBR cũng đặt lịch khởi động lại hệ thống. Sau khi khởi động lại hệ thống sẽ hiển thị thông báo đòi tiền chuộc trên màn hình của người dùng. |

| Phương thức phân phối | Loài Ransomware này lây lan qua các bản cập nhật Adobe Flash, bằng cách đưa ra cảnh báo sai về bản cập nhật trình phát Flash. Đó là một mẹo để bẫy người dùng nhấp vào liên kết đáng ngờ để cập nhật. |

| Hư hại |

Bad Rabbit có khả năng sinh sôi nảy nở tốt nhờ SMB. Ransomware này tìm kiếm các chia sẻ mở và thực thi phần mềm Mimikatz để lấy thông tin đăng nhập Windows . Sau đó, vi-rút sử dụng danh sách thông tin đăng nhập và mật khẩu được mã hóa cứng để làm hỏng PC khác qua mạng thông qua SMB. |

Ảnh chụp màn hình của Bad Rabbit Ransomware:

Bad Rabbit là một trong những loại Ransomware đã lây nhiễm nghiêm trọng cho các tổ chức trên khắp Đông Âu và Nga. Loài Ransomware này sử dụng bản cập nhật Adobe Flash giả trên các trang web bị xâm phạm để phân phối.

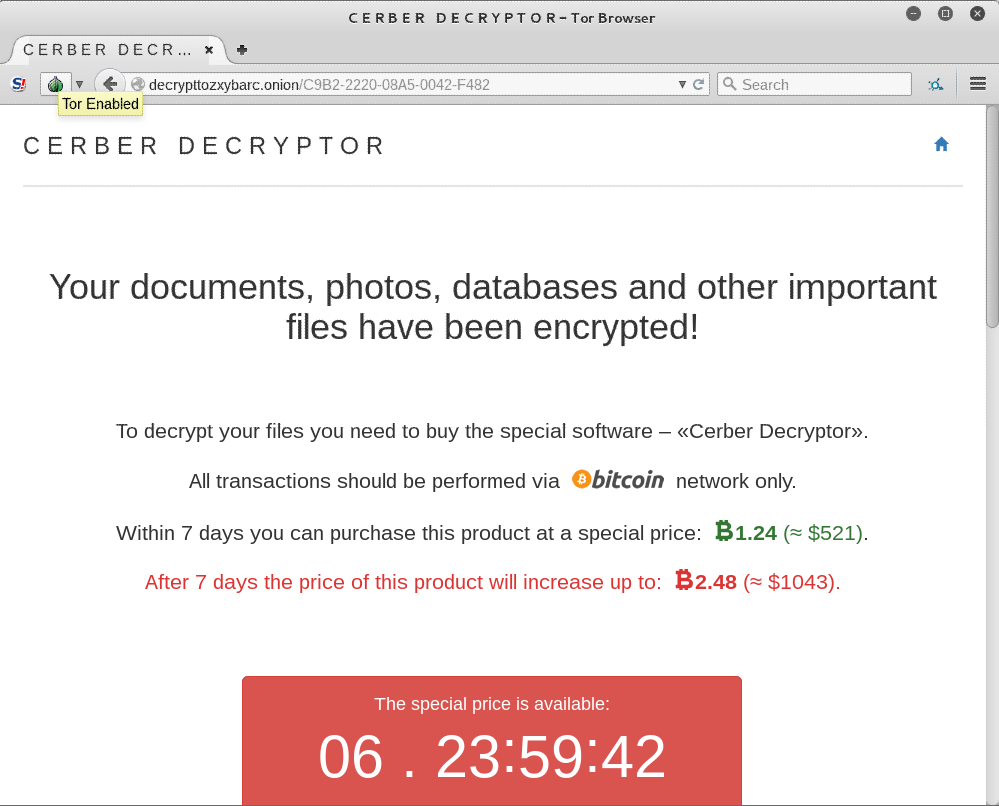

3. Cerber Ransomware

| Tên |

Cerber |

| Loại mối đe dọa |

Crypto Ransomware |

| Triệu chứng | Sau sự can thiệp của Ransomware này thông qua email cùng với tệp đính kèm JavaScript, nó bắt đầu thực thi. Tập lệnh được kết nối với internet và bắt đầu tải xuống tải trọng thực sự chịu trách nhiệm cho quá trình mã hóa.

Payload đã tải xuống tấn công các tệp hệ thống và biến hình nền máy tính thành ghi chú yêu cầu tiền chuộc. Bạn sẽ nhận được ghi chú đòi tiền chuộc này trong hầu hết mọi thư mục bị nhiễm loại Ransomware này. |

| Phương thức phân phối | Hacker cung cấp Cerber Ransomware cho nạn nhân theo hai cách:

1. Thông qua email độc hại có tệp nén kép với tệp Windows Script. 2. Ở cuối email lừa đảo, có một liên kết hủy đăng ký. Kỹ thuật gây sát thương mới này được thực hiện bởi bộ dụng cụ khai thác Rig và Magnesium. Cả hai bộ công cụ khai thác này đều sử dụng lỗ hổng 0 ngày. |

| Hư hại |

Hệ thống bị ảnh hưởng không thể sử dụng được vì tất cả các tệp chủ yếu được sử dụng cho các hoạt động thông thường đã được mã hóa. Tin tặc không trả lại dữ liệu bị giữ làm con tin cho nạn nhân ngay cả khi tiền chuộc đã được trả. Tội phạm mạng có thể bán nó trên thị trường chợ đen hoặc tạo bản sao hồ sơ của người dùng để thực hiện hoạt động gian lận. |

Ảnh chụp màn hình của Cerber Ransomware:

Một loại Ransomware khác là Cerber chủ yếu nhắm đến đối tượng Office 365 dựa trên đám mây. Vài triệu khách hàng Office 365 đã dính vào chiến dịch lừa đảo do Cerber Ransomware thực hiện .

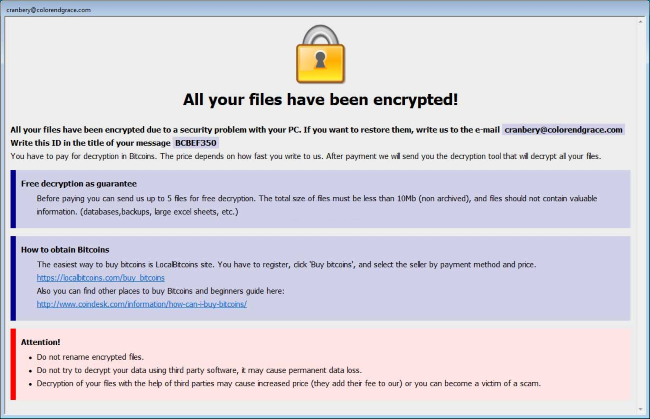

4. Crysis Ransomware

| Tên | Crysis |

| Loại mối đe dọa | Crypto Ransomware |

| Triệu chứng |

Sau khi vào PC, CrySiS Ransomware bắt đầu mã hóa tệp và rất nhanh chóng tất cả tài liệu, hình ảnh, cơ sở dữ liệu, video nhạc và những thứ khác của bạn sẽ được mã hóa. Ban đầu, bạn sẽ nhận thấy tất cả tệp được mã hóa của mình dường như gắn thêm phần mở rộng .CrySis. Sau đó, các phần mở rộng khác nhau được sử dụng. Sau đó, một ghi chú đòi tiền chuộc như README.txt, Decryption tutorial.txt, Infohta, v.v. cũng được bỏ đi chỉ để thông báo cho nạn nhân về những gì đã xảy ra với các tệp hệ thống của họ. Ghi chú tiền chuộc này chứa thông tin chi tiết về việc giải mã các tệp và thanh toán tiền chuộc. |

| Phương thức phân phối | Loài Phần mềm độc hại này sử dụng các email lừa đảo độc hại, các kết nối RDP được bảo vệ yếu và đôi khi cung cấp bản tải xuống để cài đặt trò chơi hoặc phần mềm hợp pháp. |

| Hư hại | Ransom.Crysis bắt đầu xóa điểm khôi phục bằng cách thực hiện lệnh vssadmin xóa bóng / tất cả / yên tĩnh .

Nếu kế hoạch sao lưu của bạn chứa các điểm khôi phục này thì việc thực thi Ransomware này sẽ sớm bắt đầu xóa nó. |

| Thuật toán mã hóa | Crysis ransomware sử dụng kết hợp RSA, AES. Trong khi trong một số trường hợp, mật mã DES được sử dụng để khóa dữ liệu cá nhân. |

| Lưu ý tiền chuộc | Ban đầu, tin tặc đưa ra thông báo đòi tiền chuộc dưới dạng README.txt; sau đó, hai thông báo yêu cầu tiền chuộc khác được đưa ra trên hệ thống như FILES ENCRYPTED.txt và Info.hta |

Ảnh chụp màn hình của Crysis Ransomware:

Một loại biến thể Ransomware rất độc đáo khác là Crysis. Ransomware này chỉ mã hóa các tệp có trên một số không gian ổ đĩa cố định, ổ đĩa di động hoặc trong ổ đĩa mạng.

Loài Ransomware này sử dụng các tệp đính kèm email độc hại với phần mở rộng tệp kép để phân phối. Không thể giải mã tệp được mã hóa bởi Crysis Ransomware vì nó sử dụng một thuật toán mã hóa mạnh.

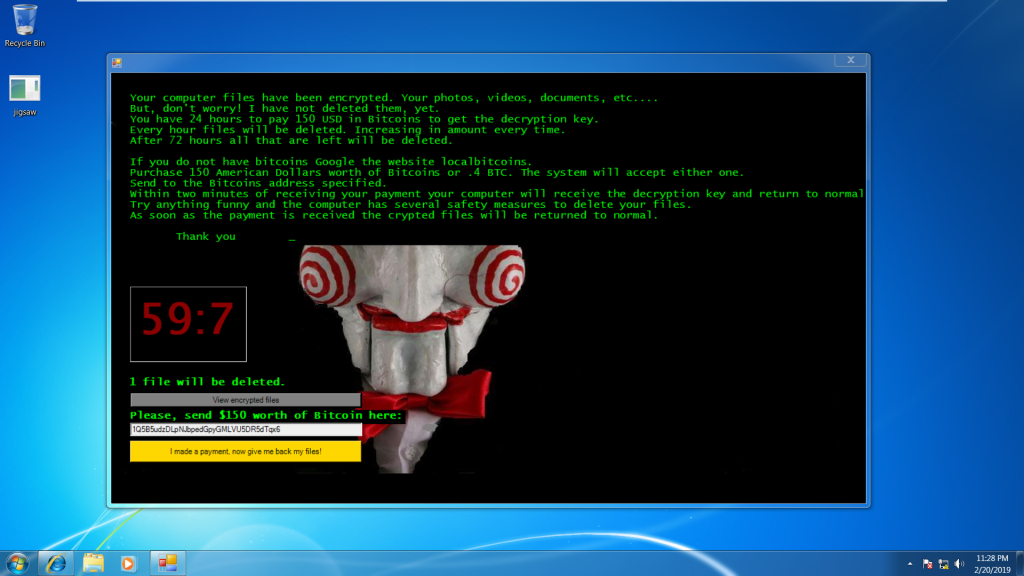

5. Ghép hình Ransomware

| Tên | Ghép hình |

| Loại mối đe dọa | Crypto Ransomware |

|

Triệu chứng |

Bạn sẽ thấy sau sự can thiệp của Jigsaw Ransomware, tất cả tệp cá nhân của bạn sẽ được mã hóa bằng .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt, .pay, .dat, .hacked. bởi.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom như phần mở rộng.

Rất nhanh chóng hình nền máy tính của bạn sẽ được thay đổi thành ghi chú tiền chuộc và phục vụ bạn với các vấn đề như hệ thống chậm lại, tiêu thụ CPU cao. |

| Phương thức phân phối | Nói chung, phần mềm ghép hình Ransomware lây lan thông qua các email spam độc hại. Virus này mã hóa dữ liệu bằng cách sử dụng mật mã AES và đính kèm một trong các phần mở rộng nêu trên. Hơn nữa, điều này sẽ đưa ra một ghi chú đòi tiền chuộc cùng với hình ảnh của một nhân vật rất nổi tiếng "Saw". Giấy đòi tiền chuộc có giải thích đầy đủ về tình hình hiện tại và số tiền chuộc. |

| Hư hại |

Jigsaw Ransomware mã hóa khoảng 226 loại tệp khác nhau được đính kèm với phần mở rộng .FUN, .BTC và .KKK bằng cách sử dụng thuật toán mã hóa AES. Bạn sẽ thấy rằng trên tờ tiền chuộc có một bộ đếm thời gian 60 phút đếm ngược về không. Sau khi đạt 0 tin tặc sẽ xóa một số tệp nhất định. |

Ảnh chụp màn hình của Jigsaw Ransomware:

Trong danh sách các loại biến thể Ransomware phá hoại nhất, “Jigsaw Ransomware” là loại đầu tiên. Ransomware này mã hóa tệp dữ liệu của nạn nhân và nhanh chóng bắt đầu xóa nó nếu tiền chuộc không được xóa sớm. Việc xóa các tệp dần dần bắt đầu từng người một trong khoảng thời gian 1 giờ nếu số tiền chuộc không được trả.

6. CryptoWall Ransomware

| Tên |

CryptoWall |

| Loại mối đe dọa | Crypto Ransomware |

| Triệu chứng |

Lúc đầu, bạn sẽ nhận được một email spam từ bọn tội phạm mạng có thông tin tiêu đề giả mạo, khiến bạn tin rằng nó đến từ một công ty vận chuyển như DHL hoặc FedEx. Email spam này chứa một thông báo liên quan đến việc không giao được gói hàng hoặc vận chuyển mặt hàng bạn đã đặt. Gần như không thể tránh được những email này để mở. Khi bạn nhấp để mở nó, hệ thống của bạn đã bị nhiễm vi rút CryptoWall. |

| Phương thức phân phối | CryptoWall được phân phối thông qua nhiều phương tiện khác nhau như trình duyệt tải xuống từng ổ đĩa, bộ dụng cụ khai thác và đính kèm thư độc hại. |

| Hư hại |

CryptoWall Ransomware sử dụng mật mã khóa công khai mạnh để làm sai lệch tệp bằng cách thêm các phần mở rộng cụ thể vào đó. |

Ảnh chụp màn hình của CryptoWall Ransomware:

Đầu tiên, biến thể CryptoWall Ransomware xuất hiện vào năm 2014 . Sau đó, nó xuất hiện với nhiều tên và phiên bản khác nhau như CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense và CryptoWall 4.0.

Một tính năng rất hấp dẫn của Ransomware này là tin tặc cung cấp dịch vụ giải mã có thể sử dụng một lần chỉ cho một tệp. Điều này chỉ để làm cho nạn nhân tin rằng họ đã thực sự giữ chìa khóa giải mã.

Ransomware này sử dụng rất nhiều thủ thuật để tự phân phối, một số thủ thuật phổ biến bao gồm:

"Xin chúc mừng!!! Bạn đã trở thành một phần của cộng đồng CryptoWall lớn. Chúng ta cùng nhau làm cho Internet trở thành một nơi tốt hơn và an toàn hơn ”.

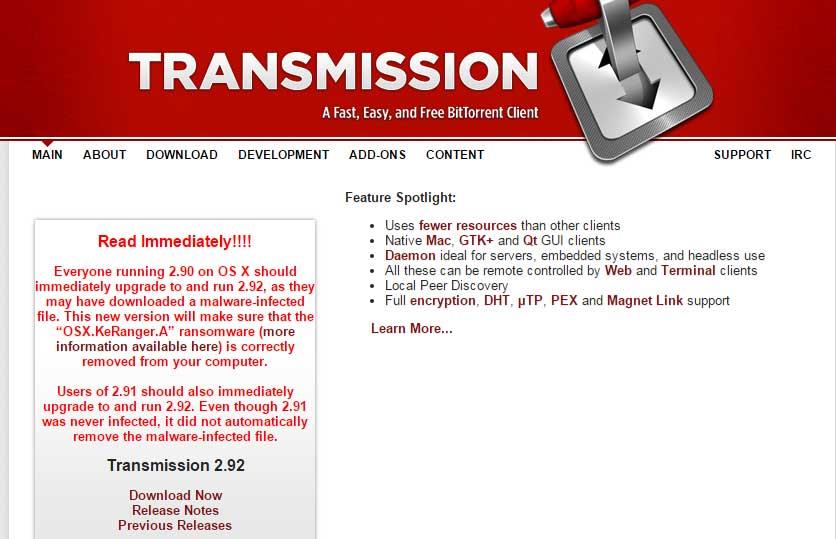

7. KeRanger Ransomware

| Tên |

KeRanger |

| Loại mối đe dọa | Crypto Ransomware |

| Triệu chứng |

Khi bất kỳ người dùng nào cài đặt và thực thi phiên bản độc hại của ứng dụng truyền tải thì tự động tệp đi kèm có tên General.rtf sẽ được sao chép vào vị trí ~ / Library / kernel_service và bắt đầu thực thi. Sau khi sao chép tệp này trên vị trí kernel_service, quá trình thực thi sẽ bắt đầu và nó sẽ tạo ra hai tệp được gọi là ~ / Library / .kernel_pid và ~ / Library / .kernel_time . Tệp kernel_pid có ID quy trình để thực thi quy trình kernel_service. Mặt khác, tên tệp .kernel_time bao gồm dấu thời gian về lần thực thi Ransomware đầu tiên. |

| Phương thức phân phối | Ransomware này được bao gồm trong phiên bản Trojanized của một Transmission trình cài đặt BitTorrent rất phổ biến. Để khiến nạn nhân trở nên ngốc nghếch vì nó có vẻ được ký đúng bằng chứng chỉ nhà phát triển chính hãng của Apple. |

| Hư hại | KeRanger Ransomware được thiết kế theo cách bắt đầu mã hóa các tệp có trên PC bị nhiễm sau khi trải qua 3 ngày kể từ ngày lây nhiễm ban đầu. |

Ảnh chụp màn hình của KeRanger Ransomware:

Biến thể KeRanger Ransomware đã được tung ra vào năm 2016 . Người ta thấy rằng đây là loại Ransomware đầu tiên đã lây nhiễm thành công vào máy tính Mac OS X. Ransomware này được đưa vào bên trong trình cài đặt của máy khách torrent mã nguồn mở bit torrent. Người dùng tải xuống trình cài đặt bị nhiễm như vậy dễ dàng mắc vào bẫy do KeRanger Ransomware tạo ra .

Sau khi lây nhiễm vào thiết bị của bạn, Ransomware này chỉ đợi 3 ngày sau đó nó sẽ mã hóa khoảng 300 loại tệp. Trong các bước tiếp theo, nó bắt đầu gửi cho bạn một tệp văn bản trong đó có nhu cầu về Bitcoin cùng với phương thức thanh toán dường như đã được đề cập.

Sự kết luận:

Mặc dù vậy, Ransomware được coi là mối đe dọa nguy hiểm nhất đối với thiết bị và dữ liệu của bạn. Nhưng bằng cách tuân theo thói quen sử dụng máy tính an toàn và sử dụng phần mềm bảo mật cập nhật, việc duy trì sự bảo vệ khỏi bất kỳ loại Ransomware nào trở nên quá dễ dàng. Bạn chỉ cần thực hiện phần nhiệm vụ của mình, tức là luôn chú ý trong khi lướt và cài đặt phần mềm bảo mật đáng tin cậy.

Thật không may, nếu hệ thống của bạn đã bị tấn công bằng các loại phần mềm độc hại thì hãy thử Công cụ loại bỏ phần mềm độc hại để dễ dàng loại bỏ vi-rút khỏi PC của bạn.

Tìm hiểu cách xử lý lỗi mega.nz muốn lưu trữ tệp trên thiết bị này với 8 thủ thuật hữu ích!

Thấy Fivem không thể tải citizengame.dll khi khởi chạy GTA 5, sau đó làm theo các bản sửa lỗi xóa bộ nhớ cache bị hỏng, Chỉnh sửa tệp CitizenFX.INI, v.v.

Khắc phục lỗi cập nhật Windows 10 0x800f0831 bằng nhiều giải pháp hữu ích và hiệu quả. Hướng dẫn chi tiết từng bước để bạn dễ dàng thực hiện.

Thấy Google ReCaptcha "Lỗi đối với chủ sở hữu trang web: Loại khóa không hợp lệ", sau đó thử các bản sửa lỗi như Hạ cấp xuống khóa ReCaptcha V2, cập nhật trình duyệt, v.v.

Sử dụng giới hạn trong Microsoft Forms để yêu cầu câu trả lời số dự kiến, dễ dàng thiết lập và quản lý cho cuộc khảo sát hoặc bài kiểm tra của bạn.

Áp dụng các Thủ thuật đã cho để sửa Lỗi 651 trong Windows 7 / 8.1 và Windows 10. Tất cả các giải pháp được đưa ra đều rất đơn giản để áp dụng và hiệu quả.

Hướng dẫn cách khắc phục Lỗi 0xc000014C trên Windows 7/8 & 10 một cách hiệu quả với các giải pháp đơn giản và dễ thực hiện.

Hướng dẫn chi tiết khắc phục lỗi mã 0x7E và thiếu autorun.dll trong Windows 10. Sửa lỗi dễ dàng mà không cần sự trợ giúp từ chuyên gia.

Bạn có thể đóng biểu mẫu theo cách thủ công trong Microsoft Forms hoặc thiết lập ngày kết thúc tự động. Các tùy chọn này cho phép bạn đóng biểu mẫu khi bạn đã sẵn sàng.

Khám phá cách làm cho nút tab hoạt động cho bạn với các điểm dừng tab trong Word. Gợi ý thiết lập và thay đổi điểm dừng tab trên Windows và Mac.

![FiveM không thể tải Citizengame.dll [10 bản sửa lỗi đã được chứng minh] FiveM không thể tải Citizengame.dll [10 bản sửa lỗi đã được chứng minh]](https://luckytemplates.com/resources1/images2/image-8631-0408151145987.png)

![[Đã giải quyết] Làm thế nào để khắc phục lỗi 0xc000014C trên Windows 7/8 & 10? [Đã giải quyết] Làm thế nào để khắc phục lỗi 0xc000014C trên Windows 7/8 & 10?](https://luckytemplates.com/resources1/images2/image-273-0408150618442.jpg)

![[CẬP NHẬT] Cách khắc phục mã lỗi 0x7E và Autorun.dll bị thiếu trong Windows 10 [CẬP NHẬT] Cách khắc phục mã lỗi 0x7E và Autorun.dll bị thiếu trong Windows 10](https://luckytemplates.com/resources1/images2/image-595-0408150335452.png)