10 situs game teratas yang tidak diblokir di sekolah tahun 2024

10 situs web game teratas yang tidak diblokir di sekolah tahun 2024. Temukan dunia game yang tidak diblokir dan nikmati permainan tanpa batasan.

Dalam dunia IT Ransomware adalah topik yang banyak diperdebatkan. Karena Ransomware terus berkembang sehingga menjadi sulit untuk melacak beberapa jenis Ransomware. Tetapi terlihat bahwa setiap variasi Ransomware menunjukkan beberapa gaya penyebaran yang unik.

Dapatkan pengetahuan lengkap tentang berbagai jenis varian Ransomware. Sehingga Anda dapat dengan mudah mengidentifikasi dan menanganinya dengan cerdas.

Jenis Ransomware

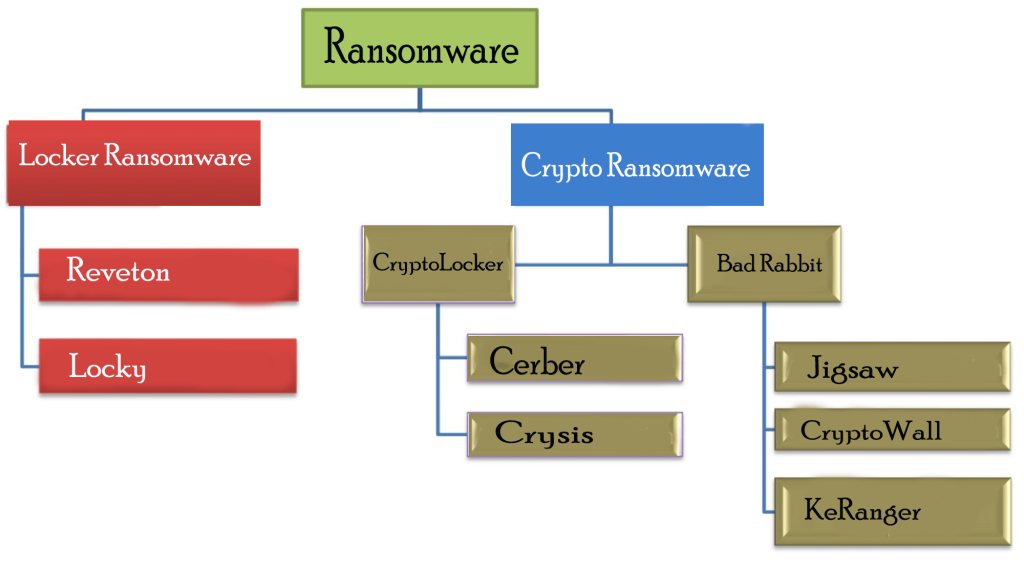

Terutama Ransomware dibagi menjadi dua kategori:

1: Locker Ransomware : Locker Ransomware mengunci perangkat korban untuk mencegah mereka menggunakannya. Setelah mengunci, penjahat dunia maya menuntut uang tebusan untuk mendekripsi perangkat.

2: Crypto Ransomware: Crypto Ransomware mencegah pengguna mengakses file atau data mereka, dengan mengenkripsinya. Setelah itu Penjahat Cyber menuntut uang untuk mengambil file mereka kembali.

Sekarang Anda telah memahami apa saja kategori utama Ransomware yang ada. Saatnya untuk mengeksplorasi pengetahuan Anda tentang berbagai jenis Ransomware yang ada di bawah masing-masing kategori Ransomware ini.

Mari kita ketahui betapa berbeda dan berbahayanya setiap jenis Ransomware.

Representasi Hirarki Jenis Dan Varian Ransomware

Mari kita lihat detail lengkap pada setiap jenis Ransomware….!

Loker Ransomware

1. Ransomware Reveton:

| Nama | Reveton |

| Jenis Ancaman | Loker Ransomware |

| Gejala | Jenis Ransomware ini mengunci perangkat pengguna dengan mencegah mereka mendapatkan login. Setelah itu muncul pesan palsu resmi yang diklaim oleh Kepolisian Nasional atau dari FBI . |

| Metode distribusi | Melalui situs web Torrent, iklan berbahaya. |

| Kerusakan | Seluruh PC dienkripsi dan tanpa membayar uang tebusan Anda tidak dapat membukanya. Selain itu, infeksi malware dan Trojan pencuri kata sandi dapat diinstal bersama dengan infeksi Ransomware. |

Tangkapan layar Reveton Ransomware:

Reveton Ransomware muncul pada akhir tahun 2012. Jenis Ransomware ini mengunci perangkat pengguna dengan mencegah mereka untuk masuk. Setelah itu muncul pesan palsu resmi yang diklaim oleh Kepolisian Nasional atau dari FBI .

Pesan resmi palsu ini mencakup pernyataan tentang keterlibatan pengguna dalam aktivitas ilegal seperti pembajakan perangkat lunak atau pornografi anak. Setelah menemukan korban Ransomware jenis ini tidak memiliki kendali lagi atas perangkat mereka.

2. Ransomware Terkunci:

| Nama | Locky |

| Jenis Ancaman | Loker Ransomware |

| Gejala | PC yang terinfeksi Locky Ransomware akan menampilkan catatan permintaan tebusan baik dalam bentuk file teks atau seperti wallpaper desktop.

File Terenkripsi Locky Ransomware mencakup ekstensi berikut: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Metode distribusi | Spesies Ransomware ini menyebar melalui exploit kits (EKs) & malspam . Di masa lalu, Neutrino, RIG, dan Nuclear EKs telah mendistribusikan Locky Ransomware ini |

| Kerusakan | Sistem yang diserang oleh Locky Ransomware menjadi tidak dapat digunakan karena semua file yang terutama diperlukan untuk operasi reguler dienkripsi. |

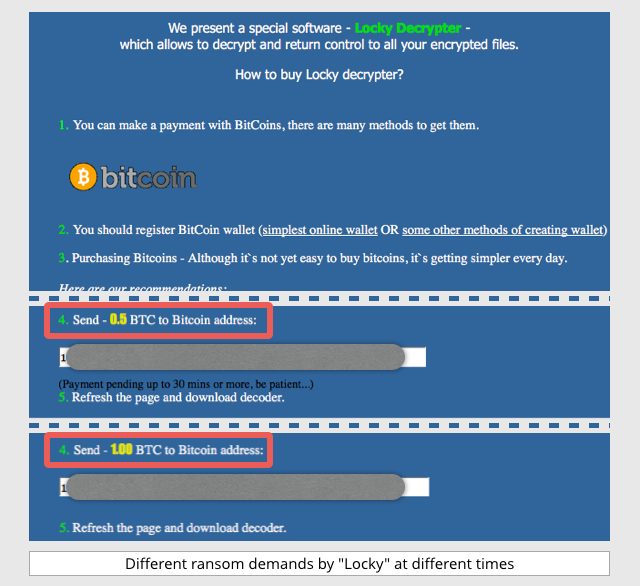

Tangkapan layar dari Locky Ransomware:

Locky adalah jenis Ransomware lain yang sangat jahat yang pertama kali diluncurkan pada serangan tahun 2016 oleh kelompok peretas yang terorganisir dengan baik. Varian Ransomware ini terutama dirancang untuk mengunci perangkat korban dan mencegahnya mengakses hingga uang tebusan sepenuhnya dibayarkan.

Jenis Ransomware ini memiliki kemampuan untuk mengenkripsi sekitar 160 jenis file berbeda yang sebagian besar digunakan oleh penguji, insinyur, perancang, dan pengembang, dll.

Ini menyerang perangkat korban dengan menipu mereka untuk menginstal Ransomware menyeramkan ini melalui email palsu bersama dengan lampiran berbahaya. Nah, teknik transmisi malware ini populer disebut sebagai “phishing”.

Malware ini menggunakan jenis pesan email yang disamarkan sebagai faktur. Ketika pengguna membuka lampiran email tersebut secara otomatis faktur akan hilang. Setelah itu pengguna diminta untuk mengaktifkan makro untuk membaca dokumen. Setelah pengguna mengaktifkan makro, Locky Ransomware mulai mengenkripsi beberapa jenis file dengan memanfaatkan enkripsi AES.

Terlepas dari daftar ransomware yang disebutkan di atas, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , dll., adalah beberapa varian ransomware lain yang terkenal dengan aktivitas jahatnya.

Crypto Ransomware

1.CryptoLocker Ransomware

|

Nama |

CryptoLocker |

| Jenis Ancaman | Crypto Ransomware |

| Gejala | Anda benar-benar tidak dapat membuka file yang tersimpan di sistem Anda. Ekstensi file fungsional muncul berubah untuk Anda misalnya: my.docx.locked.

Di desktop Anda, pesan pembayaran tebusan muncul. Penjahat dunia maya meminta pembayaran uang tebusan dalam "Bitcoin" untuk membuka kunci file terenkripsi Anda. |

| Metode distribusi | CryptoLocker biasanya menyebar melalui email palsu yang mengklaim berasal dari bisnis yang sah dengan pemberitahuan pelacakan UPS dan FedEx palsu. |

| Kerusakan |

Ransomware memiliki kemampuan untuk mencari dan mengenkripsi file yang disimpan dalam hard drive eksternal, drive jaringan bersama, berbagi file jaringan, drive USB, atau data yang ada di drive penyimpanan cloud. |

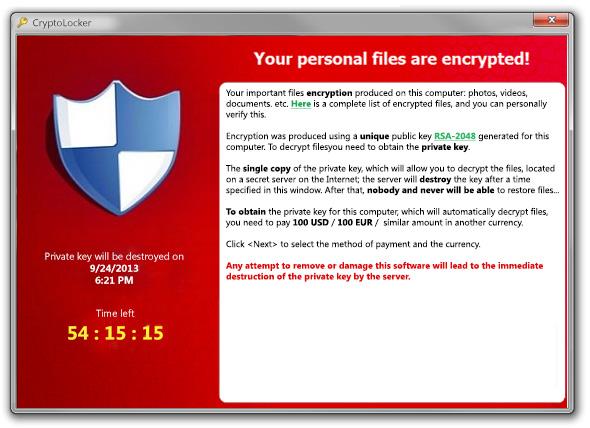

Tangkapan layar dari CryptoLocker Ransomware:

CyptoLocker Ransomware dirilis pada tahun 2013 ketika para peretas telah menggunakan pendekatan CryptoLocker botnet (bentuk serangan cyber tertua) di Ransomware.

Ini adalah salah satu jenis Ransomware yang paling merusak karena menggunakan algoritma enkripsi yang kuat. Jadi, hampir tidak mungkin untuk mendapatkan kembali perangkat dan dokumen yang terinfeksi Crypto Ransomware tanpa mengirimkan uang tebusan.

Ransomware ini mengikuti jalur enkripsi data pengguna yang tidak biasa. Untuk setiap file, CyptoLocker Ransomware secara acak membuat kunci simetris . Setelah itu kunci simetris ini dienkripsi menggunakan kunci asimetris publik. Akhirnya, itu ditambahkan ke file.

Setelah berhasil mengenkripsi file, Ransomware melemparkan pesan permintaan tebusan kepada pengguna. Jadi, korban harus membayar uang jika mereka menginginkan kunci asimetris pribadi untuk mendekripsi kunci simetris yang diterapkan pada setiap file yang dienkripsi .

Jika pembayaran dilakukan sebelum batas waktu maka hacker akan menghapus kunci simetris. Setelah itu pemulihan data hampir tidak mungkin.

2. Ransomware Kelinci Buruk

|

Nama |

kelinci jahat |

| Jenis Ancaman | Crypto Ransomware |

| Gejala | Ini adalah ransomware berbasis bootkit seperti Petya dan NotPetya. Biasanya terlihat file dengan nama “ install_flash_player.exe ” yang disisipkan pada host melalui website pengguna harus menjalankannya secara manual.

Setelah Anda menjalankan ini, itu mulai mengenkripsi file yang ada di perangkat target. Segera menginstal boot loader sendiri di MBR juga menetapkan jadwal untuk reboot sistem. Setelah me-reboot sistem, catatan tebusan akan ditampilkan di layar pengguna. |

| Metode distribusi | Spesies Ransomware ini menyebar melalui update Adobe Flash, dengan memberikan peringatan palsu terkait update Flash player. Ini adalah trik untuk menjebak pengguna agar mengklik tautan yang mencurigakan untuk pembaruan. |

| Kerusakan |

Kelinci Buruk mampu berkembang biak dengan baik melalui SMB. Ransomware ini mencari share terbuka dan menjalankan perangkat lunak Mimikatz untuk mendapatkan kredensial Windows . Setelah itu virus menggunakan daftar login dan kata sandi yang dikodekan untuk merusak PC lain melalui jaringan melalui SMB. |

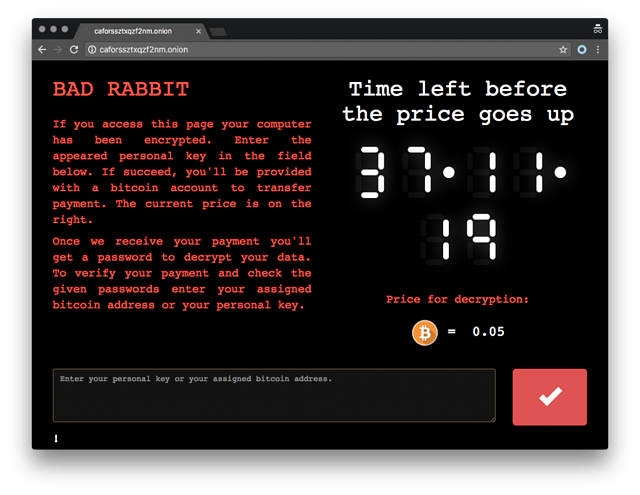

Tangkapan Layar Ransomware Kelinci Buruk :

Bad Rabbit adalah salah satu jenis Ransomware yang telah menginfeksi organisasi di seluruh Eropa Timur dan Rusia. Spesies Ransomware ini menggunakan pembaruan Adobe Flash palsu di situs web yang disusupi untuk distribusinya.

3. Ransomware Cerber

| Nama |

Cerber |

| Jenis Ancaman |

Crypto Ransomware |

| Gejala | Setelah intervensi Ransomware ini melalui email bersama dengan lampiran JavaScript, itu mulai dijalankan. Script akan terhubung dengan internet dan mulai mengunduh muatan yang sebenarnya bertanggung jawab atas proses enkripsi.

Payload yang diunduh menyerang file sistem dan mengubah wallpaper desktop menjadi catatan permintaan tebusan. Anda akan mendapatkan catatan tebusan ini di hampir setiap folder yang terinfeksi spesies Ransomware ini. |

| Metode distribusi | Peretas menawarkan Cerber Ransomware kepada korban dengan dua cara:

1. Melalui email berbahaya yang memiliki file zip ganda dengan File Skrip Windows. 2. Di bagian bawah email phising, terdapat link unsubscribe. Teknik perusakan baru ini dilakukan oleh kit exploit Rig and Magnitude. Kedua kit eksploitasi ini menggunakan kerentanan 0 hari. |

| Kerusakan |

Sistem yang terpengaruh menjadi tidak dapat digunakan karena semua file yang terutama digunakan untuk operasi reguler dienkripsi. Peretas tidak mengembalikan data yang disandera kepada korban bahkan setelah uang tebusan dibayarkan. Penjahat dunia maya menjualnya di pasar gelap atau membuat duplikat profil pengguna untuk melakukan aktivitas penipuan. |

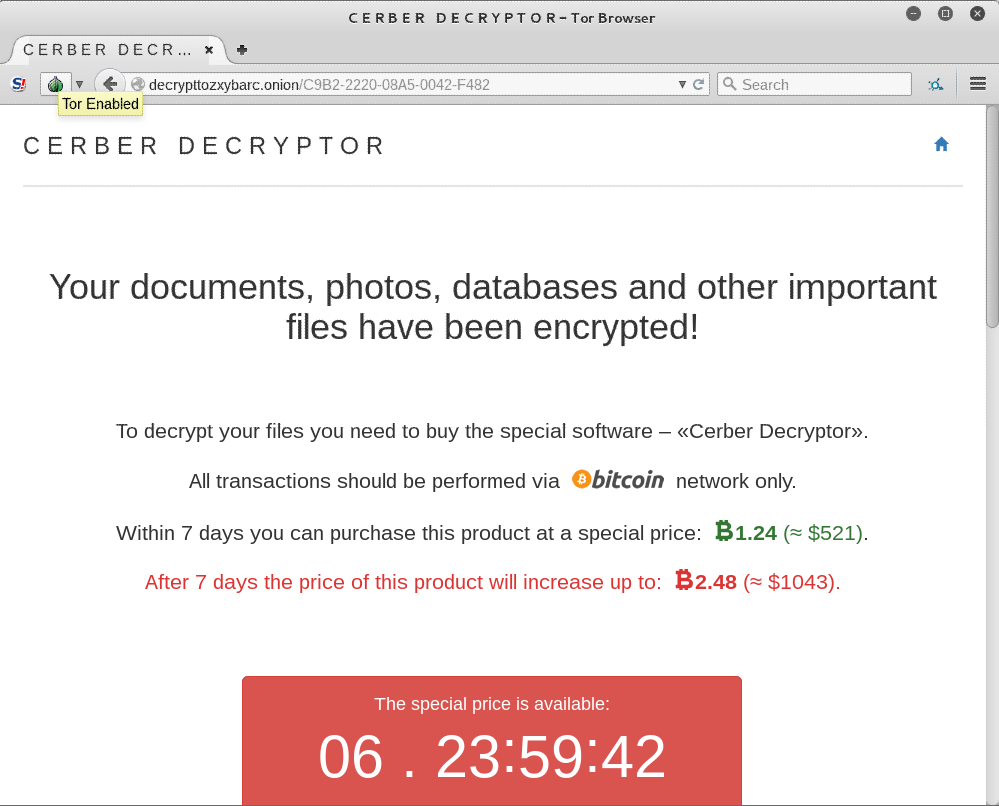

Tangkapan Layar Ransomware Cerber :

Jenis Ransomware lainnya adalah Cerber yang terutama ditujukan untuk audiens Office 365 berbasis cloud. Beberapa juta pelanggan Office 365 telah terjebak dalam kampanye phishing yang dilakukan oleh Ransomware Cerber .

4. Crysis Ransomware

| Nama | krisis |

| Jenis Ancaman | Crypto Ransomware |

| Gejala |

Setelah masuk ke PC, CrySiS Ransomware memulai enkripsi file dan segera semua dokumen, gambar, database, video musik, dan hal-hal lain Anda akan dienkripsi. Awalnya, Anda akan melihat semua file terenkripsi Anda tampaknya ditambahkan dengan ekstensi .CrySis. Kemudian, ekstensi yang berbeda telah digunakan. Setelah itu, catatan tebusan seperti README.txt, Instruksi dekripsi.txt, Infohta, dll. juga dijatuhkan hanya untuk memberi tahu korban tentang apa yang terjadi pada file sistem mereka. Catatan tebusan ini berisi detail tentang file dekripsi dan pembayaran tebusan. |

| Metode distribusi | Spesies Malware ini menggunakan email phishing berbahaya, koneksi RDP yang dilindungi dengan lemah, dan terkadang menawarkan unduhan untuk menginstal game atau perangkat lunak yang sah. |

| Kerusakan | Ransom.Crysis mulai menghapus titik pemulihan dengan menjalankan perintah vssadmin delete shadows /all /quiet .

Jika rencana pencadangan Anda berisi titik pemulihan ini, maka eksekusi Ransomware ini segera mulai menghapusnya. |

| Algoritma enkripsi | Crysis ransomware menggunakan kombinasi RSA, AES. Sedangkan seperti dalam beberapa kasus DES cipher digunakan untuk mengunci data pribadi. |

| Catatan tebusan | Hacker awalnya memberikan catatan tebusan dalam bentuk README.txt; kemudian dua lagi catatan permintaan tebusan dijatuhkan pada sistem seperti FILES ENCRYPTED.txt dan Info.hta |

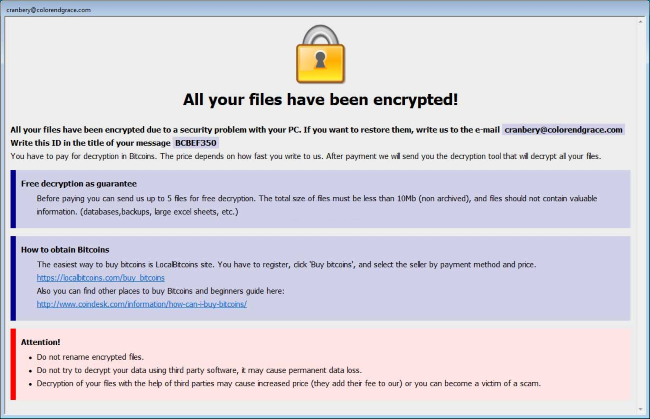

Tangkapan layar Crysis Ransomware:

Jenis varian Ransomware lain yang sangat unik adalah Crysis. Ransomware ini hanya mengenkripsi file yang ada di beberapa ruang drive tetap, drive yang dapat dilepas, atau di drive jaringan.

Spesies Ransomware ini menggunakan lampiran email berbahaya dengan ekstensi file ganda untuk didistribusikan. Tidak mungkin mendekripsi file terenkripsi oleh Crysis Ransomware karena menggunakan algoritma enkripsi yang kuat.

5. Ransomware Jigsaw

| Nama | Gergaji ukir |

| Jenis Ancaman | Crypto Ransomware |

|

Gejala |

Anda akan melihat setelah intervensi Jigsaw Ransomware, semua file pribadi Anda dienkripsi dengan .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. oleh.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom like extensions.

Segera wallpaper desktop Anda diubah menjadi catatan tebusan dan melayani Anda dengan masalah seperti perlambatan sistem, konsumsi CPU yang tinggi. |

| Metode distribusi | Umumnya, jigsaw Ransomware menyebar melalui email spam berbahaya. Virus ini mengenkripsi data dengan memanfaatkan cipher AES dan melampirkan salah satu ekstensi yang disebutkan di atas. Selanjutnya, ini akan menjatuhkan catatan tebusan bersama dengan gambar karakter "Saw" yang sangat populer. Catatan tebusan berisi penjelasan lengkap tentang situasi saat ini dan jumlah tebusan. |

| Kerusakan |

Jigsaw Ransomware mengenkripsi sekitar 226 jenis file berbeda yang dilampirkan dengan ekstensi .FUN, .BTC, dan .KKK menggunakan algoritma enkripsi AES. Anda akan melihat bahwa pada catatan tebusan ada penghitung waktu 60 menit yang menghitung mundur ke nol. Setelah mencapai 0 hacker akan menghapus file tertentu. |

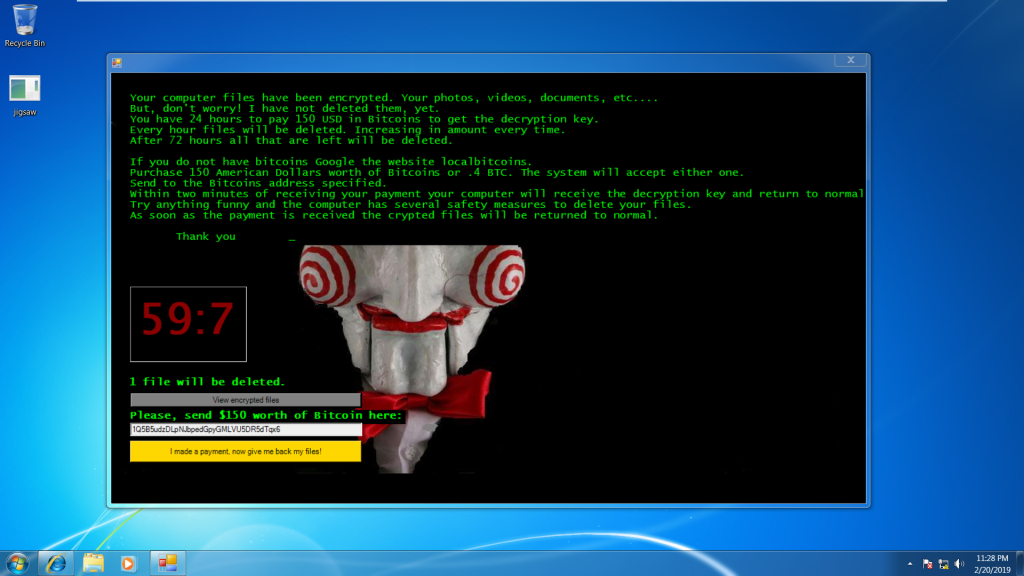

Tangkapan layar Jigsaw Ransomware:

Dalam daftar varian Ransomware jenis yang paling merusak "Jigsaw Ransomware" adalah yang pertama. Ransomware ini mengenkripsi file data korban dan dengan cepat mulai menghapusnya jika tebusan tidak segera dihapus. Penghapusan file secara bertahap dimulai satu per satu dalam jeda 1 jam jika jumlah tebusan tidak dibayarkan.

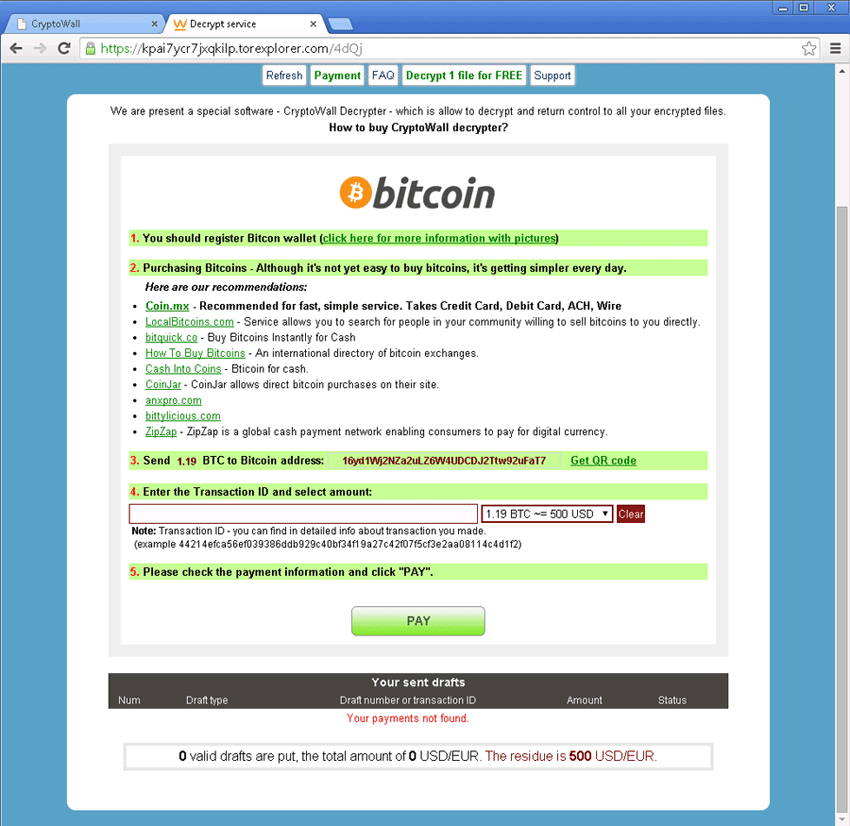

6. CryptoWall Ransomware

| Nama |

CryptoWall |

| Jenis Ancaman | Crypto Ransomware |

| Gejala |

Pada awalnya, Anda akan menerima email spam dari penjahat cyber yang memiliki informasi header palsu, yang membuat Anda percaya bahwa itu berasal dari perusahaan pengiriman seperti DHL atau FedEx. Email spam ini berisi pesan mengenai kegagalan pengiriman paket atau pengiriman barang yang Anda pesan. Hampir tidak mungkin untuk menghindari email-email ini untuk dibuka. Setelah Anda mengklik untuk membukanya, sistem Anda terinfeksi virus CryptoWall. |

| Metode distribusi | CryptoWall didistribusikan melalui berbagai cara seperti browser unduhan drive-by, kit eksploitasi, dan lampiran surat berbahaya. |

| Kerusakan |

CryptoWall Ransomware memanfaatkan kriptografi kunci publik yang kuat untuk mendistorsi file dengan menambahkan ekstensi tertentu ke dalamnya. |

Tangkapan layar CryptoWall Ransomware:

Pertama varian CryptoWall Ransomware muncul di tahun 2014 . Setelah itu muncul dalam berbagai nama dan versi seperti CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense dan CryptoWall 4.0.

Salah satu fitur yang sangat menarik dari Ransomware ini adalah bahwa peretas menawarkan layanan dekripsi yang dapat digunakan satu kali hanya untuk satu file. Ini hanya untuk meyakinkan korban mereka bahwa mereka benar-benar menyimpan kunci dekripsi.

Ransomware ini menggunakan begitu banyak trik untuk mendistribusikan sendiri beberapa yang umum termasuk:

"Selamat!!! Anda telah menjadi bagian dari komunitas besar CryptoWall. Bersama-sama kita membuat Internet menjadi tempat yang lebih baik dan lebih aman.”

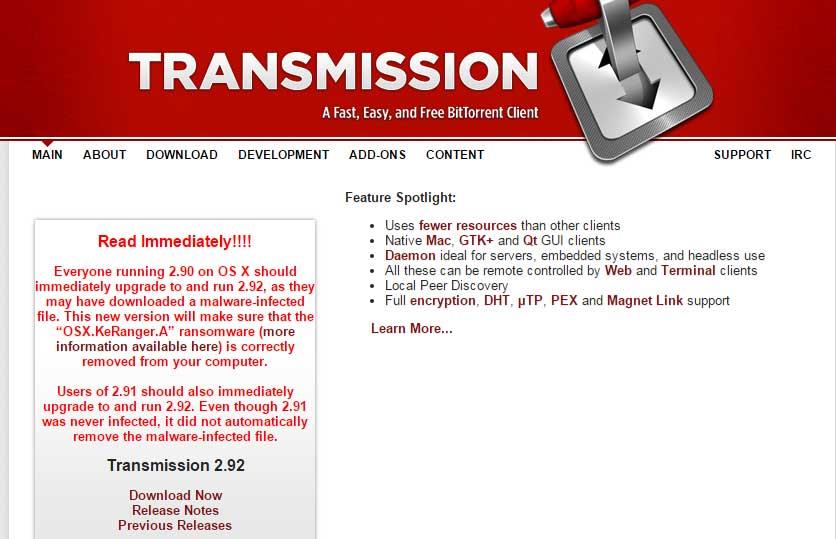

7. KeRanger Ransomware

| Nama |

KeRanger |

| Jenis Ancaman | Crypto Ransomware |

| Gejala |

Ketika ada pengguna yang menginstal dan menjalankan versi berbahaya aplikasi transmisi, maka secara otomatis file yang disertakan bernama General.rtf akan disalin ke lokasi ~/Library/kernel_service dan mulai dijalankan. Setelah menyalin file ini di lokasi kernel_service, eksekusinya dimulai dan akan membuat dua file yang dikenal sebagai ~/Library/.kernel_pid dan ~/Library/.kernel_time . File kernel_pid memiliki ID proses untuk eksekusi proses kernel_service. Di sisi lain, nama file .kernel_time menyertakan stempel waktu tentang eksekusi pertama kali eksekusi Ransomware. |

| Metode distribusi | Ransomware ini disertakan dalam versi Trojan dari salah satu Transmisi penginstal BitTorrent yang sangat populer. Untuk membuat korban menjadi bodoh karena tampaknya ditandatangani dengan benar oleh sertifikat pengembang Apple yang asli. |

| Kerusakan | KeRanger Ransomware dirancang sedemikian rupa sehingga mulai mengenkripsi file yang ada di PC yang terinfeksi setelah melewati 3 hari dari infeksi asli. |

Tangkapan layar Ransomware KeRanger :

Varian KeRanger Ransomware diluncurkan pada tahun 2016 . Ditemukan bahwa ini adalah jenis Ransomware pertama yang berhasil menginfeksi PC Mac OS X. Ransomware ini disuntikkan ke dalam penginstal klien torrent bit sumber terbuka. Pengguna yang mengunduh penginstal yang terinfeksi dengan mudah terperangkap ke dalam jebakan yang dibuat oleh KeRanger Ransomware .

Setelah menginfeksi perangkat Anda, Ransomware ini hanya menunggu 3 hari setelah itu mengenkripsi sekitar 300 jenis file. Pada langkah selanjutnya, ia mulai mengirimi Anda file teks di mana ada permintaan Bitcoin bersama dengan metode pembayaran yang tampaknya disebutkan.

Kesimpulan:

Padahal, Ransomware dianggap sebagai ancaman paling berbahaya bagi perangkat dan data Anda. Tetapi dengan mengikuti kebiasaan komputasi yang aman dan menggunakan perangkat lunak keamanan yang diperbarui, menjadi terlalu mudah untuk tetap terlindungi dari segala jenis Ransomware. Anda hanya membuat porsi tugas Anda yaitu selalu penuh perhatian saat berselancar dan menginstal perangkat lunak keamanan tepercaya.

Sayangnya, jika sistem Anda sudah dibajak dengan spesies malware, cobalah Alat Penghapus Malware untuk menghapus virus dengan mudah dari PC Anda.

10 situs web game teratas yang tidak diblokir di sekolah tahun 2024. Temukan dunia game yang tidak diblokir dan nikmati permainan tanpa batasan.

Mendapatkan masalah DNS di komputer Windows 10? Ikuti perbaikan yang diberikan dalam artikel ini untuk memperbaiki masalah DNS paling umum yang dihadapi pengguna di komputer Windows 10.

Pelajari cara memperbaiki Steam tidak dapat menyinkronkan file Anda. Hapus folder data pengguna, hapus ClientRegistry.blob, verifikasi integritas file game, dan banyak lagi.

Dapatkan detail lengkap tentang Kesalahan Printhead yang Hilang Atau Gagal. Coba perbaikan terbaik untuk mengatasi HP Officejet hilang atau gagal Printhead error.

Baca artikel untuk memperbaiki URL yang diminta ditolak. Silakan berkonsultasi dengan administrator, kesalahan browser dan buka halaman web yang diperlukan dengan mudah

Jika Anda menghadapi masalah PS5 tidak akan terhubung ke Wi-Fi, artikel ini memberikan solusi yang efektif untuk masalah tersebut.

Pelajari cara memperbaiki kesalahan aktivasi Windows 10 saat mengaktifkan Windows 10, juga cara membeli kunci produk & memperbaiki kesalahan aktivasi terkait kunci produk sepenuhnya…

Baca artikel untuk memperbaiki PS5 tidak dapat memuat kesalahan konten. Temukan solusi yang efektif untuk mengatasi masalah ini dengan langkah-langkah yang jelas.

Tidak dapat melakukan Streaming Game Resident Evil 7 kemudian ikuti panduan langkah demi langkah untuk menyelesaikan kesalahan game dan mainkan game tanpa gangguan.

Pelajari cara mudah menghapus folder $WINDOWS.~BT dan $WINDOWS.~WS di Windows 10 dengan trik efektif ini. Cobalah sekarang dan optimalkan kinerja PC Anda.

![[8 Solusi] Bagaimana Cara Memperbaiki Masalah DNS Pada Windows 10? [8 Solusi] Bagaimana Cara Memperbaiki Masalah DNS Pada Windows 10?](https://luckytemplates.com/resources1/images2/image-7837-0408150552885.png)

![Memperbaiki Error Missing or Failed Printhead pada Printer HP [8 Trik] Memperbaiki Error Missing or Failed Printhead pada Printer HP [8 Trik]](https://luckytemplates.com/resources1/images2/image-2788-0408151124531.png)

![24 Kode Kesalahan Aktivasi Windows 10 Paling Umum dan Perbaikannya [DIPERBARUI] 24 Kode Kesalahan Aktivasi Windows 10 Paling Umum dan Perbaikannya [DIPERBARUI]](https://luckytemplates.com/resources1/images2/image-1256-0408150743246.jpg)

![[Memperbaiki] Game Resident Evil 7 Biohazard Crash, Error & Lainnya! [Memperbaiki] Game Resident Evil 7 Biohazard Crash, Error & Lainnya!](https://luckytemplates.com/resources1/images2/image-994-0408150718487.png)