[RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10

![[RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10 [RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10](https://luckytemplates.com/resources1/images2/image-9241-0408150603104.jpg)

Se stai riscontrando l

I criminali informatici escogitano costantemente diversi trucchi e tattiche innovative per diffondere Adware . Avere idee su quali sono le tecniche di diffusione degli Adware di tendenza seguite dai cyber criminali è molto importante per prevenire il rischio di attacchi di Adware sul tuo dispositivo.

Quindi, cattura i dettagli completi sui diversi mezzi attraverso i quali l'adware entra nel tuo PC.

Tecniche di diffusione di adware seguite da cyber criminali

1. Phishing via email:

La propagazione di adware come programmi dannosi tramite e-mail è un trucco abbastanza efficace e semplice da eseguire. I criminali informatici inviano programmi Adware che iniziano a raccogliere i dati dal momento in cui vengono aperti tali allegati e-mail dannosi.

Queste e-mail ti fanno credere che provenga da alcune fonti attendibili. Come il servizio postale degli Stati Uniti, la banca dell'utente, FedEx o qualsiasi contatto fidato all'interno dell'elenco dell'utente .

Si è anche visto che alcune e-mail sospette infettano anche il tuo PC dal riquadro di anteprima del client di posta elettronica anche se non apri o scarichi alcun collegamento o allegato.

La maggior parte di queste e-mail dannose contiene anche tali collegamenti che portano l'utente verso la versione falsa del sito Web della propria banca. Dopo di che forzarli a cambiare la loro password. Una volta che l'utente esegue questa operazione, Adware raccoglierà i dettagli di accesso dell'intero utente delle credenziali e quindi li invierà al criminale informatico.

2. Navigazione in Internet:

Oggi la navigazione sul Web è un'esigenza imprescindibile per qualsiasi navigatore della rete, ma espone anche il proprio PC a numerosi rischi. I criminali informatici progettano siti Web che sfruttano le vulnerabilità del sistema. Dopo aver visitato un sito Web di questo tipo, il sistema inizia a mostrare annunci pop-up falsi e avvisi relativi all'attacco di virus sul PC.

Dopo aver fatto clic sull'opzione OK per pulire il registro di sistema, il malware Adware ha una facile possibilità di essere installato sul tuo sistema host. Alcune varianti di Adware sono anche responsabili dei reindirizzamenti DNS o dello sfruttamento del browser.

3. Software obsoleto:

Il malware adware esegue la scansione su Internet per cercare le vulnerabilità di software obsoleti. In questo modo, acquisisci una facile possibilità di entrare nel tuo PC.

Ogni navigatore web deve preoccuparsi se sta navigando sul web con software obsoleto. Indipendentemente dal fatto che stiano utilizzando un browser obsoleto, sistemi operativi o plug-in, ecc.

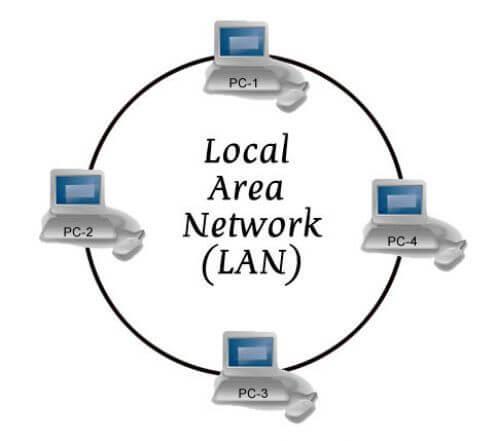

4. Reti locali (LAN):

Sappiamo tutti che LAN è una raccolta di PC collegati localmente che condividono informazioni sulla rete privata. Se uno dei tuoi PC viene infettato da una specie di adware, anche l'intero PC connesso sulla stessa rete LAN subirà la stessa infezione.

5. Trasferimento file e condivisione in rete:

Il trasferimento di file tramite FTP può invitare l'adware e le minacce associate ad attaccare tramite le reti.

La condivisione della rete è una cosa comune che è richiesta da qualsiasi utente di Internet e considerando che i criminali informatici sviluppano le idee più recenti per inserire l'infezione utilizzando le reti.

6. Reti sociali:

I criminali informatici preferiscono per lo più la folla. Con la grande crescita dei social network, i cyber criminali si avvicinano dapprima per sfruttare la sicurezza del sistema.

Per svolgere questa attività, gli hacker creano profili di celebrità falsi che, quando vengono cliccati, distribuiranno il malware sul loro dispositivo. Successivamente, l'hacker cercherà nel PC infetto i dettagli di accesso delle credenziali degli utenti sui siti Web finanziari.

Si scopre inoltre che gli aggressori di Adware scansionano il profilo LinkedIn per catturare i dettagli dell'utente e ottenere il loro numero di contatto. Dopodiché, fai una chiamata fingendo di essere del reparto IT e chiedi i dettagli di accesso della banca.

7. Pop-up:

Alcuni adware entrano nel tuo PC attraverso annunci pop-up mimetici che mostrano avvisi o avvisi autentici.

Un "pop-up di bufala" di Adware molto noto e complicato afferma di scansionare il tuo PC e rilevare le specie di Adware sul tuo PC. Una volta catturato nella sua trappola e fare clic per rimuovere il programma Adware con il suo strumento fornito. In questo modo, stai effettivamente invitando l'adware a entrare nel tuo PC.

8. Supporti di archiviazione rimovibili per computer:

Il malware adware si diffonde attraverso la condivisione del supporto di archiviazione del computer con DVD, CD, chiavette USB e unità USB . Questi sono alcuni modi comuni attraverso i quali l'adware si propaga e attacca il tuo PC.

Quando un utente trasferisce file/documenti da un sistema infetto a un PC integro con uno qualsiasi di questi supporti di archiviazione rimovibili. Quindi automaticamente l'infezione entrerà anche nel tuo PC sano.

Prendi sempre l'abitudine di scansionare i dispositivi dei supporti di memorizzazione prima di copiare o aprire i dati. Ciò alla fine ridurrà le possibilità di danneggiamento dei dati e rischi per la sicurezza.

9. Iniezione di codici infetti:

Un altro modo molto subdolo attraverso il quale l'adware entra nel tuo PC è eseguire un codice infetto come JavaScript all'interno di un browser web. L'adware sfrutta anche le falle di sicurezza per infettare i programmi installati localmente con l'iniezione di codici dannosi.

Alcuni dei client di posta elettronica eseguono codici JavaScript e HTML incorporati nei messaggi di posta elettronica.

Considerando che la maggior parte dei servizi di webmail e dei client di posta elettronica dispone di funzionalità di sicurezza integrate che risolvono facilmente questo problema da sole.

10. Download drive-by da siti Web sospetti:

I mezzi più comuni attraverso i quali si diffonde l'adware utilizzano software in bundle, estensioni del browser/barra degli strumenti e download offerti dai popup.

L'adware ti offre tipi comuni di cose che la maggior parte degli utenti cerca comunemente come un lettore video o un plug-in. L'adware viene nascosto all'interno di software o plug-in legittimi. Oltre a questo Adware distribuito tramite file scaricati da siti di software e torrent.

Ora anche l'adware di un giorno sta facendo i suoi passi verso Google Play Store e riempie i dispositivi Android con molti dei suoi dati spazzatura.

Un metodo molto comune di tendenza al giorno d'oggi utilizzato per fornire malware adware è l'inganno. I produttori di malware ingannano gli utenti in modo tale che gli utenti stessi consentano l'installazione di programmi indesiderati insieme al download di programmi. Per realizzare questi produttori di Adware di solito eseguono le seguenti modifiche:

Per evitare intrusioni di Adware sul tuo dispositivo, leggi le istruzioni della procedura guidata di installazione e gli EULA ((contratto di licenza con l'utente finale) con la massima precisione.

Incartare:

Dopo aver letto il post precedente su "Come si diffonde l'adware", tutti voi dovete avere un'idea chiara di come l'adware entra nel vostro PC durante la normale navigazione sul Web. Se non lo rimuoverai all'istante, questo programma adware dannoso potrebbe trasmettere tutte le tue informazioni sulle credenziali a criminali informatici.

L'adware non solo rappresenta una minaccia per la privacy e la sicurezza, ma rallenta anche le prestazioni del sistema. Ebbene, il motivo alla base del calo delle prestazioni del sistema è il consumo eccessivo di risorse necessarie per elaborare e trasmettere i dati. A volte il computer non riesce a elaborare programmi legittimi a causa del pedaggio che porta al tuo computer.

A parte l'arresto anomalo del computer e il rallentamento delle prestazioni del sistema, questi tipi di programmi possono lasciare falle di sicurezza che rendono il computer suscettibile allo sfruttamento da parte degli hacker. Questi tipi di minacce sono molto pericolosi per il tuo PC. Quindi, rimuovi le minacce adware il prima possibile con l'aiuto di uno strumento di rimozione malware affidabile.

La tua attenzione è il primo passo per prevenire gli attacchi di Adware. Quindi, sii sempre attento….!

Se stai riscontrando l

Vuoi spostare gli elementi in Presentazioni Google senza perdere la loro posizione relativa? Scopri come raggrupparli in pochi semplici passi.

Scopri come cancellare la cronologia delle connessioni desktop remoto in modo semplice e veloce seguendo i passaggi indicati.

Scopri come attivare o disattivare Caps Lock su Chromebook in modo semplice e veloce. Segui i nostri passaggi per personalizzare la tua esperienza di digitazione.

Scopri come regolare i rientri degli elenchi in Microsoft Word per migliorare la formattazione del tuo documento.

Stai riscontrando problemi con la connettività HDMI su Windows 11? Scopri come risolvere i problemi di HDMI con 11 semplici correzioni.

Scopri come risolvere Valheim continua a bloccarsi, bloccarsi, schermo nero e problemi di avvio. Segui queste soluzioni efficaci per giocare senza interruzioni.

Scopri come abilitare e personalizzare il lettore immersivo in Microsoft Word per una lettura più accurata, aiuto con la pronuncia delle parole e per ascoltare il documento letto ad alta voce.

Scopri come riprodurre i tuoi file musicali archiviati su Google Drive senza doverli scaricare. Utilizza Music Player per Google Drive per un

Scopri come risolvere l

![[RISOLTO] Valheim continua a bloccarsi, bloccarsi, schermo nero, non si avviano problemi [RISOLTO] Valheim continua a bloccarsi, bloccarsi, schermo nero, non si avviano problemi](https://luckytemplates.com/resources1/images2/image-5324-0408150843143.png)

![[RISOLTO] Errore imprevisto di Windows 10 Defender e Microsoft Defender Threat Service ha interrotto lerrore [RISOLTO] Errore imprevisto di Windows 10 Defender e Microsoft Defender Threat Service ha interrotto lerrore](https://luckytemplates.com/resources1/images2/image-1378-0408150533360.png)