[RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10

![[RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10 [RISOLTO] Il tuo computer è offline, accedi con lultima password Windows 10](https://luckytemplates.com/resources1/images2/image-9241-0408150603104.jpg)

Se stai riscontrando l

Nel mondo dell'IT Ransomware è un argomento molto dibattuto. Poiché il ransomware è in continua evoluzione, è diventato difficile tenere traccia di diversi ceppi di ransomware. Ma si vede che ogni varietà di Ransomware mostra uno stile unico di diffusione.

Ottieni una conoscenza completa dei diversi tipi di varianti di Ransomware . In modo che tu possa identificarlo facilmente e gestirlo in modo intelligente.

Tipi di ransomware

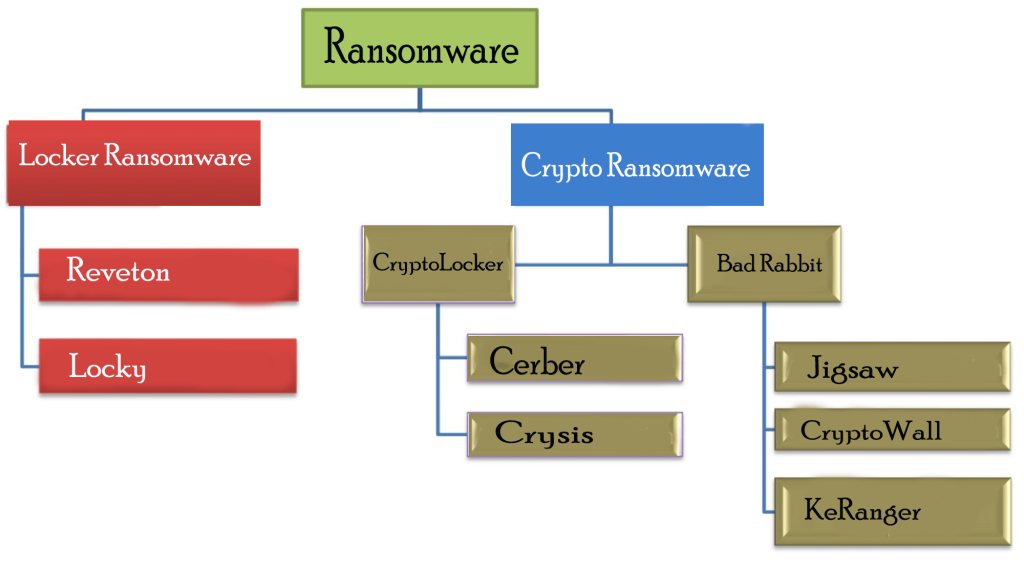

Principalmente Ransomware è diviso in due categorie:

1: Locker Ransomware : Locker Ransomware blocca i dispositivi delle vittime in modo da impedirne l'utilizzo. Dopo il blocco, i criminali informatici chiedono un riscatto per decrittografare il dispositivo.

2: Crypto Ransomware: Crypto Ransomware impedisce agli utenti di accedere ai propri file o dati crittografandoli. Dopodiché, i criminali informatici richiedono il denaro per recuperare i loro file.

Ora che hai capito quali sono le principali categorie di Ransomware esiste. È tempo di esplorare la tua conoscenza dei diversi tipi di ransomware che rientrano in ciascuna di queste categorie di ransomware.

Scopriamo quanto può essere diverso e pericoloso ogni tipo di ransomware.

Rappresentazione gerarchica di tipi e varianti di ransomware

Catturiamo i dettagli completi su ogni tipo di ransomware...!

Locker ransomware

1. Reveton ransomware:

| Nome | Reveton |

| Tipo di minaccia | Locker ransomware |

| Sintomi | Questo tipo di ransomware blocca il dispositivo dell'utente impedendo loro di ottenere un accesso. Successivamente mostra un falso messaggio ufficiale rivendicato dalle forze di polizia nazionali o dall'FBI . |

| Modalità di distribuzione | Attraverso siti Web Torrent, annunci dannosi. |

| Danno | L'intero PC è crittografato e senza pagare un riscatto non puoi aprirlo. Inoltre, insieme all'infezione da ransomware possono essere installati malware e trojan per il furto di password. |

Screenshot di Reveton ransomware:

Reveton Ransomware è nato alla fine del 2012. Questo tipo di ransomware blocca il dispositivo dell'utente impedendo loro di ottenere un accesso. Successivamente mostra un falso messaggio ufficiale rivendicato dalle forze di polizia nazionali o dall'FBI .

Questo falso messaggio ufficiale include una dichiarazione relativa al coinvolgimento dell'utente in attività illegali come la pirateria informatica o la pornografia infantile. Dopo aver incontrato questo tipo di vittima di ransomware non ha più il controllo sul proprio dispositivo.

2. Locky ransomware:

| Nome | Locky |

| Tipo di minaccia | Locker ransomware |

| Sintomi | Il PC infetto da Locky Ransomware mostrerà una richiesta di riscatto sotto forma di file di testo o come sfondo del desktop.

I file crittografati Locky Ransomware includono la seguente estensione: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Modalità di distribuzione | Questa specie di ransomware si diffonde attraverso exploit kit (EK) e spam . In passato Neutrino, RIG e Nuclear EK hanno distribuito questo Locky Ransomware |

| Danno | I sistemi attaccati da Locky Ransomware diventano inutilizzabili perché tutti i file principalmente necessari per il normale funzionamento vengono crittografati. |

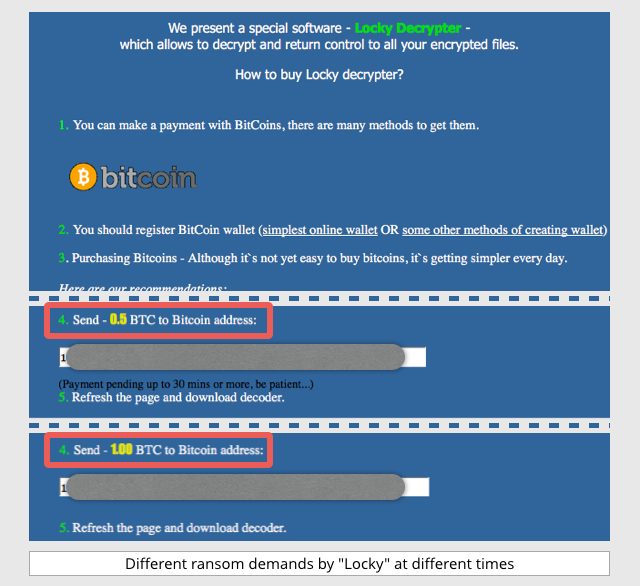

Screenshot di Locky Ransomware:

Locky è un altro tipo molto brutto di Ransomware che viene lanciato per la prima volta nell'attacco dell'anno 2016 da un gruppo di hacker ben organizzato. Questa variante di Ransomware è progettata principalmente per bloccare il dispositivo della vittima e impedirne l'accesso fino a quando il riscatto non è stato completamente pagato.

Questo tipo di ransomware ha la capacità di crittografare circa 160 diversi tipi di file che vengono utilizzati principalmente da tester, ingegneri, designer e sviluppatori, ecc.

Attacca il dispositivo della vittima inducendola a installare questo ransomware raccapricciante tramite e-mail false e allegati dannosi. Ebbene, questa tecnica di trasmissione di malware è comunemente chiamata "phishing".

Questo malware fa uso di un messaggio di posta elettronica gentile camuffato da fattura. Quando gli utenti aprono automaticamente tali allegati e-mail, la fattura scompare. Successivamente agli utenti viene chiesto di abilitare le macro per la lettura del documento. Una volta che l'utente ha abilitato le macro, Locky Ransomware inizia a crittografare più tipi di file utilizzando la crittografia AES.

Oltre all'elenco di ransomware sopra menzionato, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , ecc., sono alcune delle altre varianti di ransomware note per le loro attività dannose.

Cripto ransomware

1.CryptoLocker ransomware

|

Nome |

CryptoLocker |

| Tipo di minaccia | Cripto ransomware |

| Sintomi | Non sei completamente in grado di aprire nessuno dei tuoi file memorizzati di sistema. L'estensione dei file funzionali ti appare modificata, ad esempio: my.docx.locked.

Sul desktop viene visualizzato un messaggio di pagamento del riscatto. I criminali informatici chiedono il pagamento di un riscatto in "Bitcoin" per sbloccare i tuoi file crittografati. |

| Modalità di distribuzione | CryptoLocker di solito si diffonde tramite e-mail false affermando che provengono da aziende legittime tramite avvisi di tracciamento UPS e FedEx fasulli. |

| Danno |

Il ransomware ha la capacità di cercare e crittografare i file salvati all'interno di dischi rigidi esterni, unità di rete condivise, condivisioni di file di rete, unità USB o dati presenti sulle unità di archiviazione cloud. |

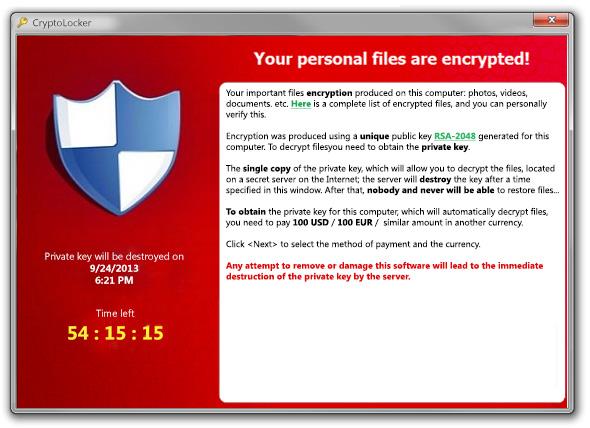

Screenshot di CryptoLocker ransomware:

CyptoLocker Ransomware è stato rilasciato nell'anno 2013 quando gli hacker avevano utilizzato l' approccio botnet CryptoLocker (la più antica forma di attacco informatico) nel Ransomware.

È uno dei tipi più distruttivi di Ransomware poiché utilizza potenti algoritmi di crittografia. Quindi, è quasi impossibile recuperare il dispositivo e i documenti infetti da Crypto Ransomware senza inviare il riscatto.

Questo ransomware segue un percorso non familiare di crittografia dei dati degli utenti. Per ogni file, CyptoLocker Ransomware crea casualmente una chiave simmetrica . Successivamente questa chiave simmetrica viene crittografata utilizzando una chiave asimmetrica pubblica. Alla fine, viene aggiunto al file.

Dopo aver crittografato correttamente i file, Ransomware invia un messaggio di richiesta di riscatto all'utente. Quindi, la vittima deve pagare il denaro se desidera la chiave asimmetrica privata per decrittografare le chiavi simmetriche applicate a ciascun file crittografato .

Se il pagamento è stato effettuato prima della scadenza, l'hacker cancellerà la chiave simmetrica. Dopo di che il recupero dei dati è quasi impossibile.

2. Bad Rabbit ransomware

|

Nome |

Coniglio cattivo |

| Tipo di minaccia | Cripto ransomware |

| Sintomi | Questo è un ransomware basato su bootkit come Petya e NotPetya. Di solito, si vede che un file con il nome " install_flash_player.exe " viene inserito nell'host tramite il sito Web che gli utenti devono eseguire manualmente.

Una volta eseguito, inizia a crittografare i file presenti sul dispositivo di destinazione. Molto presto installa il proprio boot loader nell'MBR imposta anche una pianificazione per un riavvio del sistema. Dopo aver riavviato il sistema, mostrerà la richiesta di riscatto sul display degli utenti. |

| Modalità di distribuzione | Questa specie di ransomware si è diffusa tramite gli aggiornamenti di Adobe Flash, dando un falso avviso sull'aggiornamento di Flash Player. È un trucco per intrappolare gli utenti e fare clic sul collegamento sospetto per l'aggiornamento. |

| Danno |

Bad Rabbit è ben in grado di proliferare tramite SMB. Questo ransomware cerca le condivisioni aperte ed esegue il software Mimikatz per ottenere le credenziali di Windows . Successivamente, il virus utilizza l'elenco di accessi e password codificati per danneggiare altri PC sulla rete tramite SMB. |

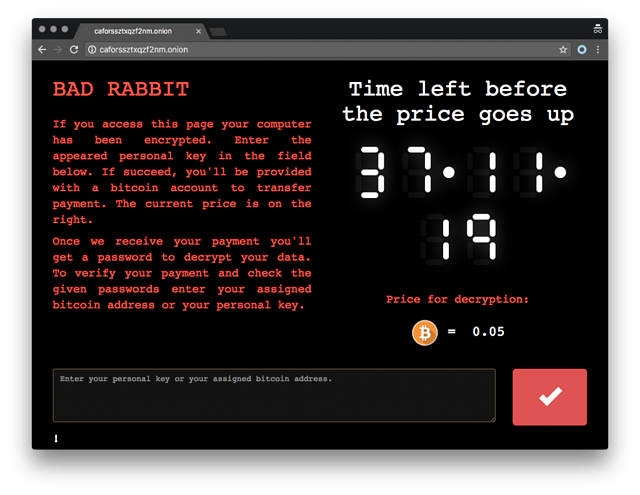

Screenshot di Bad Rabbit ransomware:

Bad Rabbit è uno di questi tipi di ransomware che ha gravemente infettato organizzazioni in tutta l'Europa orientale e in Russia. Questa specie di ransomware utilizza un falso aggiornamento Adobe Flash sui siti Web compromessi per la sua distribuzione.

3. Cerber ransomware

| Nome |

Cerbero |

| Tipo di minaccia |

Cripto ransomware |

| Sintomi | Dopo l'intervento di questo Ransomware tramite l'e-mail insieme a un allegato JavaScript, inizia l'esecuzione. Lo script si connette a Internet e inizia a scaricare il payload che è effettivamente responsabile del processo di crittografia.

Il carico utile scaricato attacca i file di sistema e trasforma lo sfondo del desktop in una richiesta di riscatto. Riceverai questa richiesta di riscatto in quasi tutte le cartelle infettate da questa specie di ransomware. |

| Modalità di distribuzione | L'hacker offre Cerber Ransomware alla vittima in due modi:

1. Attraverso l'e-mail dannosa con un doppio file zippato con un file script di Windows. 2. Nella parte inferiore dell'e-mail di phishing, c'è un link per annullare l'iscrizione. Questa nuova tecnica di danno viene eseguita dagli exploit kit Rig e Magnitude. Entrambi questi exploit kit utilizzano vulnerabilità di 0 giorni. |

| Danno |

Il sistema interessato diventa inutilizzabile perché tutti i file utilizzati principalmente per le normali operazioni vengono crittografati. Gli hacker non restituiscono alla vittima i dati tenuti in ostaggio anche dopo il pagamento del riscatto. I criminali informatici lo vendono sul mercato nero o creano un profilo utente duplicato per svolgere attività di frode. |

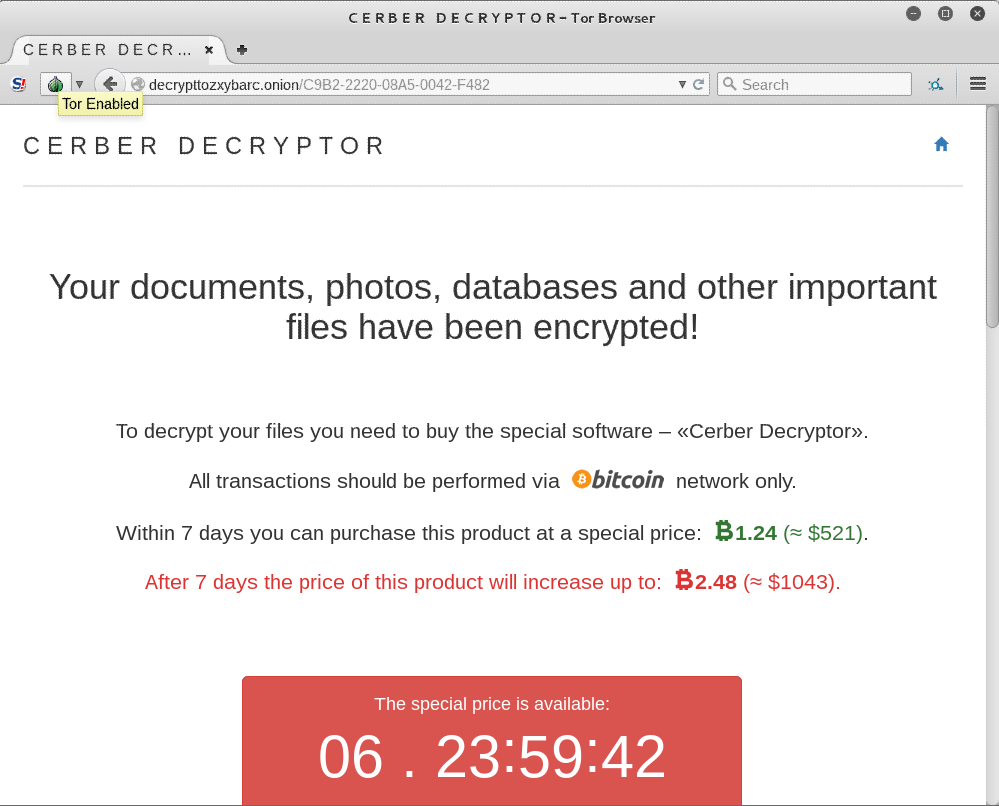

Screenshot di Cerber ransomware:

Un altro tipo di ransomware è Cerber , che si rivolge principalmente al pubblico di Office 365 basato su cloud. Diversi milioni di clienti di Office 365 sono già stati coinvolti nella campagna di phishing eseguita da Cerber Ransomware .

4. Crysis ransomware

| Nome | crisi |

| Tipo di minaccia | Cripto ransomware |

| Sintomi |

Dopo essere entrato nel PC, CrySiS Ransomware avvia la crittografia dei file e molto presto tutti i tuoi documenti, immagini, database, video musicali e altre cose vengono crittografati. Inizialmente, noterai che tutto il tuo file crittografato sembra aggiungere un'estensione .CrySis. Successivamente sono state utilizzate diverse estensioni. Successivamente viene rilasciata anche una richiesta di riscatto come README.txt, Decryption instructions.txt, Infohta, ecc. solo per informare le vittime su cosa è successo ai loro file di sistema. Questa richiesta di riscatto contiene i dettagli sulla decrittazione dei file e sul pagamento del riscatto. |

| Modalità di distribuzione | Questa specie di malware utilizza e-mail di phishing dannose, connessioni RDP debolmente protette e talvolta offre un download per l'installazione del gioco o di software legittimo. |

| Danno | Ransom.Crysis inizia a eliminare il punto di ripristino eseguendo il comando vssadmin delete shadows /all /quiet .

Se il tuo piano di backup contiene questi punti di ripristino, l'esecuzione di questo ransomware inizia molto presto a eliminarlo. |

| Algoritmo di crittografia | Crysis ransomware utilizza una combinazione di RSA, AES. Considerando che in alcuni casi i cifrari DES vengono utilizzati per bloccare i dati personali. |

| Nota di riscatto | Gli hacker inizialmente inviano una richiesta di riscatto sotto forma di README.txt; successivamente altre due richieste di riscatto sono state rilasciate sul sistema come FILES ENCRYPTED.txt e Info.hta |

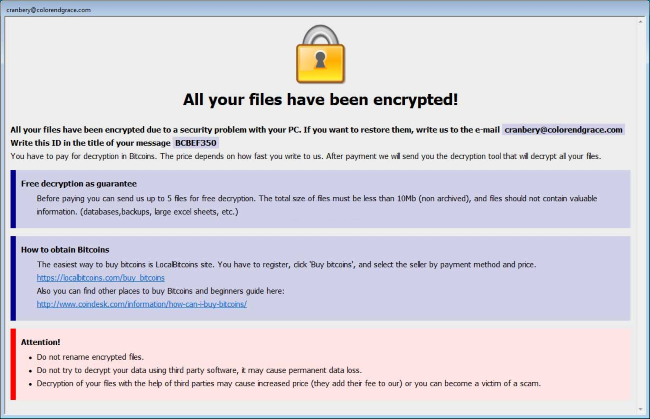

Screenshot di Crysis ransomware:

Un altro tipo davvero unico di variante di Ransomware è Crysis. Questo ransomware crittografa solo i file presenti su alcuni spazio su disco fisso, unità rimovibili o nelle unità di rete.

Questa specie di ransomware utilizza allegati di posta elettronica dannosi con estensioni di file doppie per la distribuzione. È semplicemente impossibile decrittografare il file crittografato da Crysis Ransomware perché utilizza un potente algoritmo di crittografia.

5. Jigsaw ransomware

| Nome | puzzle |

| Tipo di minaccia | Cripto ransomware |

|

Sintomi |

Vedrai dopo l'intervento di Jigsaw Ransomware che tutti i tuoi file personali verranno crittografati con .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. di.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom come estensioni.

Molto presto lo sfondo del tuo desktop viene cambiato in una richiesta di riscatto e ti offre problemi come rallentamenti del sistema, consumo elevato della CPU. |

| Modalità di distribuzione | In genere, jigsaw Ransomware si diffonde attraverso e-mail di spam dannose. Questo virus crittografa i dati utilizzando la crittografia AES e allega una delle estensioni sopra menzionate. Inoltre, questo rilascerà una richiesta di riscatto insieme all'immagine di un personaggio molto popolare "Saw". La richiesta di riscatto contiene una spiegazione completa della situazione attuale e dell'importo del riscatto. |

| Danno |

Jigsaw Ransomware crittografa circa 226 diversi tipi di file allegati con le estensioni .FUN, .BTC e .KKK utilizzando l'algoritmo di crittografia AES. Vedrai che sulla richiesta di riscatto c'è un timer di 60 minuti che conta alla rovescia fino a zero. Dopo aver raggiunto 0, gli hacker elimineranno determinati file. |

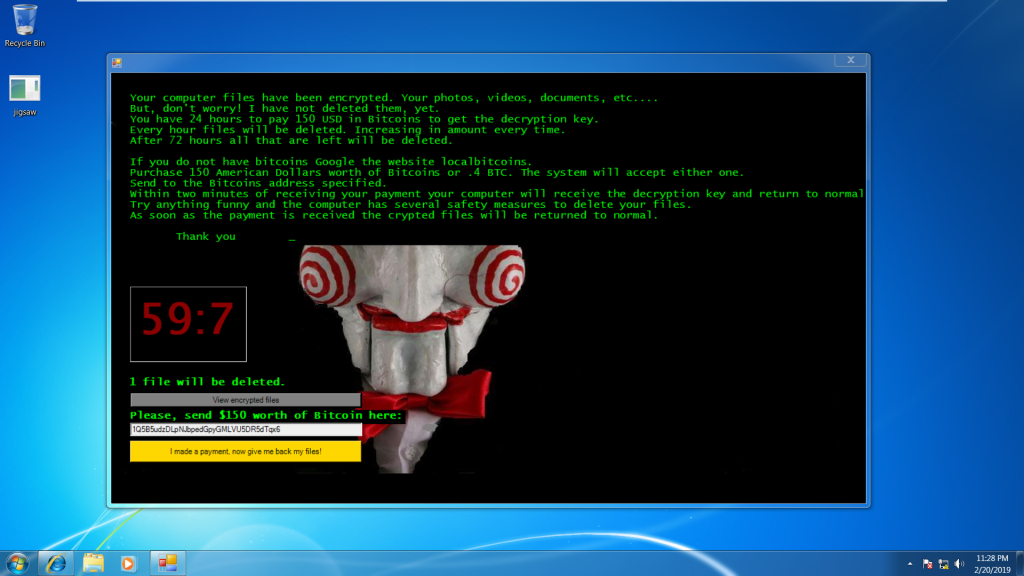

Screenshot di Jigsaw Ransomware:

Nell'elenco del tipo più distruttivo di varianti di Ransomware, "Jigsaw Ransomware" è il primo. Questo ransomware crittografa il file di dati della vittima e inizia rapidamente a eliminarlo se il riscatto non viene cancellato presto. La cancellazione dei file inizia gradualmente uno per uno nell'intervallo di 1 ora se l'importo del riscatto non è stato pagato.

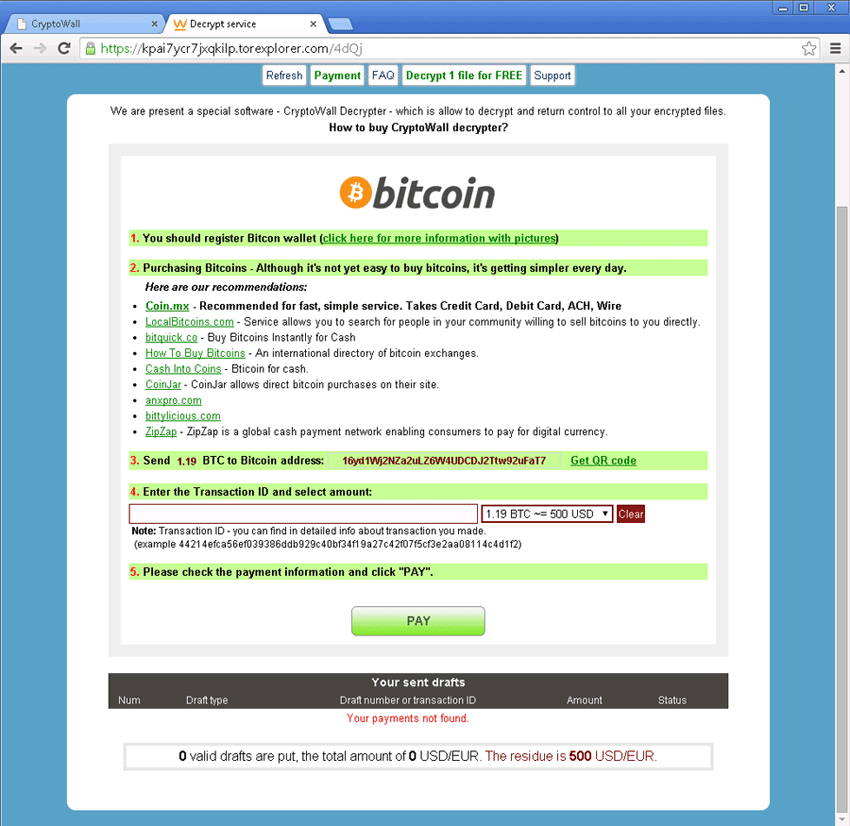

6. CryptoWall ransomware

| Nome |

CryptoWall |

| Tipo di minaccia | Cripto ransomware |

| Sintomi |

Inizialmente, riceverai un'e-mail di spam dai criminali informatici con informazioni di intestazione contraffatte, il che ti fa credere che provenga da una compagnia di spedizioni come DHL o FedEx. Questa e-mail di spam contiene un messaggio relativo alla mancata consegna del pacco o alla spedizione dell'articolo che hai ordinato. È quasi impossibile evitare che queste email vengano aperte. Dopo aver fatto clic per aprirlo, il tuo sistema è infetto dal virus CryptoWall. |

| Modalità di distribuzione | CryptoWall è distribuito attraverso vari mezzi come browser di download drive-by, exploit kit e allegati di posta dannosa. |

| Danno |

CryptoWall Ransomware utilizza una forte crittografia a chiave pubblica per distorcere i file aggiungendo estensioni specifiche al suo interno. |

Screenshot di CryptoWall Ransomware:

In primo luogo la variante CryptoWall Ransomware è apparsa nell'anno 2014 . Successivamente è apparso in vari nomi e versioni come CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense e CryptoWall 4.0.

Una caratteristica molto interessante di questo ransomware è che l'hacker offre un servizio di decrittazione utilizzabile una sola volta solo per un file. Questo è solo per far credere alla loro vittima di aver effettivamente conservato la chiave di decrittazione.

Questo Ransomware utilizza così tanti trucchi per distribuirsi, alcuni comuni includono:

"Congratulazioni!!! Sei diventato parte di una grande comunità CryptoWall. Insieme rendiamo Internet un posto migliore e più sicuro”.

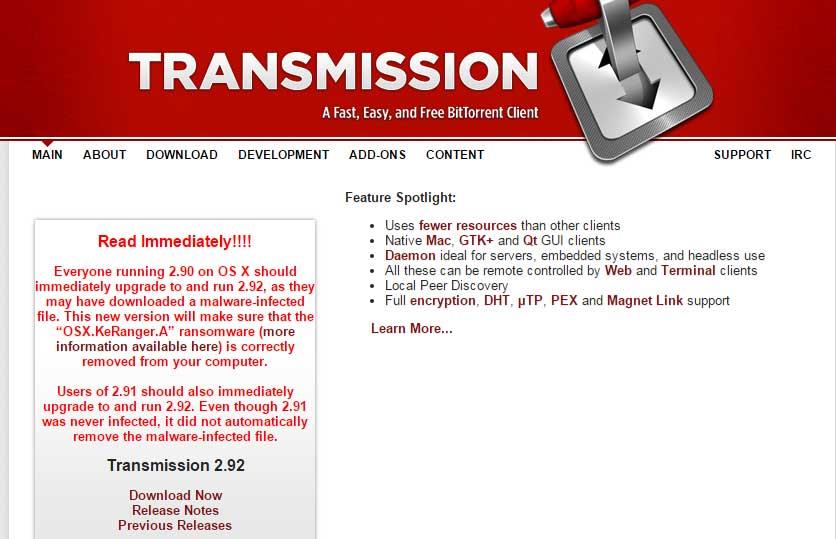

7. KeRanger ransomware

| Nome |

KeRanger |

| Tipo di minaccia | Cripto ransomware |

| Sintomi |

Quando un utente installa ed esegue la versione dannosa dell'applicazione di trasmissione, automaticamente un file incluso denominato General.rtf viene copiato nella posizione ~/Library/kernel_service e inizia l'esecuzione. Dopo aver copiato questo file nella posizione kernel_service, l'esecuzione inizia e creerà due file noti come ~/Library/.kernel_pid e ~/Library/.kernel_time . Il file kernel_pid ha l'ID del processo per l'esecuzione del processo kernel_service. D'altra parte, il nome del file .kernel_time include il timestamp relativo alla prima esecuzione dell'esecuzione di Ransomware. |

| Modalità di distribuzione | Questo ransomware è incluso in una versione trojan di una trasmissione molto popolare del programma di installazione BitTorrent. Per rendere sciocche le vittime in quanto sembra correttamente firmato dal certificato di sviluppatore Apple originale. |

| Danno | KeRanger Ransomware è progettato in modo tale da iniziare a crittografare i file presenti sul PC infetto dopo che sono trascorsi 3 giorni dall'infezione originale. |

Screenshot di KeRanger ransomware:

La variante KeRanger Ransomware è stata lanciata nell'anno 2016 . Si scopre che è il primo tipo di ransomware che ha infettato con successo un PC Mac OS X. Questo ransomware viene iniettato all'interno del programma di installazione del client bit torrent open source. L'utente che scarica un programma di installazione così infetto è facilmente caduto nella trappola di KeRanger Ransomware .

Dopo aver infettato il tuo dispositivo, questo Ransomware attende solo 3 giorni dopo di che crittografa circa 300 tipi di file. Nei passaggi successivi, inizia a inviarti un file di testo in cui c'è una richiesta di Bitcoin insieme al metodo per pagare sembra menzionato.

Conclusione:

Anche se, il ransomware è considerato una minaccia molto pericolosa per il dispositivo e i tuoi dati. Ma seguendo l'abitudine di un computer sicuro e utilizzando un software di sicurezza aggiornato, è diventato troppo facile rimanere protetti da qualsiasi tipo di ransomware. Devi solo fare la tua parte del compito, ovvero essere sempre attento durante la navigazione e installare un software di sicurezza affidabile.

Sfortunatamente, se il tuo sistema è già stato dirottato con specie di malware, prova Malware Removal Tool per rimuovere facilmente i virus dal tuo PC.

Se stai riscontrando l

Vuoi spostare gli elementi in Presentazioni Google senza perdere la loro posizione relativa? Scopri come raggrupparli in pochi semplici passi.

Scopri come cancellare la cronologia delle connessioni desktop remoto in modo semplice e veloce seguendo i passaggi indicati.

Scopri come attivare o disattivare Caps Lock su Chromebook in modo semplice e veloce. Segui i nostri passaggi per personalizzare la tua esperienza di digitazione.

Scopri come regolare i rientri degli elenchi in Microsoft Word per migliorare la formattazione del tuo documento.

Stai riscontrando problemi con la connettività HDMI su Windows 11? Scopri come risolvere i problemi di HDMI con 11 semplici correzioni.

Scopri come risolvere Valheim continua a bloccarsi, bloccarsi, schermo nero e problemi di avvio. Segui queste soluzioni efficaci per giocare senza interruzioni.

Scopri come abilitare e personalizzare il lettore immersivo in Microsoft Word per una lettura più accurata, aiuto con la pronuncia delle parole e per ascoltare il documento letto ad alta voce.

Scopri come riprodurre i tuoi file musicali archiviati su Google Drive senza doverli scaricare. Utilizza Music Player per Google Drive per un

Scopri come risolvere l

![[RISOLTO] Valheim continua a bloccarsi, bloccarsi, schermo nero, non si avviano problemi [RISOLTO] Valheim continua a bloccarsi, bloccarsi, schermo nero, non si avviano problemi](https://luckytemplates.com/resources1/images2/image-5324-0408150843143.png)

![[RISOLTO] Errore imprevisto di Windows 10 Defender e Microsoft Defender Threat Service ha interrotto lerrore [RISOLTO] Errore imprevisto di Windows 10 Defender e Microsoft Defender Threat Service ha interrotto lerrore](https://luckytemplates.com/resources1/images2/image-1378-0408150533360.png)