[解決済み]錆がクラッシュし続ける問題を修正する方法は?

![[解決済み]錆がクラッシュし続ける問題を修正する方法は? [解決済み]錆がクラッシュし続ける問題を修正する方法は?](https://luckytemplates.com/resources1/images2/image-6970-0408150808350.png)

Rustに直面すると、起動時または読み込み中にクラッシュし続けます。その後、指定された修正に従って、Rushクラッシュの問題を簡単に停止します…

ハッキングにはさまざまな種類がありますが、それらはすべて、コンピューターまたはネットワークへの不正アクセスを取得するという 1 つの共通の目的を共有しています。方法やテクニックはさまざまですが、ハッカーは常に、対象のシステムについて知っている情報を利用して、脆弱性を悪用し、目的のものを入手します。ここでは、最も一般的なタイプのハッカーとさまざまなハッキング手法をいくつか見ていきます。

ハッカーとは誰ですか?

ハッカーはテクノロジーの専門知識を利用して、コンピューター システムやデータに不正アクセスします。ハッカーは、機密情報を盗む、システムを混乱させたり損害を与えたり、あるいは単に挑戦するなど、さまざまな理由でこれを行う可能性があります。ハッカーがシステムにアクセスするには、エクスプロイト コードの使用、パスワードの推測、ソーシャル エンジニアリングなど、さまざまな方法があります。多くの場合、ハッカーは成功の可能性を高めるためにこれらの方法を使用します。

ハッカーの中には、そのスキルを悪意のある目的に使用する人もいますが、組織のセキュリティ体制を改善したり、企業や政府機関の防御をテストしたりするためにその能力を使用するハッカーもいます。Guided Hackingで見られるように、他の人はゲームなどの楽しみのためにそれを使用できます。このサイトでは、リバース エンジニアリング、オンライン ゲームでの不正行為、トレーナー プログラムの作成などのトピックに関するさまざまなチュートリアルや記事が提供されています。さらに、多くのサイトでは、ユーザーが質問したりアドバイスを共有したりできるコミュニティ フォーラムを提供しています。お気に入りのゲームでチートする方法を学びたい初心者であっても、スキルを向上させたい経験豊富なプログラマーであっても、何かを提供するものがあります。

さまざまな種類のハッカーのリスト:

1: ホワイトハット

ホワイトハットハッカーは、侵入テストと脆弱性評価を専門とするコンピュータセキュリティの専門家です。倫理ハッカーとしても知られるホワイトハットハッカーは、そのスキルを利用してシステム防御の弱点を特定し、組織が攻撃に対する防御を強化できるように支援します。ブラックハットハッカーは個人的な利益を得るために、または損害を与えるために脆弱性を悪用しようとしますが、ホワイトハットハッカーは防御目的でのみ知識を使用します。

セキュリティ コンサルティング会社は多くのホワイト ハッカーを雇用していますが、独立した請負業者として働いている企業もいます。有名なホワイトハッカーには、ケビン・ミトニックやジェフ・モスなどがいます。両氏は、そのスキルを活用して組織のセキュリティ体制を改善し、被害が生じる前に攻撃を阻止してきました。ホワイトハット ハッキングは良い結果をもたらすことが多いですが、ホワイト ハット ハッカーが使用する手法はブラック ハット ハッカーが使用する手法と同じであることを覚えておくことが重要です。そのため、ホワイトハッカーは常に法律と倫理の範囲内で活動する必要があります。

2: ブラックハット

ブラックハットハッカーは、コンピュータスキルを悪意のある目的に使用する個人です。彼らは、システムへの不正アクセスを取得したり、機密データを盗んだりすることを目的としています。また、システムを無効にしたり、ウイルスやマルウェアを拡散する Web サイトを作成しようとしたりする場合もあります。ブラックハットハッカーの中には、損害や混乱を引き起こしたいという欲求を動機とする者もいますが、金銭的利益を動機とする者もいます。

その手法はさまざまですが、すべてのブラックハットハッカーは共通の目標を共有しています。それは、自分の利益のために脆弱性を悪用することです。サイバー攻撃の数が増加するにつれて、ブラックハットハッカーを阻止する必要性も高まっています。残念ながら、彼らは匿名であるため、追跡と起訴が非常に困難になっています。その結果、ブラックハットハッキングは企業や個人にとって依然として大きな問題となっています。ブラックハットハッカーは、引き起こす可能性のある害のため、しばしば犯罪者とみなされます。

3: グレイハットハッカー

グレー ハット ハッカーは、厳密にはブラック ハットまたはホワイト ハットではありません。彼らはシステムの脆弱性を見つけて報告するかもしれませんが、個人的な利益のためにそれを悪用することもあります。時々、彼らは自分たちがやっていることは倫理的かどうか確信が持てません。それが彼らを灰色の帽子にしているのです。

ほとんどのグレーハットハッカーはシステムに興味があり、脆弱性を見つけて悪用することを楽しんでいます。彼らは悪意を持っていないかもしれませんが、彼らの行動は害を引き起こす可能性があります。たとえば、灰色の帽子は、ソーシャル メディア上の誰かのプライベート写真にアクセスし、その人の同意なしにオンラインに投稿する方法を見つけるかもしれません。あるいは、起こり得る影響を考慮せずに、収集した情報を最高入札者に販売する可能性があります。

一部のグレーハットハッカーは最終的にブラックハットになりますが、ほとんどは中間に留まり、善と悪の紙一重で揺れ動いています。そこは危険な場所ですが、同時に興奮の場所でもあります。結局のところ、常にルールに従ってプレイすることに何が楽しいのでしょうか?

4: スクリプトキディ

スクリプト キディは、事前に作成されたコードまたはスクリプトを使用してコンピュータ システムを攻撃するハッカーです。彼らは他のハッカーのような技術的専門知識を持っていないかもしれませんが、それでもソフトウェアの脆弱性を悪用するスクリプトを使用して多大な損害を引き起こす可能性があります。多くの場合、スクリプトキディはこれらのスクリプトをインターネットからダウンロードし、その仕組みを理解せずにターゲットに対して実行します。彼らは自分の行動に伴うリスクに気づいていないことが多いため、これは非常に危険です。

最も悪名高いスクリプト キディ攻撃の 1 つは、2010 年に PayPal に対する分散型サービス拒否 (DDoS) 攻撃でした。この攻撃では、スクリプト キディが単純なコードを使用して PayPal Web サイトで大量のリクエストを開始し、サーバーに負荷をかけ、Web サイトを停止させました。クラッシュ。スクリプトキディは、近年最も被害をもたらしたサイバー攻撃の一部を引き起こしています。彼らの技術的スキルの欠如は障害のように見えるかもしれませんが、攻撃を開始する際には大きな利点となる可能性があります。既製のツールを使用すると、スクリプトキディは比較的少ない労力で多大な損害を引き起こす可能性があります。

5: インサイダー

ほとんどの人はハッカーを、コンピュータ システムに侵入してデータを盗んだり損害を与えたりする犯罪者だと考えています。しかし、インサイダーハッカーとして知られる別のタイプのハッカーもいます。従来のハッカーとは異なり、内部関係者は、アクセス権を悪用して詐欺や窃盗を行う許可されたシステム ユーザーです。インサイダーハッカーは、多くの場合、システムに合法的にアクセスし、その弱点を悪用する方法を知っているため、検出するのが特に困難です。その結果、インサイダーによるハッキングは企業や組織に深刻な脅威を与える可能性があります。この脅威に対抗するには、企業はアクセス制御やユーザーアクティビティの監視などのセキュリティ対策を導入する必要があります。また、企業はサイバーセキュリティのベストプラクティスについて従業員を教育し、内部関係者による攻撃を検出して防止するための適切なセキュリティ対策を講じる必要があります。

6: ハクティビスト

ハクティビスト ハッカーは、自分のスキルを政治的または社会的目的に利用するハッカーの一種です。彼らは組織化されたグループの一員であることもあれば、単独で活動していることもありますが、彼らの目標はハッキングを使用して特定の議題を推進することです。ハクティビストのハッカーは、相手を当惑させたり信用を傷つけたりするために使用できる情報を入手するために、政府の Web サイトや企業データベースをターゲットにすることがよくあります。場合によっては、ハクティビストのハッカーが、Web サイトを無効にしたり、その他の混乱を引き起こしたりする攻撃を開始することも知られています。彼らの手法には物議を醸すかもしれませんが、ハクティビストのハッカーたちは、自分たちのスキルを正当な目的のために利用していると信じています。

7: グリーンハットハッカー

グリーン ハット ハッカーは、比較的新しい種類のハッカーです。彼らは通常若くて経験が浅いですが、ハッキングについてもっと学びたいという熱意と情熱を持っています。グリーン ハット ハッカーは、最新のセキュリティの脆弱性やテクニックに興味があるかもしれませんし、ハッキングの世界を探索したいと考えているかもしれません。グリーン ハット ハッカーは悪意を持っていないかもしれませんが、責任を持ってスキルを使用しない場合、コンピュータ システムにリスクをもたらす可能性があります。このため、グリーン ハット ハッカーは、その活動が害を及ぼさないように、経験豊富なハッカーからの適切なトレーニングと指導を必要とします。

トップのハッキング技術とは何ですか?

1: フィッシング

フィッシングでは、正当な送信元から送信されたように見える電子メールやメッセージを送信し、受信者をだましてパスワードやクレジット カード番号などの機密情報を漏洩させます。ハッカーが電子メール アドレスを偽装し、本物とほぼ同じに見える偽の Web サイトを作成することがどれほど簡単であるか、多くの人がまだ気づいていないため、この手法は依然として信じられないほど効果的です。フィッシング攻撃から身を守るには、電子メールまたはメッセージがデマである可能性がある兆候に注意する必要があります。個人情報の一方的な要求、特に予期しない情報源からの要求には注意してください。電子メールが正規のものかどうかわからない場合は、送信者のアドレスをよく見て、タイプミスや異常な文字がないかどうかを確認してください。用心深く、これらの簡単な予防措置を講じることで、

2: マルウェア

マルウェアは、「悪意のあるソフトウェア」、またはシステムに損傷を与えたり混乱させたりするように設計されたソフトウェアの略語です。多くの種類のマルウェアには、ウイルス、ワーム、トロイの木馬、スパイウェアが含まれます。ハッカーは多くの場合、マルウェアを使用して機密情報にアクセスしたり、悪意のある目的で被害者のマシンを制御したりします。マルウェアは、電子メールの添付ファイル、インターネットからのダウンロード、USB ドライブなど、さまざまな方法で拡散する可能性があります。マルウェアはシステムにインストールされると、マシンの速度低下からファイルの暗号化、身代金の要求まで、さまざまな問題を引き起こす可能性があります。場合によっては、マルウェアによってファイルが削除されたり、システムが動作不能になったりすることもあります。したがって、マルウェアの脅威 を理解し、コンピュータを感染から保護するための措置を講じることが重要です。

ハッカーはソフトウェアの脆弱性を悪用する新しい方法を常に見つけています。そのため、コンピューターと使用するすべてのプログラムを最新の状態に保つことが重要です。ほとんどのソフトウェア アップデートには、既知の脆弱性を修正するセキュリティ パッチが含まれているため、ソフトウェアを最新の状態に保つことで、ハッカーがシステムにアクセスすることが困難になります。通常、ソフトウェアが自動的に更新されるように設定できますが、そうでない場合は、定期的に更新を確認し、利用可能になったらすぐにインストールしてください。

3: サービス拒否 (DoS)

サービス拒否攻撃は非常に破壊的であり、企業と個人の両方に重大な影響を与える可能性があります。多くの場合、DoS 攻撃の目的は、Web サイトまたはアプリケーションをオフラインにして、正規のユーザーがアクセスできないようにすることです。ただし、DoS 攻撃は他の種類の悪意のあるアクティビティを隠蔽することもできます。たとえば、攻撃者はサーバーからデータを盗む際に、その痕跡を隠すためにサーバーに対して DoS 攻撃を実行する可能性があります。企業がデジタル リソースへの依存を強めているため、DoS 攻撃の脅威を認識することが重要です。

4: SQL インジェクション

SQL インジェクションは、広範囲に影響を及ぼす可能性がある深刻なセキュリティ上の脅威です。SQL の脆弱性を悪用すると、ハッカーは顧客情報や財務記録などの機密データにアクセスできます。場合によっては、このデータを削除または変更することもできます。それは企業の収益の損失につながるだけでなく、顧客からの信頼の喪失にもつながる可能性があります。SQL インジェクションは、Web サーバーやネットワーク インフラストラクチャなどのシステムの他の部分に対して攻撃を開始する可能性があります。つまり、企業はこの攻撃から身を守るための措置を講じる必要があります。これには、すべての入力フィールドが適切にサニタイズされ、データベース サーバーが最新のセキュリティ パッチで最新の状態に保たれるようにすることが含まれます。

5: パスワードクラッキング

パスワードクラッキングはハッカーの間でよく行われています。特殊なソフトウェアを使用してパスワードを推測することで、アカウントにアクセスできます。このプロセスは「ブルート フォース」攻撃として知られており、ハッカーが自由に使える単語やフレーズの膨大な辞書を持っている場合、非常に成功する可能性があります。このような方法でアカウントが侵害されるのを防ぐには、簡単に推測できない強力なパスワードを選択することが重要です。たとえば、「P4ssw0rd!」「パスワード」よりもはるかに強力です。強力なパスワードの作成が難しいと思われる場合は、パスワード マネージャーを使用してパスワードを生成し、保存できます。パスワード マネージャーは、強力なパスワードを作成して記憶するソフトウェア プログラムです。通常、パスワードを安全に保つために暗号化が使用されており、アカウントのハッキングを防ぐ貴重なツールとなる可能性があります。

今日のデジタル世界では、ハッカーが常に個人と経済の安全を脅かしています。彼らはあなたの個人情報にアクセスし、オンラインアカウントを侵害し、さらにはデバイスに大損害を与える可能性があります。ハッカーによるターゲットを防ぐ確実な方法はありませんが、被害者になるリスクを軽減するために実行できる手順はあります。オンラインで自分自身を保護するには、強力なパスワードを使用し、二要素認証を利用し、ソフトウェアを最新の状態に保ち、クリックするリンクに注意する必要があります。さらに、不審なアクティビティがないかシステムを定期的に監視すると、情報が安全に保たれるようになります。

Rustに直面すると、起動時または読み込み中にクラッシュし続けます。その後、指定された修正に従って、Rushクラッシュの問題を簡単に停止します…

Intel Wireless AC 9560 コード 10 の修正方法について詳しく解説します。Wi-Fi および Bluetooth デバイスでのエラーを解決するためのステップバイステップガイドです。

Windows 10および11での不明なソフトウェア例外(0xe0434352)エラーを修正するための可能な解決策を見つけてください。

Steamのファイル権限がないエラーにお困りですか?これらの8つの簡単な方法で、Steamエラーを修正し、PCでゲームを楽しんでください。

PC での作業中に Windows 10 が自動的に最小化される問題の解決策を探しているなら、この記事ではその方法を詳しく説明します。

ブロックされることを心配せずに学生が学校で最もよくプレイするゲーム トップ 10。オンラインゲームの利点とおすすめを詳しく解説します。

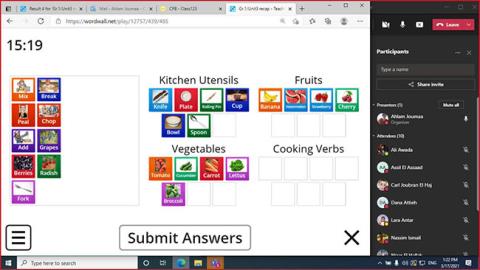

Wordwallは、教師が教室のアクティビティを簡単に作成できるプラットフォームです。インタラクティブな体験で学習をサポートします。

この記事では、ntoskrnl.exeの高いCPU使用率を解決するための簡単な方法を紹介します。

VACを修正するための解決策を探していると、CSでのゲームセッションエラーを確認できませんでした:GO?次に、与えられた修正に従います

簡単に取り除くために、ソリューションを1つずつ実行し、Windows 10、8.1、8、および7のINTERNAL_POWER_ERRORブルースクリーンエラー(0x000000A0)を修正します。

![[フルガイド]Steamのファイル権限の欠落エラーを修正する方法は? [フルガイド]Steamのファイル権限の欠落エラーを修正する方法は?](https://luckytemplates.com/resources1/images2/image-1234-0408150850088.png)

![[解決済み]Ntoskrnl.Exe高CPU使用率Windows10 [解決済み]Ntoskrnl.Exe高CPU使用率Windows10](https://luckytemplates.com/resources1/images2/image-5920-0408150513635.png)