[解決済み]錆がクラッシュし続ける問題を修正する方法は?

![[解決済み]錆がクラッシュし続ける問題を修正する方法は? [解決済み]錆がクラッシュし続ける問題を修正する方法は?](https://luckytemplates.com/resources1/images2/image-6970-0408150808350.png)

Rustに直面すると、起動時または読み込み中にクラッシュし続けます。その後、指定された修正に従って、Rushクラッシュの問題を簡単に停止します…

ITの世界では、ランサムウェアは非常に議論されているトピックです。ランサムウェアは絶えず進化しているため、ランサムウェアのいくつかの株を追跡することは困難になっています。しかし、ランサムウェアの種類ごとに、独自の拡散スタイルが見られます。

さまざまな種類のランサムウェアの亜種に関する完全な知識を入手してください。そのため、簡単に識別してスマートに処理できます。

ランサムウェアの種類

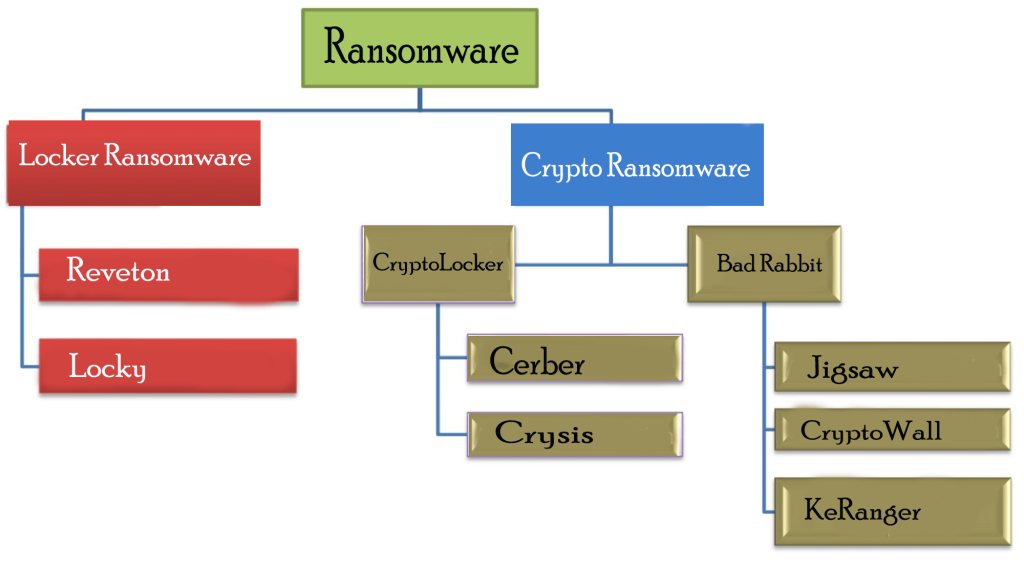

主にランサムウェアは2つのカテゴリに分けられます。

1:Locker Ransomware:Locker Ransomwareは、被害者のデバイスをロックして、被害者が使用できないようにします。ロックアウトした後、サイバー犯罪者はデバイスを復号化するために身代金を要求します。

2:Crypto Ransomware: Crypto Ransomwareは、ユーザーがファイルやデータに暗号化することでアクセスできないようにします。その後、サイバー犯罪者はファイルを取り戻すためのお金を要求します。

これで、ランサムウェアの主なカテゴリが存在することを理解できました。これらのランサムウェアの各カテゴリに分類されるさまざまな種類のランサムウェアについての知識を探るときが来ました。

ランサムウェアの種類ごとにどれほど異なって危険であるかを知りましょう。

ランサムウェアの種類と亜種の階層表現

各ランサムウェアタイプの詳細を把握しましょう…。!

ロッカーランサムウェア

1. Revetonランサムウェア:

| 名前 | Reveton |

| 脅威の種類 | ロッカーランサムウェア |

| 症状 | このランサムウェアタイプは、ユーザーがログインできないようにすることで、ユーザーのデバイスをロックします。その後、それは国家警察またはFBIから主張された偽の公式に見えるメッセージを示しています。 |

| 配布方法 | トレントのウェブサイトを通じて、悪意のある広告。 |

| ダメージ | PC全体が暗号化されており、身代金を支払わないと開くことができません。さらに、マルウェア感染とパスワードを盗むトロイの木馬は、ランサムウェア感染と一緒にインストールされる可能性があります。 |

Revetonランサムウェアのスクリーンショット:

Reveton Ransomwareは、2012年の終わりに登場しました。このRansomwareタイプは、ユーザーがログインできないようにすることで、ユーザーのデバイスをロックします。その後、それは国家警察またはFBIから主張された偽の公式に見えるメッセージを示しています。

この偽の公式メッセージには、ソフトウェアの著作権侵害や児童ポルノなどの違法行為へのユーザーの関与に関する宣言が含まれています。このタイプのランサムウェアの被害者に遭遇した後は、デバイスを制御できなくなります。

2. Locky Ransomware:

| 名前 | ロッキー |

| 脅威の種類 | ロッカーランサムウェア |

| 症状 | Locky Ransomwareに感染したPCは、テキストファイルの形式またはデスクトップの壁紙のような形で身代金要求メモを表示します。

Locky Ransomware暗号化ファイルには、次の拡張子が含まれます:.loptr、.asasin、.diablo6、.aesir、.locky、.odin、.zepto、.osiris、.shit、.thor、.ykcol、 |

| 配布方法 | このランサムウェア種は、エクスプロイトキット(EK)とマルスパムを介して拡散します。過去に、ニュートリノ、RIG、およびNuclearEKはこのロッキーランサムウェアを配布しました |

| ダメージ | Locky Ransomwareによって攻撃されたシステムは、主に通常の操作に必要なすべてのファイルが暗号化されるため、使用できなくなります。 |

Lockyランサムウェアのスクリーンショット:

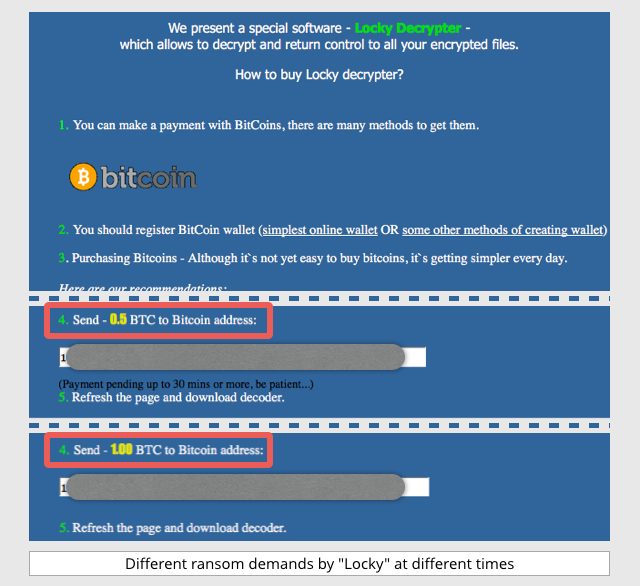

Lockyは、よく組織されたハッカーのグループによる2016年の攻撃で最初に展開された、もう1つの非常に厄介なタイプのランサムウェアです。このランサムウェアの亜種は、主に被害者のデバイスをロックし、身代金が完全に支払われるまでデバイスがアクセスできないようにするために設計されています。

このランサムウェアタイプには、テスター、エンジニア、デザイナー、開発者などが主に使用する約160種類のファイルタイプを暗号化する機能があります。

悪意のある添付ファイルを持っていることに加えて、偽の電子メールを介してこの不気味なランサムウェアをインストールするように被害者をだまして、被害者のデバイスを攻撃します。さて、このマルウェア送信の手法は、一般に「フィッシング」と呼ばれています。

このマルウェアは、請求書として偽装された親切な電子メールメッセージを利用します。ユーザーがそのような電子メールの添付ファイルを自動的に開くと、請求書は消えます。その後、ユーザーはドキュメントを読み取るためのマクロを有効にするように求められます。ユーザーがマクロを有効にすると、LockyRansomwareはAES暗号化を利用して複数のファイルタイプの暗号化を開始します。

上記のランサムウェアのリストとは別に、Petya、NotPetya、TeslaCrypt、TorrentLocker、ZCryptorなどは、悪意のある活動でよく知られている他のランサムウェアの亜種です。

暗号ランサムウェア

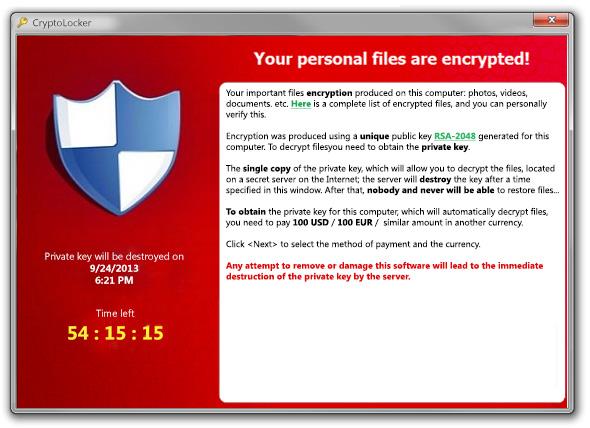

1.CryptoLockerランサムウェア

|

名前 |

CryptoLocker |

| 脅威の種類 | 暗号ランサムウェア |

| 症状 | システムに保存されているファイルを完全に開くことができません。機能ファイルの拡張子が変更されたように見えます(例:my.docx.locked)。

デスクトップに身代金支払いメッセージが表示されます。サイバー犯罪者は、暗号化されたファイルのロックを解除するために「ビットコイン」で身代金の支払いを要求します。 |

| 配布方法 | CryptoLockerは通常、UPS追跡通知と偽のFedExによって、合法的な企業から送信されたと主張する偽の電子メールを介して拡散します。 |

| ダメージ |

ランサムウェアには、外付けハードドライブ、共有ネットワークドライブ、ネットワークファイル共有、USBドライブ、またはクラウドストレージドライブに存在するデータ内に保存されているファイルを検索して暗号化する機能があります。 |

CryptoLockerランサムウェアのスクリーンショット:

CyptoLocker Ransomwareは、ハッカーがRansomwareでCryptoLockerボットネット(サイバー攻撃の最も古い形式)アプローチを使用した2013年にリリースされました。

強力な暗号化アルゴリズムを使用しているため、最も破壊的なタイプのランサムウェアの1つです。したがって、身代金を提出せずに暗号ランサムウェアに感染したデバイスとドキュメントを取り戻すことはほとんど不可能です。

このランサムウェアは、ユーザーのデータを暗号化するというなじみのないパスをたどります。ファイルごとに、CyptoLockerRansomwareはランダムに対称鍵を作成します。その後、この対称鍵は公開非対称鍵を使用して暗号化されます。最後に、ファイルに追加されます。

ファイルの暗号化に成功すると、ランサムウェアはユーザーに身代金要求メッセージをスローします。したがって、暗号化された各ファイルに適用された対称鍵を復号化するための秘密非対称鍵が必要な場合、被害者はお金を支払う必要があります。

支払いが期限前に行われた場合、ハッカーは対称鍵を削除します。その後、データの回復はほぼ不可能になります。

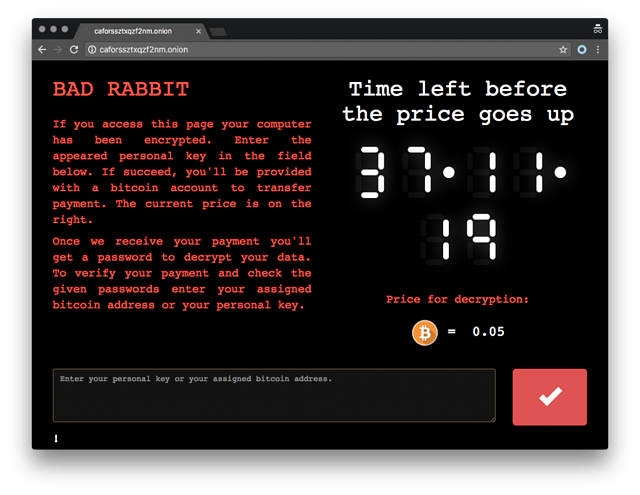

2.悪いウサギのランサムウェア

|

名前 |

悪いウサギ |

| 脅威の種類 | 暗号ランサムウェア |

| 症状 | これは、PetyaやNotPetyaのようなブートキットベースのランサムウェアです。通常、「install_flash_player.exe」という名前のファイルがWebサイトを介してホストに挿入され、ユーザーはこれを手動で実行する必要があります。

これを実行すると、ターゲットデバイスに存在するファイルの暗号化が開始されます。すぐに、MBRに独自のブートローダーをインストールし、システムの再起動のスケジュールも設定します。 システムを再起動すると、ユーザーのディスプレイに身代金のメモが表示されます。 |

| 配布方法 | このランサムウェアの種類は、Flashプレーヤーのアップデートに関して誤った警告を出すことにより、AdobeFlashのアップデートを通じて広まりました。更新の疑わしいリンクをクリックするようにユーザーをトラップするのはトリックです。 |

| ダメージ |

Bad Rabbitは、SMBを介して増殖する能力があります。このランサムウェアはオープンシェアを探し、 Windowsクレデンシャルを取得するためにMimikatzソフトウェアを実行します。 その後、ウイルスはハードコードされたログインとパスワードのリストを利用して、SMBを介してネットワーク経由で他のPCに損害を与えます。 |

Bad Rabbit Ransomwareのスクリーンショット:

Bad Rabbitは、東ヨーロッパとロシアの組織に深刻な感染をもたらしたランサムウェアの一種です。このランサムウェア種は、侵害されたWebサイト上で偽のAdobeFlashアップデートを利用して配布します。

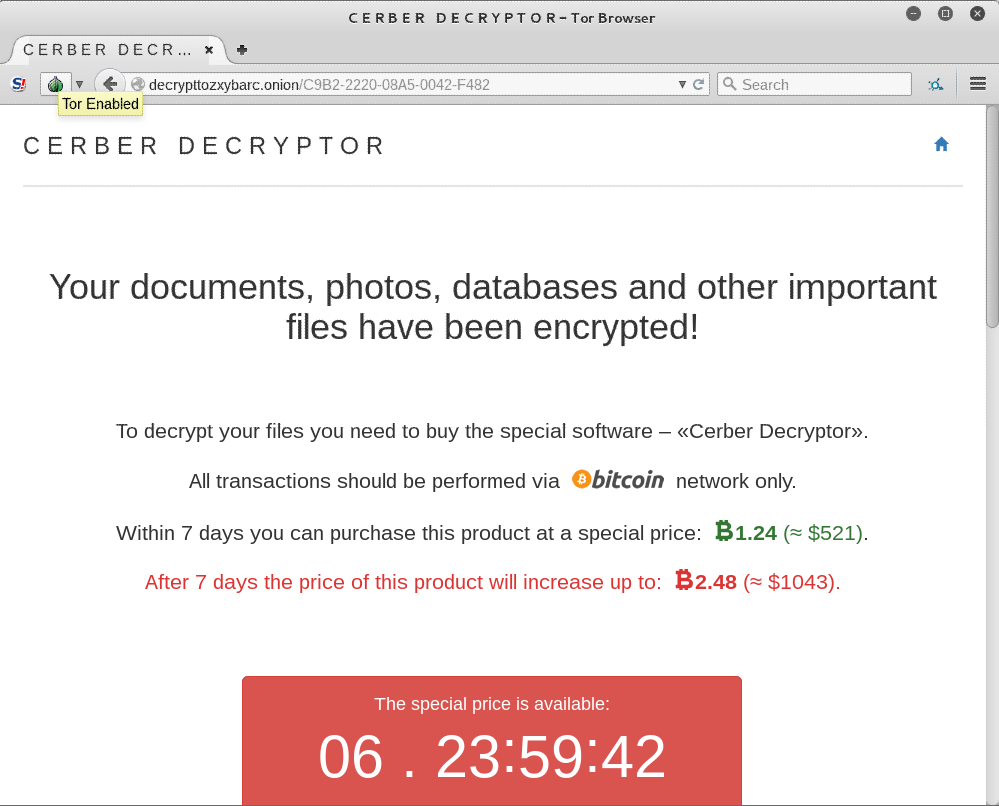

3.Cerberランサムウェア

| 名前 |

ケルベロス |

| 脅威の種類 |

暗号ランサムウェア |

| 症状 | このランサムウェアがJavaScriptの添付ファイルとともに電子メールを介して介入した後、実行を開始します。スクリプトはインターネットに接続され、暗号化プロセスを実際に担当するペイロードのダウンロードを開始します。

ダウンロードされたペイロードはシステムファイルを攻撃し、デスクトップの壁紙を身代金要求メモに変換します。このランサムウェア種に感染したほぼすべてのフォルダに、このランサムノートが表示されます。 |

| 配布方法 | ハッカーは、2つの方法でCerberランサムウェアを被害者に提供します。

1.Windowsスクリプトファイルを含む二重圧縮ファイルを持つ悪意のある電子メールを介して。 2.フィッシングメールの下部に、購読解除リンクがあります。 このダメージの新しいテクニックは、リグとマグニチュードのエクスプロイトキットによって行われます。これらのエクスプロイトキットは両方とも、ゼロデイ脆弱性を使用しています。 |

| ダメージ |

主に通常の操作に使用されるすべてのファイルが暗号化されるため、影響を受けるシステムは使用できなくなります。 身代金が支払われた後でも、ハッカーは人質にされたデータを被害者に返しません。サイバー犯罪者はそれを闇市場で販売するか、詐欺行為を実行するために重複したユーザーのプロファイルを作成します。 |

Cerber ランサムウェアのスクリーンショット:

もう1つのランサムウェアタイプは、主にクラウドベースのOffice365オーディエンスを対象とするCerberです。数百万のOffice365の顧客が、 CerberRansomwareによって実行されたフィッシングキャンペーンにすでに巻き込まれています。

4.Crysisランサムウェア

| 名前 | クライシス |

| 脅威の種類 | 暗号ランサムウェア |

| 症状 |

PCにアクセスすると、CrySiS Ransomwareはファイルの暗号化を開始し、すぐにすべてのドキュメント、画像、データベース、ミュージックビデオ、その他のものが暗号化されます。 最初は、暗号化されたすべてのファイルに.CrySis拡張子が付いているように見えます。後で、さまざまな拡張機能が使用されます。その後、README.txt、Decryption Instructions.txt、Infohtaなどの身代金メモもドロップされ、被害者にシステムファイルに何が起こったかを通知します。この身代金メモには、ファイルの復号化と身代金の支払いに関する詳細が含まれ���います。 |

| 配布方法 | このマルウェア種は、悪意のあるフィッシングメール、保護が不十分なRDP接続を利用し、ゲームや正規のソフトウェアをインストールするためのダウンロードを提供する場合があります。 |

| ダメージ | Ransom.Crysisは、vssadmin delete shadows / all/quiet コマンドを実行して復元ポイントの削除を開始します。

バックアップ計画にこれらの復元ポイントが含まれている場合、このランサムウェアの実行はすぐにそれを削除し始めます。 |

| 暗号化アルゴリズム | Crysisランサムウェアは、RSAとAESの組み合わせを使用します。一方、場合によっては、個人データをロックするためにDES暗号が使用されます。 |

| 身代金メモ | ハッカーは最初にREADME.txtの形式で身代金メモを出します。その後、FILES ENCRYPTED.txtやInfo.htaのように、さらに2つの身代金要求メモがシステムにドロップされました。 |

Crysisランサムウェアのスクリーンショット:

ランサムウェアの別の非常にユニークなタイプはCrysisです。このランサムウェアは、一部の固定ドライブスペース、リムーバブルドライブ、またはネットワークドライブに存在するファイルのみを暗号化します。

このランサムウェア種は、配布に二重のファイル拡張子を持つ悪意のある電子メールの添付ファイルを利用します。強力な暗号化アルゴリズムを使用しているため、CrysisRansomwareで暗号化されたファイルを復号化することは不可能です。

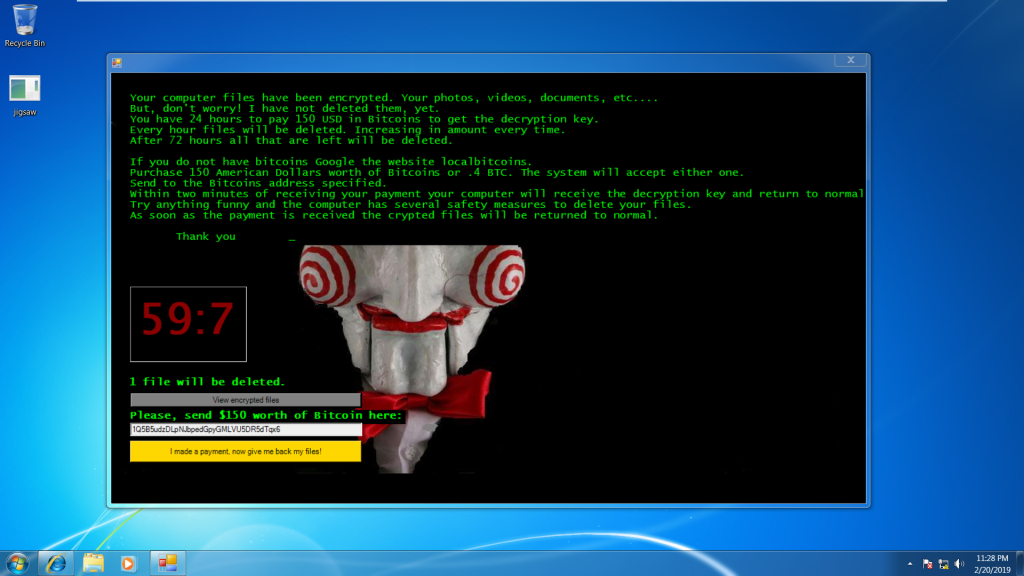

5.ジグソーランサムウェア

| 名前 | ジグソーパズル |

| 脅威の種類 | 暗号ランサムウェア |

|

症状 |

Jigsaw Ransomwareの介入後、すべての個人ファイルが.pleaseCallQQ、.jes、.booknish、.paytounlock、.fun、.choda、.black007、.tedcrypt、.pay、.dat、.hackedで暗号化されることがわかります。 by.Snaiparul、.FUCKMEDADDY、.lockedgood、.venomlikeextensions。

すぐにデスクトップの壁紙が身代金メモに変更され、システムの速度低下、CPU消費量の増加などの問題が発生します。 |

| 配布方法 | 一般的に、ジグソーランサムウェアは悪意のあるスパムメールを介して拡散します。このウイルスは、AES暗号を利用してデータを暗号化し、上記の拡張機能の1つを付加します。さらに、人気キャラクター「ソー」のイメージとともに身代金メモをドロップします。身代金メモには、現在の状況と身代金の金額の完全な説明が含まれています。 |

| ダメージ |

Jigsaw Ransomwareは、AES暗号化アルゴリズムを使用して、拡張子.FUN、.BTC、および.KKKが付加された約226の異なるファイルタイプを暗号化します。 身代金のメモには、ゼロまでカウントダウンする60分のタイマーがあることがわかります。0に達すると、ハッカーは特定のファイルを削除します。 |

ジグソーランサムウェアのスクリーンショット:

最も破壊的なタイプのランサムウェアの亜種のリストでは、 「ジグソーランサムウェア」が最初のものです。このランサムウェアは被害者のデータファイルを暗号化し、身代金がすぐにクリアされない場合はすぐに削除を開始します。身代金が支払われなかった場合、ファイルの削除は1時間のギャップで1つずつ徐々に開始されます。

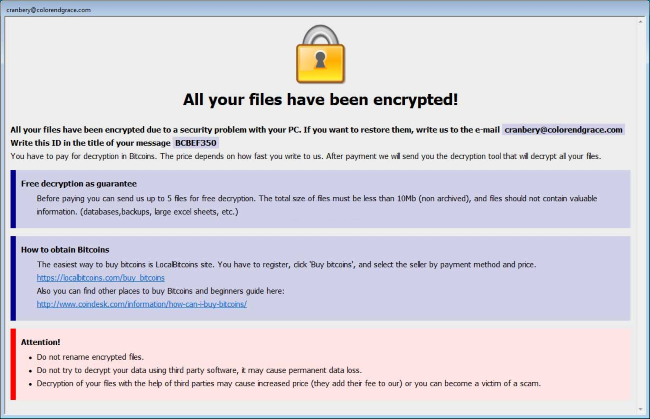

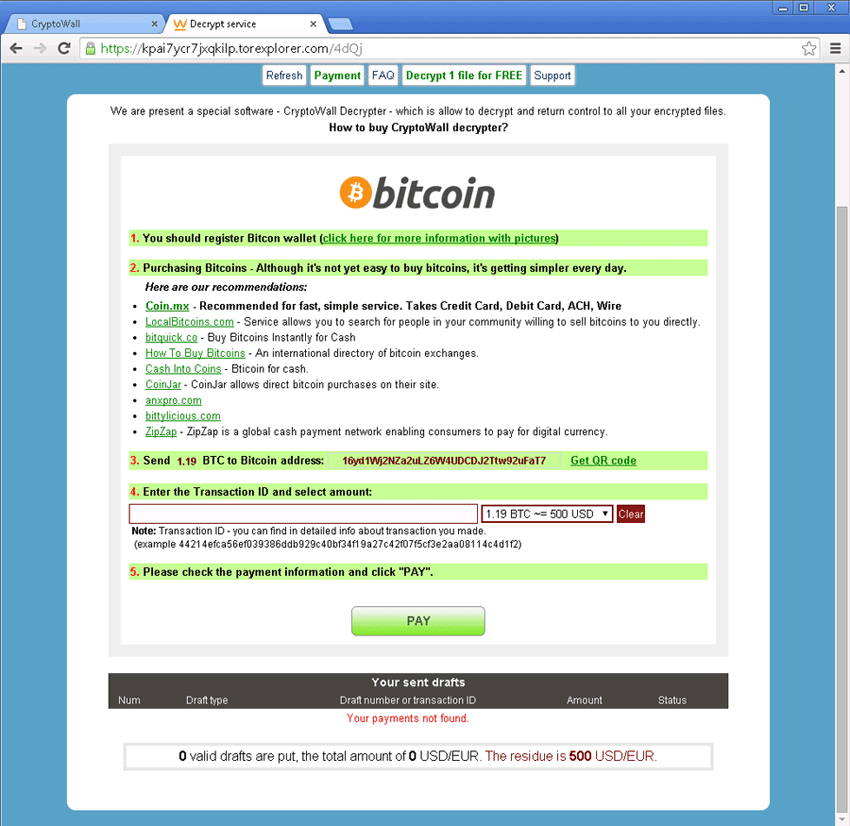

6.CryptoWallランサムウェア

| 名前 |

CryptoWall |

| 脅威の種類 | 暗号ランサムウェア |

| 症状 |

最初に、偽造されたヘッダー情報を持っているサイバー犯罪者からスパムメールが届きます。これは、DHLやFedExなどの運送会社からのものであると思わせるものです。 このスパムメールには、注文した商品の荷物の配達または発送の失敗に関するメッセージが含まれています。これらの電子メールが開かれるのを避けることはほとんど不可能です。クリックして開くと、システムはCryptoWallウイルスに感染しています。 |

| 配布方法 | CryptoWallは、ドライブバイダウンロードブラウザ、エクスプロイトキット、悪意のあるメールの添付など、さまざまな手段で配布されます。 |

| ダメージ |

CryptoWall Ransomwareは、ファイルに特定の拡張子を追加することにより、ファイルを歪めるための強力な公開鍵暗号を利用します。 |

CryptoWallランサムウェアのスクリーンショット:

まず、CryptoWallランサムウェアの亜種が2014年に登場しました。その後、CryptorBit、CryptoWall 2.0、CryptoWall 3.0、CryptoDefense、CryptoWall4.0などのさまざまな名前とバージョンで登場しました。

このランサムウェアの非常にキャッチーな機能の1つは、ハッカーが1つのファイルに対してのみ1回限り使用可能な復号化サービスを提供することです。これは、被害者が実際に復号化キーを保持していることを信じさせるためだけのものです。

このランサムウェアは、非常に多くのトリックを使用して、それ自体を配布します。一般的なものには、次のものがあります。

"おめでとう!!!あなたは大規模なコミュニティCryptoWallの一部になりました。一緒に私たちはインターネットをより良く、より安全な場所にします。」

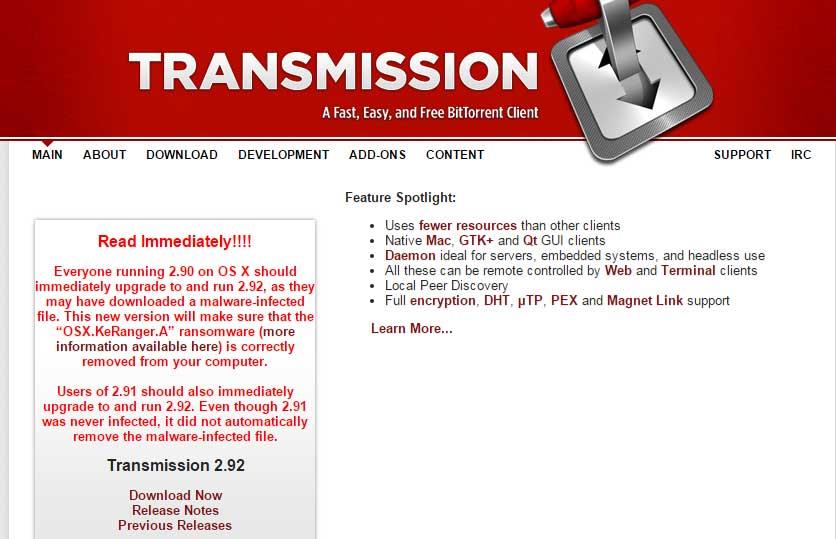

7.KeRangerランサムウェア

| 名前 |

KeRanger |

| 脅威の種類 | 暗号ランサムウェア |

| 症状 |

ユーザーが送信アプリケーションの悪意のあるバージョンをインストールして実行すると、General.rtfという名前のインクルードファイルが自動的に〜/ Library / kernel_service の場所 にコピーされ 、実行が開始されます。このファイルをkernel_serviceの場所にコピーすると、実行が開始され、〜/ Library / .kernel_pid および 〜/ Library/.kernel_timeという2つのファイルが作成されます。 ファイルkernel_pidには、kernel_serviceプロセスを実行するためのプロセスIDがあります。一方、ファイル名.kernel_timeには、ランサムウェアの最初の実行に関するタイムスタンプが含まれています。 |

| 配布方法 | このランサムウェアは、非常に人気のあるBitTorrentインストーラーTransmissionのトロイの木馬バージョンに含まれています。本物のApple開発者証明書によって適切に署名されているように見えるので、被害者を愚かにすること。 |

| ダメージ | KeRangerランサムウェアは、最初の感染から3日が経過した後、感染したPCに存在するファイルの暗号化を開始するように設計されています。 |

KeRangerランサムウェアのスクリーンショット:

KeRangerランサムウェアの亜種は2016年に公開されました。Mac OSXPCに正常に感染した最初のタイプのランサムウェアであることがわかりました。このランサムウェアは、オープンソースのビットトレントクライアントのインストーラー内に挿入されます。このような感染したインストーラーをダウンロードしたユーザーは、KeRangerRansomwareによって作成されたトラップに簡単に巻き込まれます。

デバイスに感染した後、このランサムウェアはわずか3日間待機し、その後約300種類のファイルを暗号化します。次のステップでは、ビットコインの需要があるテキストファイルの送信を開始し、支払い方法が言及されているようです。

結論:

とはいえ、ランサムウェアはデバイスとデータにとって最も危険な脅威として数えられています。しかし、安全なコンピューティングの習慣に従い、更新されたセキュリティソフトウェアを使用することで、あらゆる種類のランサムウェアからの保護を維持することが容易になりすぎています。タスクの一部を作成するだけです。つまり、サーフィンをしている間は常に注意を払い、信頼できるセキュリティソフトウェアをインストールします。

残念ながら、システムがすでにマルウェア種に乗っ取られている場合は、マルウェア除去ツールを試して、PCからウイルスを簡単に除去してください。

Rustに直面すると、起動時または読み込み中にクラッシュし続けます。その後、指定された修正に従って、Rushクラッシュの問題を簡単に停止します…

Intel Wireless AC 9560 コード 10 の修正方法について詳しく解説します。Wi-Fi および Bluetooth デバイスでのエラーを解決するためのステップバイステップガイドです。

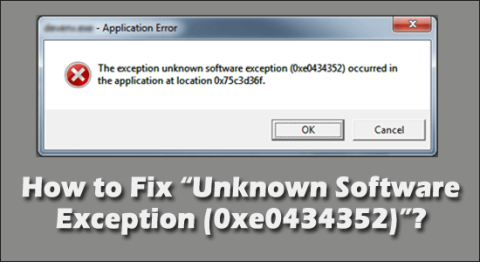

Windows 10および11での不明なソフトウェア例外(0xe0434352)エラーを修正するための可能な解決策を見つけてください。

Steamのファイル権限がないエラーにお困りですか?これらの8つの簡単な方法で、Steamエラーを修正し、PCでゲームを楽しんでください。

PC での作業中に Windows 10 が自動的に最小化される問題の解決策を探しているなら、この記事ではその方法を詳しく説明します。

ブロックされることを心配せずに学生が学校で最もよくプレイするゲーム トップ 10。オンラインゲームの利点とおすすめを詳しく解説します。

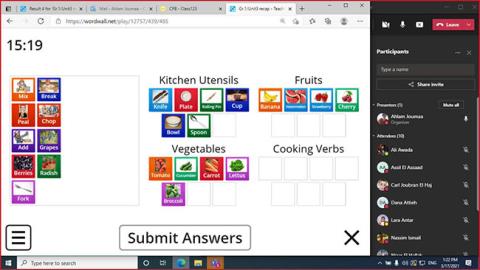

Wordwallは、教師が教室のアクティビティを簡単に作成できるプラットフォームです。インタラクティブな体験で学習をサポートします。

この記事では、ntoskrnl.exeの高いCPU使用率を解決するための簡単な方法を紹介します。

VACを修正するための解決策を探していると、CSでのゲームセッションエラーを確認できませんでした:GO?次に、与えられた修正に従います

簡単に取り除くために、ソリューションを1つずつ実行し、Windows 10、8.1、8、および7のINTERNAL_POWER_ERRORブルースクリーンエラー(0x000000A0)を修正します。

![[フルガイド]Steamのファイル権限の欠落エラーを修正する方法は? [フルガイド]Steamのファイル権限の欠落エラーを修正する方法は?](https://luckytemplates.com/resources1/images2/image-1234-0408150850088.png)

![[解決済み]Ntoskrnl.Exe高CPU使用率Windows10 [解決済み]Ntoskrnl.Exe高CPU使用率Windows10](https://luckytemplates.com/resources1/images2/image-5920-0408150513635.png)