كيفية تصدير كلمات المرور من Microsoft Edge

تعلم كيفية تصدير كلمات المرور من Microsoft Edge بسهولة وأمان باستخدام خطوات واضحة. قم بتأمين معلوماتك الشخصية بشكل أفضل.

في عالم IT Ransomware موضوع كثير الجدل. نظرًا لأن Ransomware يتطور باستمرار ، يصبح من الصعب تتبع العديد من سلالات Ransomware. ولكن من الملاحظ أن كل مجموعة متنوعة من برامج الفدية تظهر نمطًا فريدًا من الانتشار.

احصل على معرفة كاملة بالنوع المختلف لمتغيرات برامج الفدية. لذلك ، يمكنك التعرف عليها بسهولة والتعامل معها بذكاء.

أنواع فيروسات الفدية

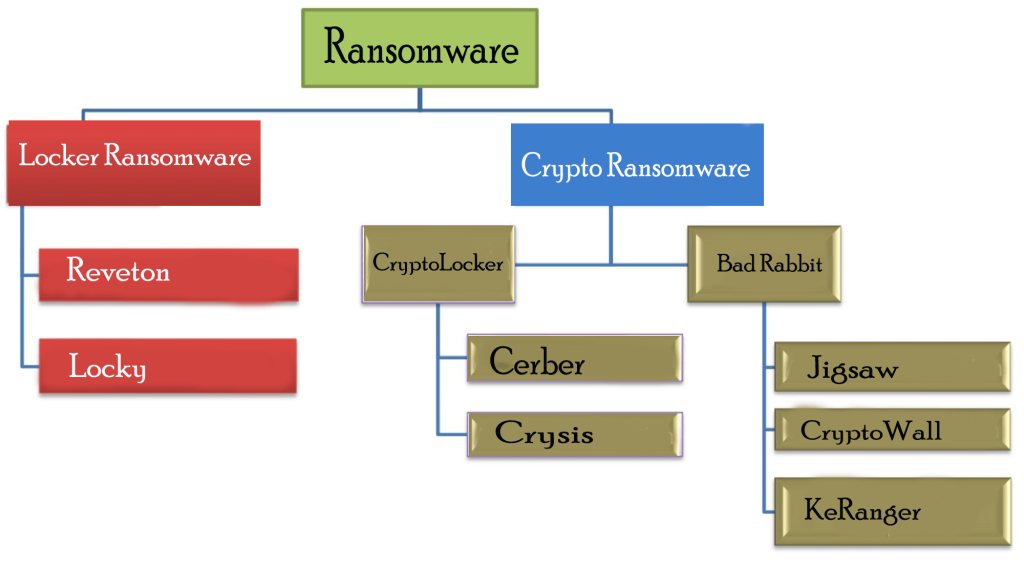

تنقسم برامج الفدية بشكل أساسي إلى فئتين:

1: Locker Ransomware : Locker Ransomware يقفل أجهزة الضحايا لمنعهم من استخدامها. بعد الإغلاق ، يطالب مجرمو الإنترنت بفدية مالية لفك تشفير الجهاز.

2: Crypto Ransomware: Crypto Ransomware يمنع المستخدمين من الوصول إلى ملفاتهم أو بياناتهم ، عن طريق تشفيرها. بعد ذلك يطالب مجرمو الإنترنت بالمال لاسترداد ملفاتهم مرة أخرى.

الآن بعد أن فهمت ما هي الفئات الرئيسية لبرامج الفدية الموجودة. حان الوقت لاستكشاف معرفتك بأنواع مختلفة من برامج الفدية التي تندرج تحت كل فئة من فئات برامج الفدية هذه.

دعنا نعرف كيف يمكن أن يكون كل نوع من أنواع برامج الفدية مختلفًا وخطيرًا.

التمثيل الهرمي لأنواع برامج الفدية ومتغيراتها

دعونا نحصل على التفاصيل الكاملة حول كل نوع من أنواع برامج الفدية….!

برنامج Locker Ransomware

1. Reveton Ransomware:

| اسم | Reveton |

| نوع التهديد | برنامج Locker Ransomware |

| أعراض | يقوم هذا النوع من برامج الفدية بتأمين جهاز المستخدم عن طريق منعه من الحصول على تسجيل دخول. بعد ذلك تظهر رسالة مزيفة على أنها رسمية تطالب بها قوة الشرطة الوطنية أو من مكتب التحقيقات الفيدرالي . |

| طرق التوزيع | من خلال مواقع التورنت والإعلانات الخبيثة. |

| تلف | يتم تشفير جهاز الكمبيوتر بالكامل وبدون دفع فدية لا يمكنك فتحه. بالإضافة إلى ذلك ، يمكن تثبيت عدوى البرامج الضارة وأحصنة طروادة لسرقة كلمات المرور مع الإصابة بفيروس الفدية. |

لقطة من برنامج Reveton Ransomware:

ظهر Reveton Ransomware في نهاية عام 2012. يقوم نوع Ransomware هذا بإغلاق جهاز المستخدم عن طريق منعه من الحصول على تسجيل دخول. بعد ذلك تظهر رسالة مزيفة على أنها رسمية تطالب بها قوة الشرطة الوطنية أو من مكتب التحقيقات الفيدرالي .

تتضمن هذه الرسالة الرسمية المزيفة إعلانًا بشأن تورط المستخدم في أنشطة غير قانونية مثل قرصنة البرامج أو المواد الإباحية المتعلقة بالأطفال. بعد مواجهة هذا النوع من ضحية Ransomware ، لم يعد بإمكانه التحكم في أجهزته.

2. Locky Ransomware:

| اسم | لوكي |

| نوع التهديد | برنامج Locker Ransomware |

| أعراض | ستعرض أجهزة الكمبيوتر المصابة بـ Locky Ransomware مذكرة طلب فدية إما في شكل ملف نصي أو كخلفية لسطح المكتب.

تتضمن الملفات المشفرة Locky Ransomware الامتداد التالي: .loptr ، .asin ، .diablo6 ، .aesir ، .locky ، .odin ، .zepto ، .osiris ، .shit ، .thor ، .ykcol ، |

| طرق التوزيع | ينتشر هذا النوع من برامج الفدية من خلال مجموعات الاستغلال (EKs) و malspam . في الماضي قامت Neutrino و RIG و EKs النووية بتوزيع برنامج Locky Ransomware هذا |

| تلف | أصبحت الأنظمة التي هاجمها Locky Ransomware غير قابلة للاستخدام لأن جميع الملفات المطلوبة بشكل أساسي للتشغيل المنتظم يتم تشفيرها. |

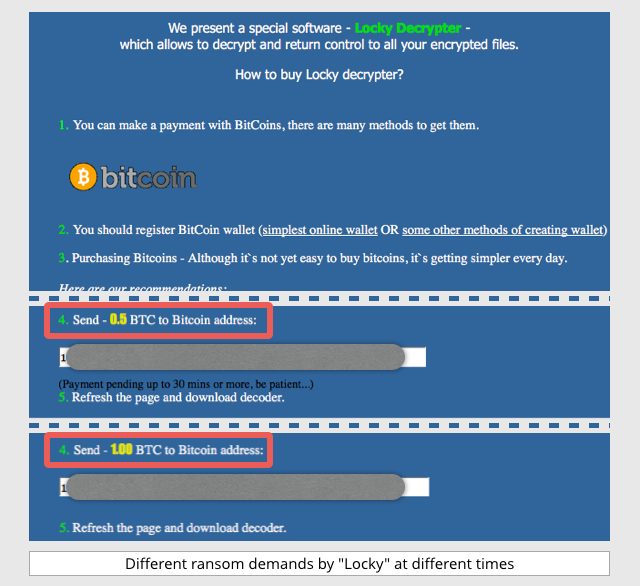

لقطة شاشة ل Locky Ransomware:

Locky هو نوع سيء آخر من برامج الفدية التي تم طرحها لأول مرة في هجوم عام 2016 من قبل مجموعة متسللين جيدة التنظيم. تم تصميم هذا النوع من برامج الفدية بشكل أساسي لقفل جهاز الضحية ومنع وصوله حتى يتم دفع الفدية بالكامل.

هذا النوع من برامج الفدية لديه القدرة على تشفير حوالي 160 نوعًا مختلفًا من الملفات التي يستخدمها في الغالب المختبرين والمهندسين والمصممين والمطورين ، إلخ.

يهاجم جهاز الضحية عن طريق خداعهم لتثبيت برنامج الفدية المخيف هذا من خلال رسائل البريد الإلكتروني المزيفة بالإضافة إلى المرفقات الضارة. حسنًا ، يُعرف أسلوب نقل البرامج الضارة هذا باسم "التصيد الاحتيالي".

يستخدم هذا البرنامج الضار رسالة بريد إلكتروني لطيفة مموهة كفاتورة. عندما يفتح المستخدمون مرفقات البريد الإلكتروني هذه تلقائيًا ، تختفي الفاتورة. بعد ذلك ، يُطلب من المستخدمين تمكين وحدات الماكرو لقراءة المستند. بمجرد أن يقوم المستخدم بتمكين وحدات الماكرو ، يبدأ Locky Ransomware في تشفير أنواع ملفات متعددة من خلال الاستفادة من تشفير AES.

بصرف النظر عن قائمة برامج الفدية المذكورة أعلاه ، فإن Petya و NotPetya و TeslaCrypt و TorrentLocker و ZCryptor وما إلى ذلك ، هي بعض متغيرات برامج الفدية الأخرى المعروفة بأنشطتها الضارة.

Crypto Ransomware

1.CryptoLocker Ransomware

|

اسم |

كريبتولوكير |

| نوع التهديد | Crypto Ransomware |

| أعراض | أنت غير قادر تمامًا على فتح أي من ملفات النظام المخزنة لديك. يبدو أن امتداد الملفات الوظيفية قد تغير بالنسبة لك ، على سبيل المثال: my.docx.locked.

تظهر رسالة دفع فدية على سطح المكتب لديك. يطلب مجرمو الإنترنت دفع أموال الفدية في "Bitcoins" لفتح ملفاتك المشفرة. |

| طرق التوزيع | عادةً ما ينتشر CryptoLocker من خلال رسائل البريد الإلكتروني المزيفة التي تدعي أنها تأتي من شركات مشروعة عن طريق إشعارات تتبع UPS و FedEx المزيفة. |

| تلف |

لدى Ransomware القدرة على البحث عن الملفات المحفوظة داخل محركات الأقراص الصلبة الخارجية أو محركات أقراص الشبكة المشتركة أو مشاركة ملفات الشبكة أو محركات أقراص USB أو البيانات الموجودة على محركات أقراص التخزين السحابية وتشفيرها. |

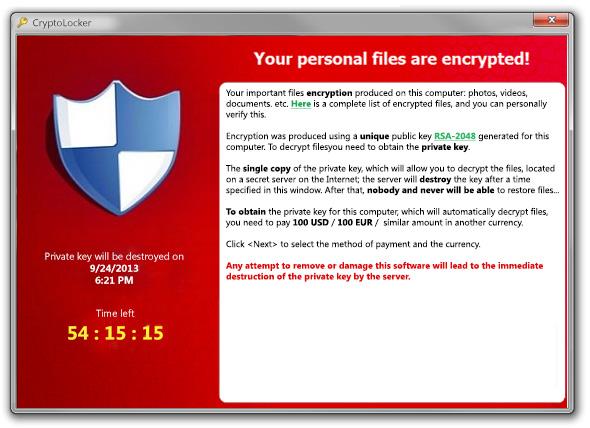

لقطة شاشة ل CryptoLocker Ransomware:

تم إصدار CyptoLocker Ransomware في عام 2013 عندما استخدم المتسللون أسلوب CryptoLocker botnet (أقدم شكل من أشكال الهجمات الإلكترونية) في برنامج Ransomware.

إنه أحد أكثر أنواع برامج الفدية الضارة تدميراً لأنه يستخدم خوارزميات تشفير قوية. لذلك ، يكاد يكون من المستحيل استعادة المستندات والجهاز المصاب بفيروس Crypto Ransomware دون تقديم أموال الفدية.

يتبع برنامج الفدية هذا مسارًا غير مألوف لتشفير بيانات المستخدمين. لكل ملف ، يقوم CyptoLocker Ransomware بشكل عشوائي بإنشاء مفتاح متماثل . بعد ذلك تم تشفير هذا المفتاح المتماثل باستخدام مفتاح عام غير متماثل. أخيرًا ، يتم إضافته إلى الملف.

بعد تشفير الملفات بنجاح ، يقوم برنامج الفدية بإرسال رسالة طلب فدية للمستخدم. لذلك ، يتعين على الضحية دفع المال إذا أراد المفتاح غير المتماثل الخاص لفك تشفير المفاتيح المتماثلة المطبقة على كل ملف مشفر .

إذا تم السداد قبل الموعد النهائي ، فسيقوم المتسلل بحذف المفتاح المتماثل. بعد ذلك يكون استعادة البيانات أقرب إلى المستحيل.

2. Bad Rabbit Ransomware

|

اسم |

أرنب سيء |

| نوع التهديد | Crypto Ransomware |

| أعراض | هذا هو برنامج الفدية المستندة إلى bootkit مثل Petya و NotPetya. عادة ، يُلاحظ أن ملفًا يحمل الاسم " install_flash_player.exe " يتم إدراجه على المضيف من خلال موقع الويب الذي يتعين على المستخدمين تنفيذه يدويًا.

بمجرد تنفيذ هذا ، فإنه يبدأ في تشفير الملفات الموجودة على الجهاز الهدف. قريبًا جدًا ، يقوم بتثبيت أداة تحميل التمهيد الخاصة به في MBR ، كما يحدد جدولاً زمنيًا لإعادة تشغيل النظام. بعد إعادة تشغيل النظام ، سيظهر ملاحظة الفدية على شاشة المستخدمين. |

| طرق التوزيع | تنتشر هذه الأنواع من برامج الفدية من خلال تحديثات Adobe Flash ، من خلال إعطاء تحذير خاطئ بشأن تحديث Flash player. إنها خدعة لمحاصرة المستخدمين للنقر على الرابط المشبوه للتحديث. |

| تلف |

الأرنب السيئ قادر على التكاثر من خلال SMB. يبحث برنامج الفدية هذا عن المشاركات المفتوحة وينفذ برنامج Mimikatz للحصول على بيانات اعتماد Windows . بعد ذلك ، يستخدم الفيروس قائمة تسجيلات الدخول وكلمات المرور المشفرة لإتلاف أجهزة الكمبيوتر الأخرى عبر الشبكة من خلال SMB. |

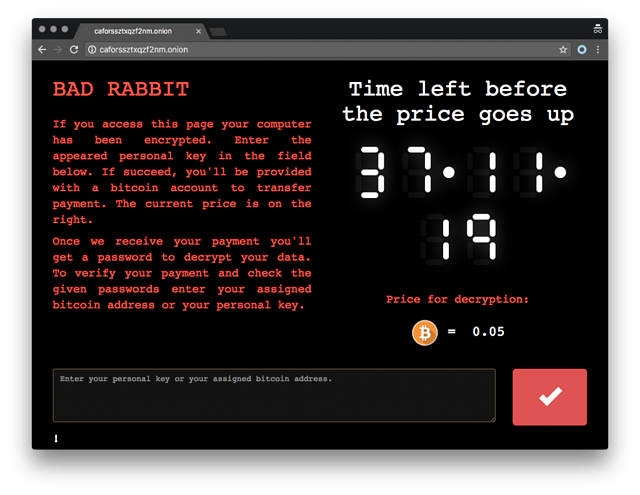

لقطة من برنامج Bad Rabbit Ransomware:

يعد Bad Rabbit أحد أنواع برامج الفدية الضارة التي أصابت المنظمات بشدة في جميع أنحاء أوروبا الشرقية وروسيا. تستفيد أنواع برامج الفدية هذه من تحديث Adobe Flash الوهمي عبر مواقع الويب المخترقة لتوزيعها.

3. سيربر انتزاع الفدية

| اسم |

سيربر |

| نوع التهديد |

Crypto Ransomware |

| أعراض | بعد تدخل Ransomware من خلال البريد الإلكتروني مع مرفق JavaScript ، يبدأ في التنفيذ. يتصل البرنامج النصي بالإنترنت ويبدأ في تنزيل الحمولة المسؤولة فعليًا عن عملية التشفير.

يهاجم Payload الذي تم تنزيله ملفات النظام ويحول خلفية سطح المكتب إلى مذكرة طلب فدية. ستحصل على مذكرة الفدية هذه في كل مجلد تقريبًا مصابًا بأنواع برامج الفدية هذه. |

| طرق التوزيع | يقدم Hacker برنامج Cerber Ransomware للضحية بطريقتين:

1. من خلال البريد الإلكتروني الضار الذي يحتوي على ملف مضغوط مزدوج مع ملف Windows Script. 2. يوجد رابط إلغاء الاشتراك في الجزء السفلي من رسالة البريد الإلكتروني المخادعة. يتم تنفيذ هذه التقنية الجديدة للإتلاف بواسطة مجموعات استغلال منصة الحفر و Magnitude. كلا مجموعتي برمجيات إكسبلويت تستخدمان ثغرات يوم الصفر. |

| تلف |

يصبح النظام المتأثر غير قابل للاستخدام لأن جميع الملفات المستخدمة بشكل أساسي للعمليات العادية يتم تشفيرها. لا يُعيد المتسللون البيانات المحتجزة كرهينة إلى الضحية حتى بعد دفع الفدية. يقوم مجرمو الإنترنت إما ببيعها في السوق السوداء أو إنشاء ملف تعريف مستخدم مكرر لأداء نشاط احتيالي. |

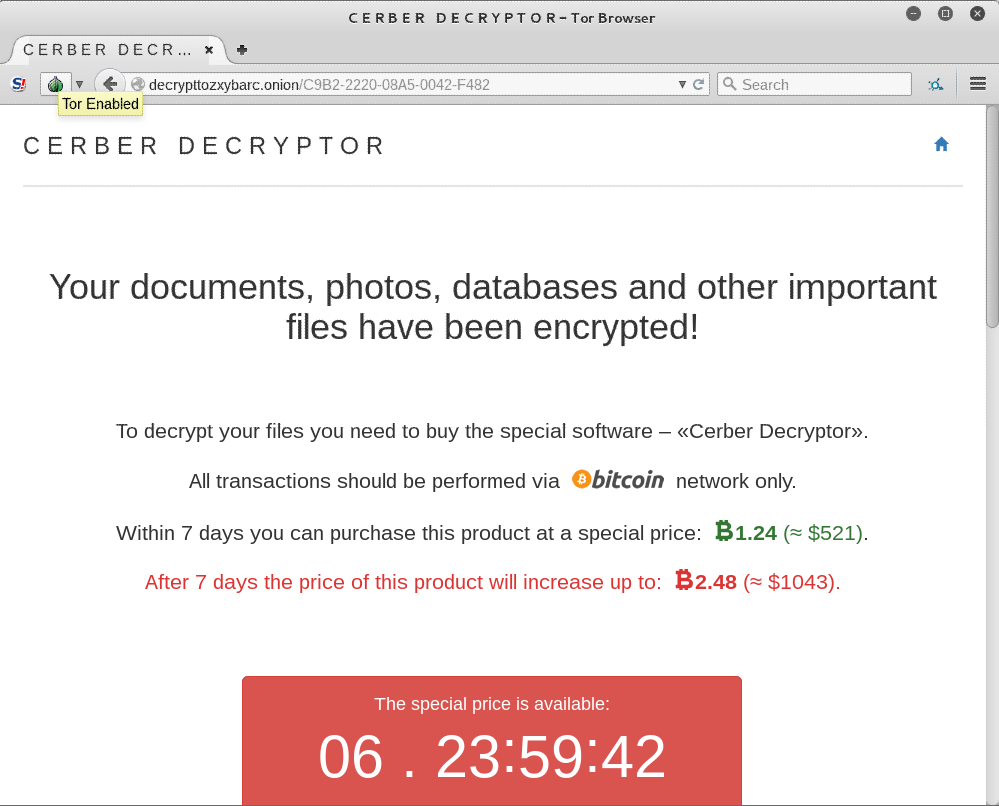

لقطة من برنامج Cerber Ransomware:

نوع آخر من برامج الفدية هو Cerber والذي يستهدف بشكل أساسي جمهور Office 365 المستند إلى مجموعة النظراء. لقد وقع بالفعل عدة ملايين من عملاء Office 365 في حملة التصيد الاحتيالي التي نفذتها Cerber Ransomware .

4. برنامج Crysis Ransomware

| اسم | صرخة |

| نوع التهديد | Crypto Ransomware |

| أعراض |

بعد الدخول إلى جهاز الكمبيوتر ، يبدأ CrySiS Ransomware في تشفير الملفات وقريبًا جدًا يتم تشفير جميع المستندات والصور وقاعدة البيانات ومقاطع الفيديو الموسيقية والأشياء الأخرى. في البداية ، ستلاحظ أن كل ملفك المشفر يبدو أنه مُلحق بامتداد .CrySis. في وقت لاحق ، تم استخدام امتدادات مختلفة. بعد ذلك ، يتم أيضًا إسقاط مذكرة فدية مثل README.txt و Decryption Guidelines.txt و Infohta وما إلى ذلك فقط لإبلاغ الضحايا بما حدث لملفات النظام الخاصة بهم. تحتوي مذكرة الفدية هذه على تفاصيل حول ملفات فك تشفير ودفع الفدية. |

| طرق التوزيع | تستفيد أنواع البرامج الضارة هذه من رسائل البريد الإلكتروني الخبيثة الخبيثة واتصالات RDP المحمية بشكل ضعيف ، وفي بعض الأحيان توفر تنزيلًا لتثبيت اللعبة أو البرنامج الشرعي. |

| تلف | يبدأ Ransom.Crysis في حذف نقطة الاستعادة عن طريق تنفيذ الأمر vssadmin delete shadows / all / quiet .

إذا كانت خطة النسخ الاحتياطي تحتوي على نقاط الاستعادة هذه ، فسيبدأ تنفيذ برنامج Ransomware هذا قريبًا في حذفه. |

| خوارزمية التشفير | تستخدم Crysis ransomware مجموعة من RSA و AES. بينما كما هو الحال في بعض الحالات ، يتم استخدام أصفار DES لقفل البيانات الشخصية. |

| رسالة طلب فدية | يعطي المتسللون في البداية مذكرة فدية في شكل README.txt ؛ لاحقًا ، تم إسقاط مذكرة طلب فدية إضافية على النظام مثل FILES ENCRYPTED.txt و Info.hta |

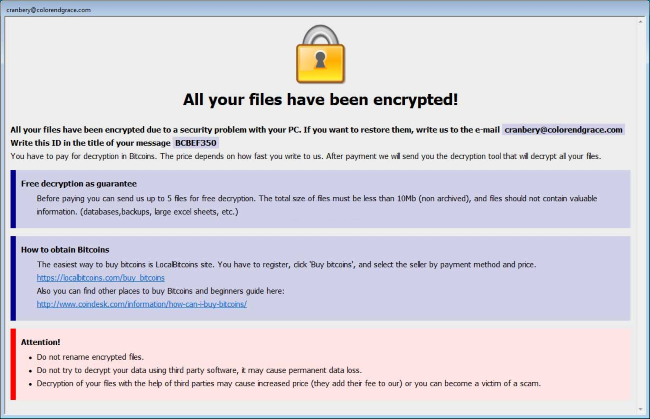

لقطة من برنامج Crysis Ransomware:

نوع آخر فريد من أنواع برامج الفدية هو Crysis. يقوم برنامج الفدية هذا فقط بتشفير الملفات الموجودة على بعض مساحة محرك الأقراص الثابتة أو محركات الأقراص القابلة للإزالة أو في محركات أقراص الشبكة.

تستفيد أنواع برامج الفدية هذه من مرفقات البريد الإلكتروني الضارة ذات امتدادات الملفات المزدوجة للتوزيع. من المستحيل فك تشفير الملف المشفر بواسطة Crysis Ransomware لأنه يستخدم خوارزمية تشفير قوية.

5. Jigsaw Ransomware

| اسم | بانوراما |

| نوع التهديد | Crypto Ransomware |

|

أعراض |

سترى بعد تدخل Jigsaw Ransomware جميع ملفاتك الشخصية يتم تشفيرها باستخدام .pleaseCallQQ و. بواسطة Snaiparul ، .FUCKMEDADDY ، .lockedgood ، .

في وقت قريب جدًا ، يتم تغيير خلفية سطح المكتب إلى مذكرة فدية وخدمتك في مشاكل مثل تباطؤ النظام ، وارتفاع استهلاك وحدة المعالجة المركزية. |

| طرق التوزيع | بشكل عام ، ينتشر jigsaw Ransomware من خلال رسائل البريد الإلكتروني الضارة. يقوم هذا الفيروس بتشفير البيانات عن طريق الاستفادة من تشفير AES وإرفاق أحد الامتدادات المذكورة أعلاه. علاوة على ذلك ، سيؤدي هذا إلى إسقاط مذكرة فدية مع صورة شخصية مشهورة جدًا "Saw". تحتوي مذكرة الفدية على شرح كامل للوضع الحالي ومبلغ الفدية. |

| تلف |

تقوم Jigsaw Ransomware بتشفير حوالي 226 نوعًا مختلفًا من الملفات المرفقة بالملحق .FUN و. BTC و .KKK باستخدام خوارزمية تشفير AES. ستلاحظ أنه في مذكرة الفدية يوجد مؤقت لمدة 60 دقيقة يعد تنازليًا حتى الصفر. بعد الوصول إلى 0 سيحذف الهاكر بعض الملفات. |

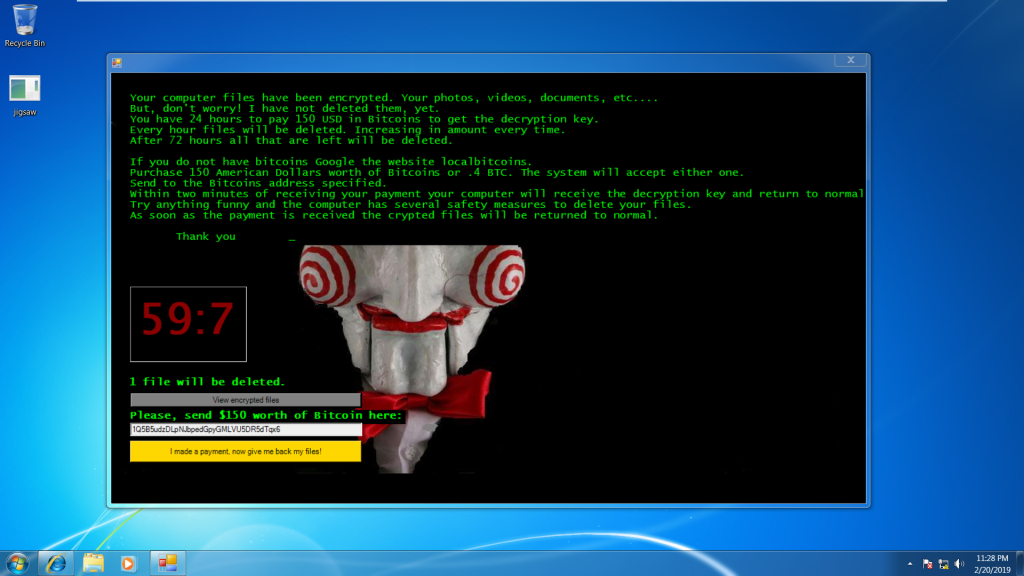

لقطة شاشة من Jigsaw Ransomware:

في قائمة أكثر أنواع برامج الفدية الضارة تدميراً ، يعتبر "Jigsaw Ransomware " هو الأول. يقوم برنامج الفدية هذا بتشفير ملف بيانات الضحية ويبدأ سريعًا في حذفه إذا لم يتم مسح الفدية قريبًا. يبدأ حذف الملفات تدريجيًا واحدًا تلو الآخر في غضون ساعة واحدة إذا لم يتم دفع الفدية.

6. CryptoWall Ransomware

| اسم |

جدار التشفير |

| نوع التهديد | Crypto Ransomware |

| أعراض |

في البداية ، ستتلقى بريدًا إلكترونيًا غير مرغوب فيه من مجرمي الإنترنت الذين لديهم معلومات رأس مزورة ، مما يجعلك تعتقد أنها تأتي من شركة شحن مثل DHL أو FedEx. تحتوي رسالة البريد الإلكتروني العشوائي هذه على رسالة تتعلق بفشل تسليم الطرد أو شحن العنصر الذي طلبته. يكاد يكون من المستحيل تجنب فتح رسائل البريد الإلكتروني هذه. بمجرد النقر لفتحه ، يُصاب نظامك بفيروس CryptoWall. |

| طرق التوزيع | يتم توزيع CryptoWall من خلال وسائل مختلفة مثل متصفح التنزيلات من محرك الأقراص ، ومجموعات استغلال وإرفاق البريد الضار. |

| تلف |

تستخدم CryptoWall Ransomware تشفير المفتاح العام القوي لتشويه الملفات عن طريق إلحاق امتدادات معينة بها. |

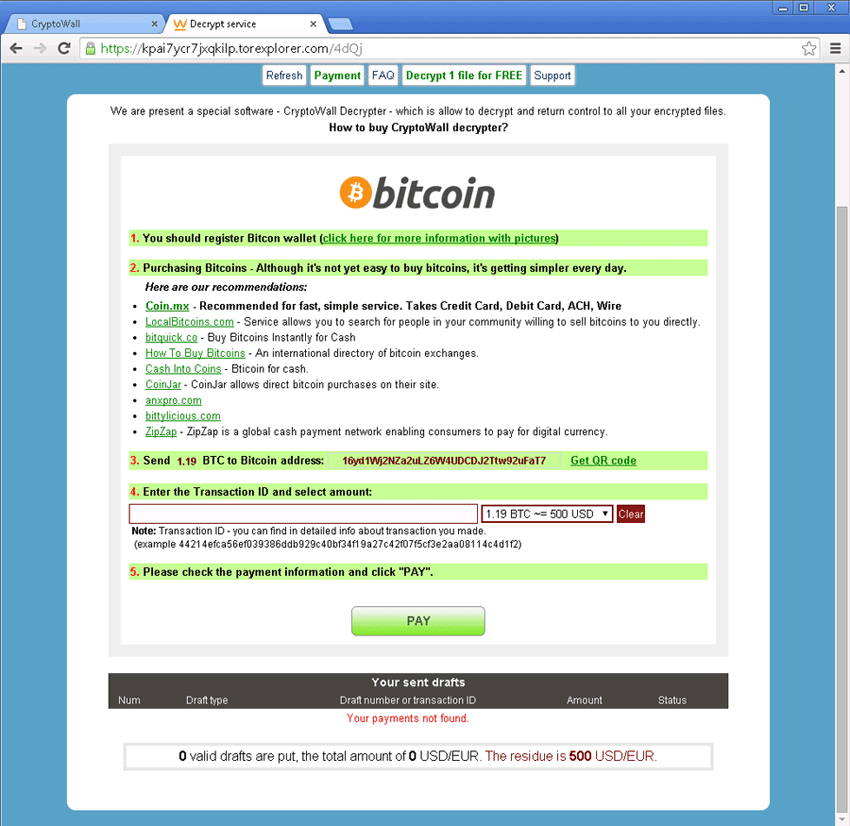

لقطة شاشة ل CryptoWall Ransomware :

أولاً ظهر متغير CryptoWall Ransomware في عام 2014 . بعد ذلك ظهر بأسماء وإصدارات مختلفة مثل CryptorBit و CryptoWall 2.0 و CryptoWall 3.0 و CryptoDefense و CryptoWall 4.0.

تتمثل إحدى الميزات الجذابة في برنامج الفدية هذا في أن المخترق يقدم خدمة فك تشفير قابلة للاستخدام لمرة واحدة فقط لملف واحد. هذا فقط لتخيل ضحيتهم أنهم احتفظوا بالفعل بمفتاح فك التشفير.

يستخدم برنامج الفدية هذا العديد من الحيل لتوزيع نفسه ، ومن بين هذه الحيل الشائعة:

"تهانينا!!! لقد أصبحت جزءًا من مجتمع CryptoWall كبير. معًا نجعل الإنترنت مكانًا أفضل وأكثر أمانًا ".

7. KeRanger Ransomware

| اسم |

كيرانجر |

| نوع التهديد | Crypto Ransomware |

| أعراض |

عندما يقوم أي مستخدم بتثبيت الإصدار الضار لتطبيق الإرسال وتنفيذه ، يتم تلقائيًا نسخ ملف مضمن باسم General.rtf إلى موقع ~ / Library / kernel_service ويبدأ في التنفيذ. بعد نسخ هذا الملف على موقع kernel_service ، يبدأ التنفيذ وسيُنشئ ملفين يُعرفان باسم ~ / Library / .kernel_pid و ~ / Library / .kernel_time . يحتوي الملف kernel_pid على معرف العملية لتنفيذ عملية kernel_service. من ناحية أخرى ، يتضمن اسم الملف .kernel_time الطابع الزمني حول تنفيذ تنفيذ Ransomware لأول مرة. |

| طرق التوزيع | يأتي برنامج الفدية هذا ضمن إصدار أحصنة طروادة من أحد برامج تثبيت BitTorrent الشائعة جدًا. لجعل الضحايا أحمق لأنه يبدو موقعة بشكل صحيح بواسطة شهادة مطور Apple الأصلية. |

| تلف | تم تصميم KeRanger Ransomware بطريقة تبدأ في تشفير الملفات الموجودة على جهاز الكمبيوتر المصاب بعد مرور 3 أيام من الإصابة الأصلية. |

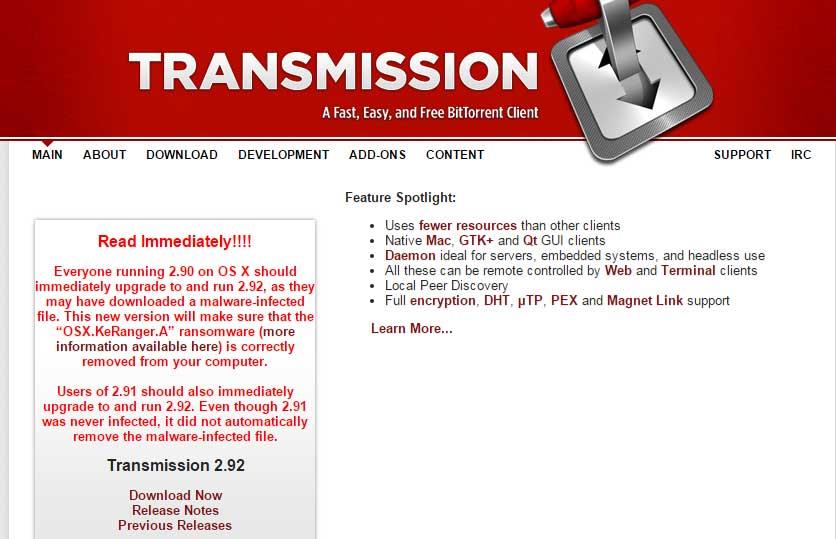

لقطة شاشة من KeRanger Ransomware :

تم طرح متغير KeRanger Ransomware في عام 2016 . وجد أنه النوع الأول من برامج الفدية التي أصابت جهاز كمبيوتر يعمل بنظام التشغيل Mac OS X بنجاح . يتم حقن برنامج الفدية هذا داخل برنامج تثبيت عميل التورنت مفتوح المصدر. يسهل على المستخدم الذي يقوم بتنزيل برنامج التثبيت المصاب هذا الوقوع في الفخ الذي صنعه KeRanger Ransomware .

بعد إصابة جهازك ، ينتظر برنامج الفدية هذا لمدة 3 أيام فقط بعد أن يقوم بتشفير حوالي 300 نوع من الملفات. في الخطوات التالية ، يبدأ في إرسال ملف نصي إليك حيث يوجد طلب على Bitcoin إلى جانب طريقة الدفع كما يبدو مذكورًا.

خاتمة:

على الرغم من أن برامج الفدية الضارة تعتبر من أكثر التهديدات خطورة على الجهاز وبياناتك. ولكن باتباع عادة الحوسبة الآمنة واستخدام برامج الأمان المحدثة ، أصبح من السهل جدًا البقاء محميًا من أي نوع من برامج الفدية. أنت فقط تجعل الجزء الخاص بك من المهمة ، أي أن تكون دائمًا منتبهًا أثناء تصفح برامج الأمان الموثوقة وتثبيتها .

لسوء الحظ ، إذا تم اختراق نظامك بالفعل بأنواع من البرامج الضارة ، فجرّب أداة إزالة البرامج الضارة لإزالة الفيروسات بسهولة من جهاز الكمبيوتر الخاص بك.

تعلم كيفية تصدير كلمات المرور من Microsoft Edge بسهولة وأمان باستخدام خطوات واضحة. قم بتأمين معلوماتك الشخصية بشكل أفضل.

تعلم كيفية استخدام انتقالات الشرائح في PowerPoint لجعل عرضك التقديمي مميزًا وتفاعليًا.

تعرف على كيفية استكشاف خطأ تعذر العثور على عنوان IP للخادم وإصلاحه ، وكذلك احصل على حل سهل لإصلاح هذه المشكلة.

هل تتلقى رسالة الخطأ Err_Cache_Miss أثناء استخدامك Google Chrome؟ إليك بعض الإصلاحات السهلة التي يمكنك تجربتها لإصلاح المشكلة بكفاءة.

اكتشف أفضل 10 مواقع ألعاب غير محظورة في المدارس 2024، حيث يمكنك اللعب مجاناً دون قيود.

تتعلم كيفية إصلاح خطأ ERR_CONNECTION_RESET على أنظمة التشغيل Windows 10 و Mac و Android. اتبع الحلول الفعالة الموصى بها لحل المشكلة بنجاح.

إذا أغلقت علامة تبويب لم تكن تقصد إغلاقها في متصفحك، فمن السهل إعادة فتح علامة التبويب هذه. يمكنك أيضًا فتح علامات تبويب أخرى مغلقة مؤخرًا.

لإصلاح خطأ فشل أجهزة NMI في النظام، استكشف حلولاً متنوعة مثل إجراء فحص SFC، والتحقق من الأجهزة والبرامج، وتحديث برامج التشغيل والمزيد.

إذا كنت تمتلك Samsung Galaxy A12 وواجهت مشكلات، إليك قائمة بالحلول للمشاكل الشائعة.

تعلم كيفية ترقية Windows 11 Home إلى Pro بطريقة سهلة وسريعة. احصل على الميزات المتقدمة من Windows 11 Pro الآن!

![[محلول] كيفية إصلاح خطأ Err_connection_reset على أنظمة التشغيل Windows 10 و Mac و Android؟ [محلول] كيفية إصلاح خطأ Err_connection_reset على أنظمة التشغيل Windows 10 و Mac و Android؟](https://luckytemplates.com/resources1/images2/image-9016-0408150337456.png)

![كيفية إصلاح خطأ فشل أجهزة NMI على أنظمة التشغيل Windows 10 و 8.1 و 8 [محدث] كيفية إصلاح خطأ فشل أجهزة NMI على أنظمة التشغيل Windows 10 و 8.1 و 8 [محدث]](https://luckytemplates.com/resources1/images2/image-349-0408150737967.png)