كيفية تصدير كلمات المرور من Microsoft Edge

تعلم كيفية تصدير كلمات المرور من Microsoft Edge بسهولة وأمان باستخدام خطوات واضحة. قم بتأمين معلوماتك الشخصية بشكل أفضل.

يبتكر مجرمو الإنترنت باستمرار العديد من الحيل والتكتيكات المبتكرة لنشر برامج الإعلانات المتسللة . من المهم جدًا أن يكون لديك أفكار حول تقنيات انتشار برامج الإعلانات المتسللة التي يتبعها المحتالون الإلكترونيون لمنع جهازك من مخاطر هجمات البرامج الإعلانية.

لذلك ، احصل على التفاصيل الكاملة حول الوسائل المختلفة التي تدخل برامج الإعلانات المتسللة من خلالها إلى جهاز الكمبيوتر الخاص بك.

تقنيات نشر Adware التي يتبعها Cyber-Crooks

1. البريد الإلكتروني التصيد:

يعد نشر برامج الإعلانات المتسللة مثل البرامج الضارة عن طريق البريد الإلكتروني حيلة فعالة وبسيطة للغاية. يرسل مجرمو الإنترنت برامج الإعلانات المتسللة التي تبدأ في جمع البيانات من لحظة فتح مرفقات البريد الإلكتروني الضارة.

تجعلك رسائل البريد الإلكتروني هذه تعتقد أنها تأتي من بعض المصادر الموثوقة. مثل خدمة البريد الأمريكية أو بنك المستخدم أو FedEx أو من أي جهات اتصال موثوقة ضمن قائمة المستخدم الخاصة .

من الملاحظ أيضًا أن بعض رسائل البريد الإلكتروني المشبوهة تصيب جهاز الكمبيوتر الخاص بك أيضًا من جزء معاينة عميل البريد الإلكتروني حتى إذا لم تفتح أو تنزل أي رابط أو مرفقات.

تحتوي معظم رسائل البريد الإلكتروني الضارة هذه أيضًا على روابط تأخذ المستخدم نحو النسخة المزيفة من موقع البنك الخاص به. بعد ذلك أجبرهم على تغيير كلمة المرور الخاصة بهم. بمجرد قيام المستخدم بذلك ، ستجمع Adware تفاصيل تسجيل دخول مستخدم بيانات الاعتماد بالكامل ثم ترسلها إلى مجرم الإنترنت.

2. تصفح الإنترنت:

يعد تصفح الويب اليوم حاجة أساسية لأي متصفّح إنترنت ، ولكنه يعرض أيضًا جهاز الكمبيوتر الخاص بك إلى مخاطر عديدة. يصمم المجرمون الإلكترونيون مواقع الويب التي تستغل نقاط ضعف النظام. بعد زيارة مثل هذا الموقع ، يبدأ نظامك في عرض إعلانات منبثقة مزيفة وتحذيرات بشأن هجوم الفيروسات على جهاز الكمبيوتر الخاص بك.

بمجرد النقر فوق الخيار "موافق" لتنظيف سجل النظام ، تحصل برامج Adware الضارة على فرصة سهلة للتثبيت على نظامك المضيف. بعض متغيرات Adware مسؤولة أيضًا عن عمليات إعادة توجيه DNS أو استغلال المتصفح.

3. البرامج التي عفا عليها الزمن:

تزحف البرامج الضارة لبرامج الإعلانات المتسللة عبر الإنترنت للبحث عن نقاط الضعف في البرامج القديمة. لذلك ، احصل على فرصة سهلة للحصول على جهاز الكمبيوتر الخاص بك.

يحتاج كل متصفحي ويب إلى الاهتمام إذا كانوا يتصفحون الويب باستخدام برامج قديمة. سواء كانوا يستخدمون متصفحًا قديمًا أو أنظمة تشغيل أو مكونات إضافية ، وما إلى ذلك.

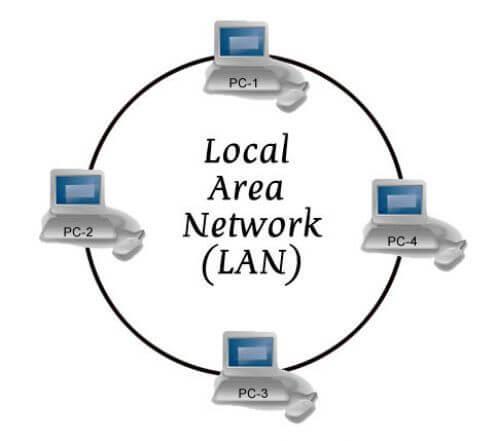

4. شبكات المنطقة المحلية (LAN):

نعلم جميعًا أن LAN هي مجموعة من أجهزة الكمبيوتر المتصلة محليًا والتي تشارك المعلومات عبر الشبكة الخاصة. إذا أصيب أحد أجهزة الكمبيوتر لديك بأنواع من برامج الإعلانات المتسللة ، فإن الكمبيوتر المتصل بالكامل على شبكة LAN نفسها سيصاب أيضًا بنفس العدوى.

5. نقل الملفات ومشاركة الشبكة:

يمكن أن يؤدي نقل الملفات باستخدام FTP إلى دعوة برامج الإعلانات المتسللة والهجوم على التهديدات المرتبطة باستخدام الشبكات.

تعد مشاركة الشبكة أمرًا شائعًا مطلوبًا من قبل أي مستخدم للإنترنت وبالنظر إلى أن المحتالين عبر الإنترنت يطورون أحدث الأفكار لإدخال العدوى باستخدام الشبكات.

6. الشبكات الاجتماعية:

يفضل مجرمو الإنترنت في الغالب الحشود. مع النمو الهائل في الشبكات الاجتماعية ، كان المحتالون السيبرانيون في البداية نهجًا لاستغلال أمان النظام.

لإنجاز هذه المهمة ، يقوم المتسللون بإنشاء ملفات تعريف زائفة للمشاهير والتي عند النقر عليها ، ستقوم بنشر البرامج الضارة على أجهزتهم. بعد ذلك ، سيقوم المتسلل بحفر جهاز الكمبيوتر المصاب للحصول على تفاصيل تسجيل دخول بيانات اعتماد المستخدمين على مواقع الويب المالية.

وجد أيضًا أن مهاجمي Adware يفحصون ملف تعريف LinkedIn للقبض على تفاصيل المستخدم والحصول على رقم الاتصال الخاص بهم. بعد ذلك ، قم بإجراء مكالمة متظاهراً أنك من قسم تكنولوجيا المعلومات واطلب تفاصيل تسجيل الدخول إلى البنك.

7. النوافذ المنبثقة:

تحصل بعض برامج الإعلانات المتسللة على جهاز الكمبيوتر الخاص بك من خلال الإعلانات المنبثقة على الشاشة المموهة والتي تعرض تنبيهات أو تحذيرات حقيقية.

أحد ادعاءات "النوافذ المنبثقة الخادعة" شديدة الصعوبة والمعروفة لفحص جهاز الكمبيوتر الخاص بك واكتشاف أنواع البرامج الإعلانية على جهاز الكمبيوتر الخاص بك. بمجرد الوقوع في فخها والنقر فوق إزالة برنامج Adware بأداته المتوفرة. بهذه الطريقة ، فأنت تقوم بالفعل بدعوة Adware للوصول إلى جهاز الكمبيوتر الخاص بك.

8. وسائط تخزين الكمبيوتر القابلة للإزالة:

تنتشر البرامج الضارة من خلال مشاركة وسائط تخزين الكمبيوتر مع أقراص DVD والأقراص المضغوطة ووحدات USB ومحركات أقراص USB . هذه بعض الطرق الشائعة التي تنتشر من خلالها برامج الإعلانات المتسللة وتهاجم جهاز الكمبيوتر الخاص بك.

عندما يقوم أي مستخدم بنقل الملفات / المستندات من نظام مصاب إلى جهاز كمبيوتر سليم باستخدام أي من وسائط التخزين القابلة للإزالة. بعد ذلك ، ستدخل العدوى تلقائيًا إلى جهاز الكمبيوتر الصحي أيضًا.

اعتد دائمًا على فحص أجهزة وسائط التخزين قبل نسخ البيانات أو فتحها. سيؤدي هذا في النهاية إلى تقليل احتمالات تلف البيانات ومخاطر الأمان.

9. حقن الأكواد المصابة:

هناك طريقة أخرى مخادعة للغاية يتم من خلالها إدخال Adware إلى جهاز الكمبيوتر الخاص بك عن طريق تشغيل رمز مصاب مثل JavaScript داخل مستعرض ويب. يستغل Adware أيضًا الثغرات الأمنية لإصابة البرامج المثبتة محليًا بحقن أكواد ضارة.

تقوم بعض عملاء البريد الإلكتروني بتنفيذ أكواد JavaScript و HTML المضمنة في رسائل البريد الإلكتروني.

في حين أن معظم خدمات بريد الويب وعملاء البريد الإلكتروني لديهم ميزات أمان مدمجة تتغلب بسهولة على هذه المشكلة بمفردها.

10. تنزيلات Drive-By من مواقع الويب المشبوهة:

الوسائل الأكثر شيوعًا التي يتم من خلالها انتشار برامج الإعلانات المتسللة تستخدم البرامج المجمعة وإضافات المتصفح / شريط الأدوات والتنزيلات التي تقدمها النوافذ المنبثقة.

يقدم لك Adware أنواعًا شائعة من الأشياء التي يبحث عنها معظم المستخدمين عادةً مثل مشغل الفيديو أو المكون الإضافي. تأتي برامج الإعلانات المتسللة مخفية داخل البرامج أو المكونات الإضافية المشروعة. بصرف النظر عن هذه البرامج الدعائية الموزعة من خلال الملفات التي تم تنزيلها من مواقع التورنت والبرامج.

الآن ، تتخذ Adware ليوم واحد خطواتها نحو متجر Google Play وتزود أجهزة Android بالعديد من بياناتها المهملة.

من الطرق الشائعة جدًا المستخدمة في الوقت الحاضر لتقديم برامج ضارة هي الخداع. يخدع صانعو البرامج الضارة المستخدمين بطريقة تسمح لهم بأنفسهم بتثبيت البرامج غير المرغوب فيها إلى جانب تنزيل البرامج. لإنجاز صانعي Adware عادةً ما يقومون بإجراء التغييرات التالية:

لتجنب اقتحام البرامج الدعائية على جهازك ، ما عليك سوى قراءة تعليمات معالجات التثبيت واتفاقيات ترخيص المستخدم النهائي ((اتفاقية ترخيص المستخدم النهائي) بدقة فائقة.

يتم إحتوائه:

بعد قراءة المنشور أعلاه حول "How Adware Spreads" ، يجب أن تكون لديك فكرة واضحة حول كيفية وصول Adware إلى جهاز الكمبيوتر الخاص بك أثناء تصفح الويب المعتاد. إذا لم تقم بإزالته على الفور ، فقد يقوم برنامج Adware الضار هذا بنقل جميع معلومات بيانات الاعتماد الخاصة بك إلى المحتالين عبر الإنترنت.

لا تشكل برامج الإعلانات المتسللة تهديدات للخصوصية والأمان فحسب ، ولكنها تؤدي أيضًا إلى إبطاء أداء نظامك. حسنًا ، السبب وراء القائمة المنسدلة لأداء النظام هو الاستهلاك المفرط للموارد المطلوبة لمعالجة البيانات ونقلها. أحيانًا يفشل الكمبيوتر في معالجة البرامج المشروعة بسبب الخسائر التي تسببها لجهاز الكمبيوتر الخاص بك.

بصرف النظر عن تعطل الكمبيوتر وأداء النظام البطيء ، قد تترك هذه الأنواع من البرامج ثغرات أمنية تجعل جهاز الكمبيوتر الخاص بك عرضة للاستغلال من قبل المتسللين. هذه الأنواع من التهديدات خطيرة جدًا على جهاز الكمبيوتر الخاص بك. لذا ، قم بإزالة تهديدات Adware في أسرع وقت ممكن بمساعدة بعض أدوات إزالة البرامج الضارة الموثوقة.

انتباهك هو الخطوة الأولى لمنع هجمات برامج الإعلانات المتسللة. لذا ، كن دائما منتبها ....!

تعلم كيفية تصدير كلمات المرور من Microsoft Edge بسهولة وأمان باستخدام خطوات واضحة. قم بتأمين معلوماتك الشخصية بشكل أفضل.

تعلم كيفية استخدام انتقالات الشرائح في PowerPoint لجعل عرضك التقديمي مميزًا وتفاعليًا.

تعرف على كيفية استكشاف خطأ تعذر العثور على عنوان IP للخادم وإصلاحه ، وكذلك احصل على حل سهل لإصلاح هذه المشكلة.

هل تتلقى رسالة الخطأ Err_Cache_Miss أثناء استخدامك Google Chrome؟ إليك بعض الإصلاحات السهلة التي يمكنك تجربتها لإصلاح المشكلة بكفاءة.

اكتشف أفضل 10 مواقع ألعاب غير محظورة في المدارس 2024، حيث يمكنك اللعب مجاناً دون قيود.

تتعلم كيفية إصلاح خطأ ERR_CONNECTION_RESET على أنظمة التشغيل Windows 10 و Mac و Android. اتبع الحلول الفعالة الموصى بها لحل المشكلة بنجاح.

إذا أغلقت علامة تبويب لم تكن تقصد إغلاقها في متصفحك، فمن السهل إعادة فتح علامة التبويب هذه. يمكنك أيضًا فتح علامات تبويب أخرى مغلقة مؤخرًا.

لإصلاح خطأ فشل أجهزة NMI في النظام، استكشف حلولاً متنوعة مثل إجراء فحص SFC، والتحقق من الأجهزة والبرامج، وتحديث برامج التشغيل والمزيد.

إذا كنت تمتلك Samsung Galaxy A12 وواجهت مشكلات، إليك قائمة بالحلول للمشاكل الشائعة.

تعلم كيفية ترقية Windows 11 Home إلى Pro بطريقة سهلة وسريعة. احصل على الميزات المتقدمة من Windows 11 Pro الآن!

![[محلول] كيفية إصلاح خطأ Err_connection_reset على أنظمة التشغيل Windows 10 و Mac و Android؟ [محلول] كيفية إصلاح خطأ Err_connection_reset على أنظمة التشغيل Windows 10 و Mac و Android؟](https://luckytemplates.com/resources1/images2/image-9016-0408150337456.png)

![كيفية إصلاح خطأ فشل أجهزة NMI على أنظمة التشغيل Windows 10 و 8.1 و 8 [محدث] كيفية إصلاح خطأ فشل أجهزة NMI على أنظمة التشغيل Windows 10 و 8.1 و 8 [محدث]](https://luckytemplates.com/resources1/images2/image-349-0408150737967.png)