So zeichnen Sie auf einem Foto auf dem iPhone

Erfahren Sie, wie Sie auf einem Foto auf Ihrem iPhone zeichnen können. Unsere Schritt-für-Schritt-Anleitung zeigt Ihnen die besten Methoden.

In der Welt der IT ist Ransomware ein viel diskutiertes Thema. Da sich Ransomware ständig weiterentwickelt, ist es schwierig geworden, mehrere Arten von Ransomware im Auge zu behalten. Aber es ist ersichtlich, dass jede Art von Ransomware einen einzigartigen Verbreitungsstil aufweist.

Verschaffen Sie sich umfassende Kenntnisse über die verschiedenen Arten von Ransomware- Varianten. Damit Sie es leicht erkennen und intelligent damit umgehen können.

Arten von Ransomware

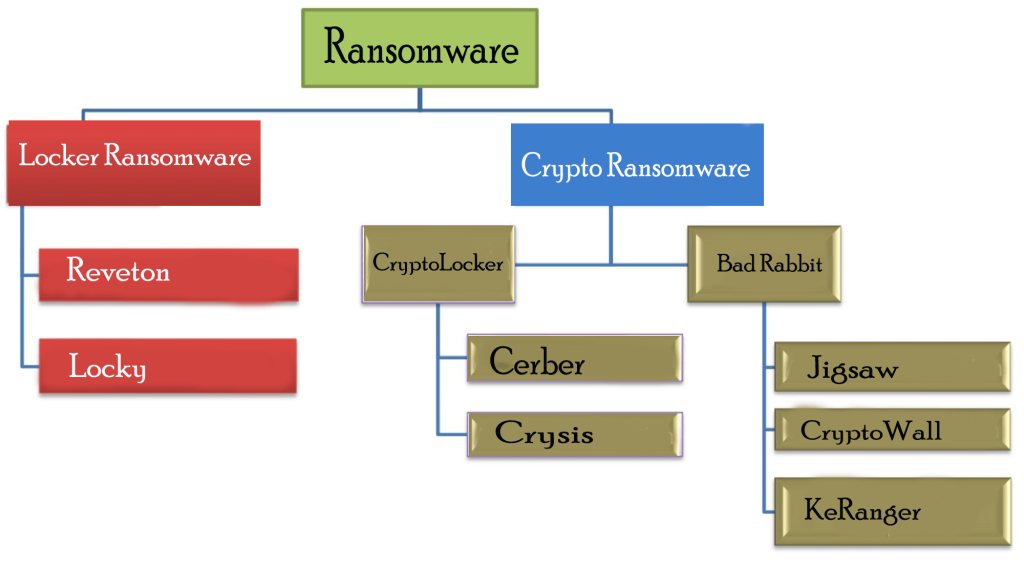

Hauptsächlich wird Ransomware in zwei Kategorien unterteilt:

1: Locker Ransomware : Locker Ransomware sperrt die Geräte der Opfer, um sie an der Verwendung zu hindern. Nach dem Aussperren verlangen Cyberkriminelle Lösegeld, um das Gerät zu entschlüsseln.

2: Crypto Ransomware: Crypto Ransomware hindert Benutzer daran, auf ihre Dateien oder Daten zuzugreifen, indem sie diese verschlüsselt. Danach verlangen Cyberkriminelle das Geld, um ihre Dateien zurückzubekommen.

Nun, da Sie verstanden haben, welche Hauptkategorien von Ransomware existieren. Es ist an der Zeit, Ihr Wissen über verschiedene Arten von Ransomware zu erweitern, die unter jede dieser Ransomware-Kategorien fällt.

Lassen Sie uns wissen, wie unterschiedlich und gefährlich jede Art von Ransomware sein kann.

Hierarchische Darstellung von Ransomware-Typen und -Varianten

Sehen wir uns alle Details zu jedem Ransomware-Typ an ….!

Locker-Ransomware

1. Reveton-Ransomware:

| Name | Reveton |

| Bedrohungstyp | Locker-Ransomware |

| Symptome | Dieser Ransomware-Typ sperrt das Gerät des Benutzers, indem er verhindert, dass er sich anmeldet. Danach zeigt es eine gefälschte, offiziell erscheinende Nachricht, die von der National Police Force oder vom FBI behauptet wird . |

| Verteilungsmethoden | Über Torrent-Websites böswillige Werbung. |

| Schaden | Der gesamte PC ist verschlüsselt und ohne Zahlung von Lösegeld können Sie ihn nicht öffnen. Darüber hinaus können zusammen mit der Ransomware-Infektion Malware-Infektionen und Trojaner zum Stehlen von Passwörtern installiert werden. |

Screenshot von Reveton Ransomware:

Reveton Ransomware entstand Ende 2012. Dieser Ransomware-Typ sperrt das Gerät des Benutzers, indem er verhindert, dass er sich anmeldet. Danach zeigt es eine gefälschte, offiziell erscheinende Nachricht, die von der National Police Force oder vom FBI behauptet wird .

Diese gefälschte offizielle Nachricht enthält eine Erklärung bezüglich der Beteiligung des Benutzers an illegalen Aktivitäten wie Softwarepiraterie oder Kinderpornografie. Nach der Begegnung mit dieser Art von Ransomware hat das Opfer keine Kontrolle mehr über sein Gerät.

2. Locky-Ransomware:

| Name | Lockig |

| Bedrohungstyp | Locker-Ransomware |

| Symptome | PCs, die mit Locky Ransomware infiziert sind, zeigen eine Lösegeldforderung entweder in Form einer Textdatei oder wie ein Desktop-Hintergrund an.

Locky Ransomware verschlüsselte Dateien enthalten die folgende Erweiterung: .loptr, .asasin, .diablo6, .aesir, .locky, .odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Verteilungsmethoden | Diese Ransomware-Art verbreitet sich über Exploit-Kits (EKs) und Malspam . In der Vergangenheit haben Neutrino, RIG und Nuclear EKs diese Locky Ransomware verbreitet |

| Schaden | Von Locky Ransomware angegriffene Systeme werden unbrauchbar, da alle Dateien, die hauptsächlich für den regulären Betrieb benötigt werden, verschlüsselt werden. |

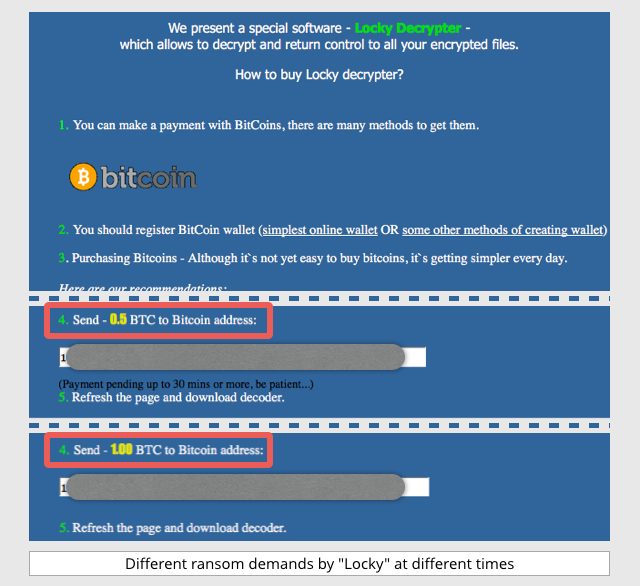

Screenshot von Locky Ransomware:

Locky ist eine weitere sehr böse Art von Ransomware, die erstmals im Jahr 2016 als Angriff einer gut organisierten Hackergruppe eingeführt wurde. Diese Variante von Ransomware ist hauptsächlich darauf ausgelegt, das Gerät des Opfers zu sperren und den Zugriff zu verhindern, bis das Lösegeld vollständig bezahlt ist.

Dieser Ransomware-Typ kann etwa 160 verschiedene Dateitypen verschlüsseln , die hauptsächlich von Testern, Ingenieuren, Designern und Entwicklern usw. verwendet werden.

Es greift das Gerät des Opfers an, indem es sie dazu verleitet, diese gruselige Ransomware durch gefälschte E-Mails mit bösartigen Anhängen zu installieren. Nun, diese Technik der Malware-Übertragung wird allgemein als „Phishing“ bezeichnet.

Diese Malware nutzt eine Art E-Mail-Nachricht, die als Rechnung getarnt ist. Wenn Benutzer solche E-Mail-Anhänge öffnen, verschwindet die Rechnung automatisch. Anschließend werden die Benutzer aufgefordert, die Makros zum Auslesen des Dokuments zu aktivieren. Sobald der Benutzer Makros aktiviert, beginnt Locky Ransomware mit der Verschlüsselung mehrerer Dateitypen, indem die AES-Verschlüsselung verwendet wird.

Abgesehen von der oben erwähnten Liste von Ransomware sind Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor usw. einige der anderen Ransomware-Varianten, die für ihre bösartigen Aktivitäten bekannt sind.

Krypto-Ransomware

1.CryptoLocker-Ransomware

|

Name |

CryptoLocker |

| Bedrohungstyp | Krypto-Ransomware |

| Symptome | Sie können keine Ihrer im System gespeicherten Dateien öffnen. Die Erweiterung der funktionalen Dateien erscheint Ihnen geändert, zB: my.docx.locked.

Auf Ihrem Desktop erscheint eine Lösegeldzahlungsmeldung. Cyberkriminelle verlangen die Zahlung von Lösegeld in „Bitcoins“, um Ihre verschlüsselten Dateien freizuschalten. |

| Verteilungsmethoden | CryptoLocker verbreitet sich normalerweise durch gefälschte E-Mails, die behaupten, von legitimen Unternehmen zu stammen, durch UPS-Nachverfolgungsmitteilungen und gefälschtes FedEx. |

| Schaden |

Die Ransomware hat die Fähigkeit, Dateien zu suchen und zu verschlüsseln, die auf externen Festplatten, freigegebenen Netzwerklaufwerken, Netzwerkdateifreigaben, USB-Laufwerken oder Daten auf Cloud-Speicherlaufwerken gespeichert sind. |

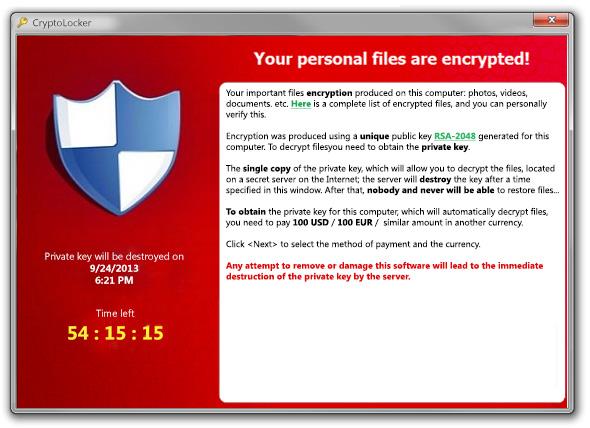

Screenshot der CryptoLocker- Ransomware:

CyptoLocker Ransomware wurde im Jahr 2013 veröffentlicht, als die Hacker den CryptoLocker-Botnet-Ansatz (älteste Form von Cyberangriffen) in der Ransomware verwendet hatten.

Es ist eine der zerstörerischsten Arten von Ransomware , da es leistungsstarke Verschlüsselungsalgorithmen verwendet. Daher ist es fast unmöglich, das mit Crypto Ransomware infizierte Gerät und die Dokumente zurückzubekommen, ohne das Lösegeld einzureichen.

Diese Ransomware verfolgt einen nicht vertrauten Weg der Verschlüsselung von Benutzerdaten. Für jede Datei erstellt CyptoLocker Ransomware nach dem Zufallsprinzip einen symmetrischen Schlüssel . Danach wird dieser symmetrische Schlüssel mit einem öffentlichen asymmetrischen Schlüssel verschlüsselt . Zuletzt wird es der Datei hinzugefügt.

Nach erfolgreicher Verschlüsselung der Dateien sendet Ransomware eine Lösegeldforderungsnachricht an den Benutzer. Das Opfer muss also das Geld bezahlen, wenn es den privaten asymmetrischen Schlüssel zum Entschlüsseln der symmetrischen Schlüssel haben möchte, die auf jede verschlüsselte Datei angewendet werden .

Wenn die Zahlung vor Ablauf der Frist erfolgt, löscht der Hacker den symmetrischen Schlüssel. Danach ist die Datenwiederherstellung so gut wie unmöglich.

2. Bad Rabbit-Ransomware

|

Name |

Böses Kaninchen |

| Bedrohungstyp | Krypto-Ransomware |

| Symptome | Dies ist Bootkit-basierte Ransomware wie Petya und NotPetya. Normalerweise sieht man, dass eine Datei mit dem Namen „ install_flash_player.exe “ auf dem Host durch die Website eingefügt wird, Benutzer müssen diese manuell ausführen.

Sobald Sie dies ausführen, beginnt es mit der Verschlüsselung der auf dem Zielgerät vorhandenen Dateien. Sehr bald installiert es einen eigenen Bootloader im MBR und legt einen Zeitplan für einen Systemneustart fest. Nach dem Neustart des Systems wird die Lösegeldforderung auf dem Display des Benutzers angezeigt. |

| Verteilungsmethoden | Diese Ransomware-Art verbreitete sich über Adobe Flash-Updates, indem sie eine falsche Warnung bezüglich des Flash Player-Updates ausgab. Es ist ein Trick, Benutzer dazu zu bringen, auf den verdächtigen Link für das Update zu klicken. |

| Schaden |

Bad Rabbit ist durchaus in der Lage, sich durch SMB zu vermehren. Diese Ransomware sucht nach offenen Freigaben und führt die Mimikatz-Software aus, um die Windows-Anmeldeinformationen zu erhalten . Danach nutzt der Virus die Liste der fest codierten Logins und Passwörter, um andere PCs über das Netzwerk durch SMB zu beschädigen. |

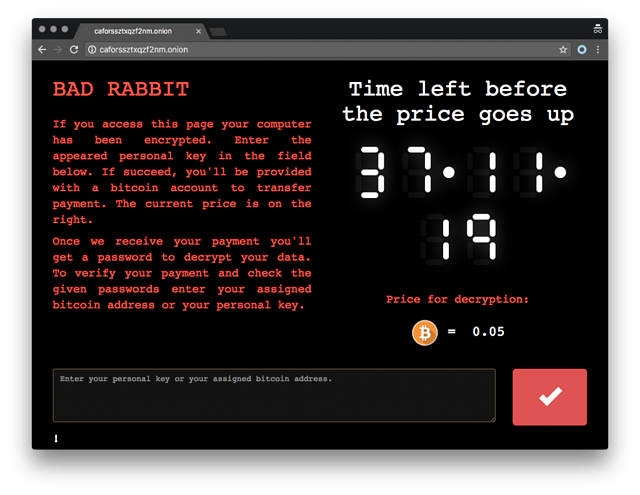

Screenshot von Bad Rabbit Ransomware:

Bad Rabbit ist eine solche Art von Ransomware, die Unternehmen in ganz Osteuropa und Russland schwer infiziert hat. Diese Ransomware-Art nutzt gefälschte Adobe Flash-Updates über die kompromittierten Websites für ihre Verbreitung.

3. Cerber-Ransomware

| Name |

Zerber |

| Bedrohungstyp |

Krypto-Ransomware |

| Symptome | Nach dem Eingreifen dieser Ransomware über die E-Mail zusammen mit einem JavaScript-Anhang beginnt sie mit der Ausführung. Das Skript wird mit dem Internet verbunden und beginnt mit dem Herunterladen der Payload, die eigentlich für den Verschlüsselungsprozess verantwortlich ist.

Heruntergeladene Payload greift die Systemdateien an und verwandelt den Desktop-Hintergrund in eine Lösegeldforderung. Sie erhalten diese Lösegeldforderung in fast jedem Ordner, der mit dieser Ransomware-Art infiziert ist. |

| Verteilungsmethoden | Hacker bieten dem Opfer Cerber Ransomware auf zwei Arten an:

1. Durch die bösartige E-Mail mit einer doppelt gezippten Datei mit einer Windows-Skriptdatei. 2. Am Ende der Phishing-E-Mail befindet sich ein Link zum Abbestellen. Diese neue Schadenstechnik wird von den Exploit-Kits Rig und Magnitude ausgeführt. Beide Exploit-Kits verwenden 0-Day-Schwachstellen. |

| Schaden |

Das betroffene System wird unbrauchbar, da alle Dateien, die hauptsächlich für den regulären Betrieb verwendet werden, verschlüsselt werden. Hacker geben die als Geisel gehaltenen Daten auch nach Zahlung des Lösegelds nicht an das Opfer zurück. Cyberkriminelle verkaufen es entweder auf dem Schwarzmarkt oder erstellen ein Duplikat des Benutzerprofils, um Betrugsaktivitäten durchzuführen. |

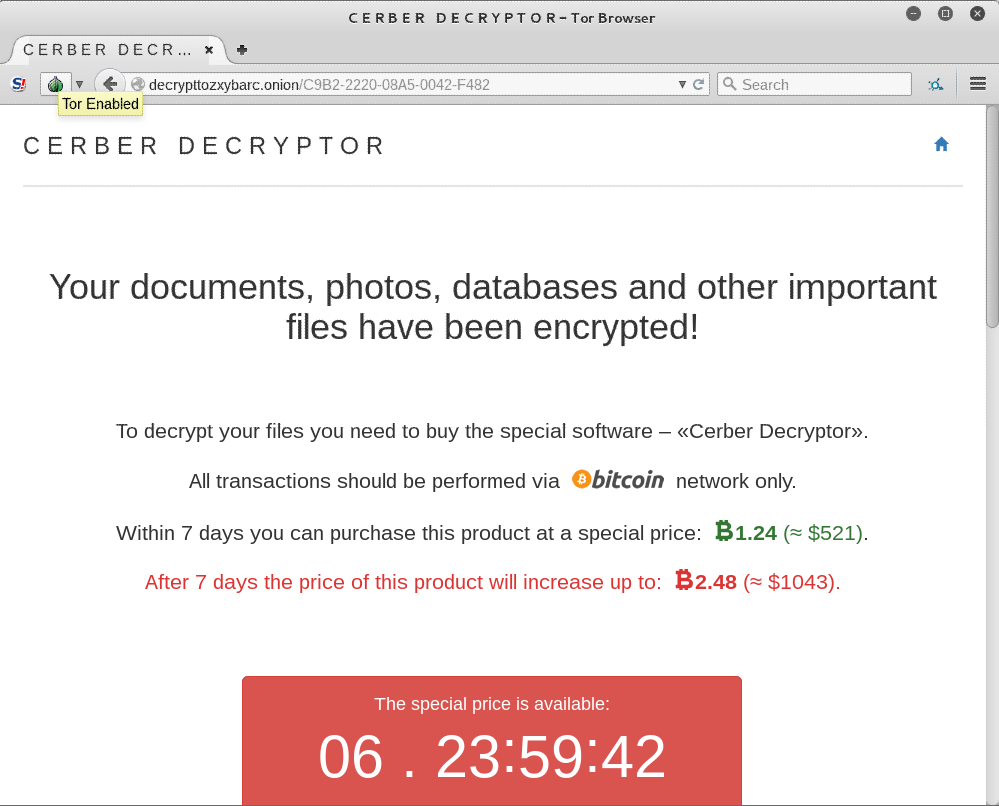

Screenshot von Cerber Ransomware:

Ein weiterer Ransomware-Typ ist Cerber , der hauptsächlich auf das cloudbasierte Office 365-Publikum abzielt. Mehrere Millionen Office 365-Kunden sind bereits auf die von Cerber Ransomware durchgeführte Phishing-Kampagne hereingefallen .

4. Crysis-Ransomware

| Name | Krise |

| Bedrohungstyp | Krypto-Ransomware |

| Symptome |

Nach dem Zugriff auf den PC beginnt CrySiS Ransomware mit der Dateiverschlüsselung und sehr bald werden alle Ihre Dokumente, Bilder, Datenbanken, Musikvideos und andere Dinge verschlüsselt. Zunächst werden Sie feststellen, dass alle Ihre verschlüsselten Dateien mit der Erweiterung .CrySis anzuhängen scheinen. Später werden verschiedene Erweiterungen verwendet. Danach wird auch eine Lösegeldforderung wie README.txt, Entschlüsselungsanweisungen.txt, Infohta usw. abgelegt, nur um die Opfer darüber zu informieren, was mit ihren Systemdateien passiert ist. Diese Lösegeldforderung enthält Einzelheiten über die Entschlüsselung von Dateien und die Lösegeldzahlung. |

| Verteilungsmethoden | Diese Malware-Art nutzt böswillige Phishing-E-Mails, schwach geschützte RDP-Verbindungen und bietet manchmal einen Download zum Installieren des Spiels oder legitimer Software an. |

| Schaden | Ransom.Crysis beginnt mit dem Löschen des Wiederherstellungspunkts, indem es den Befehl vssadmin delete shadows /all /quiet ausführt .

Wenn Ihr Sicherungsplan diese Wiederherstellungspunkte enthält, beginnt die Ausführung dieser Ransomware sehr bald damit, sie zu löschen. |

| Verschlüsselungsalgorithmus | Crysis Ransomware verwendet eine Kombination aus RSA, AES. Während in einigen Fällen DES-Chiffren zum Sperren der persönlichen Daten verwendet werden. |

| Lösegeldforderung | Hacker geben zunächst eine Lösegeldforderung in Form von README.txt ab; später wurden zwei weitere Lösegeldforderungen auf dem System abgelegt, wie FILES ENCRYPTED.txt und Info.hta |

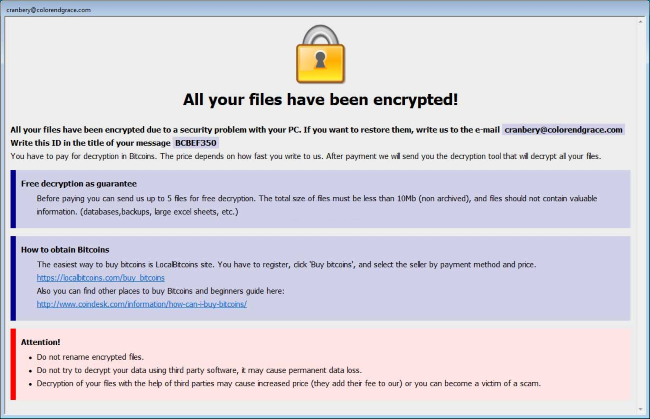

Screenshot von Crysis Ransomware:

Eine weitere sehr einzigartige Art von Ransomware-Variante ist Crysis. Diese Ransomware verschlüsselt nur Dateien, die auf einigen festen Festplattenspeichern, Wechseldatenträgern oder auf Netzlaufwerken vorhanden sind.

Diese Ransomware-Art nutzt bösartige E-Mail-Anhänge mit zwei Dateierweiterungen zur Verbreitung. Es ist einfach unmöglich, die verschlüsselte Datei von Crysis Ransomware zu entschlüsseln, da sie einen starken Verschlüsselungsalgorithmus verwendet.

5. Jigsaw -Ransomware

| Name | Puzzle |

| Bedrohungstyp | Krypto-Ransomware |

|

Symptome |

Sie werden sehen, dass nach dem Eingreifen der Jigsaw Ransomware alle Ihre persönlichen Dateien mit .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked verschlüsselt werden. von.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom wie Erweiterungen.

Sehr bald wird Ihr Desktop-Hintergrund in eine Lösegeldforderung geändert und dient Ihnen bei Problemen wie Systemverlangsamung und hohem CPU-Verbrauch. |

| Verteilungsmethoden | Im Allgemeinen verbreitet sich Jigsaw Ransomware über böswillige Spam-E-Mails. Dieser Virus verschlüsselt die Daten, indem er die AES-Chiffre verwendet und eine der oben genannten Erweiterungen anhängt. Darüber hinaus wird eine Lösegeldforderung zusammen mit dem Bild einer sehr beliebten Figur „Saw“ fallen gelassen. Die Lösegeldforderung enthält eine vollständige Erläuterung der aktuellen Situation und des Lösegeldbetrags. |

| Schaden |

Jigsaw Ransomware verschlüsselt etwa 226 verschiedene Dateitypen, die mit den Erweiterungen .FUN, .BTC und .KKK angehängt sind, mit dem AES-Verschlüsselungsalgorithmus. Sie werden sehen, dass auf der Lösegeldforderung ein 60-Minuten-Timer steht, der auf Null herunterzählt. Nach Erreichen von 0 löschen Hacker bestimmte Dateien. |

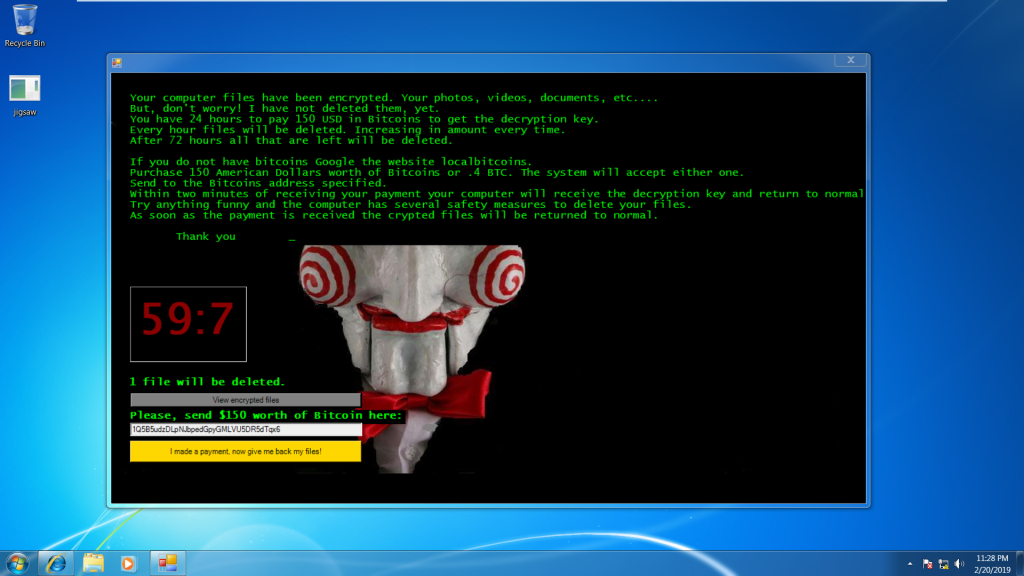

Screenshot von Jigsaw Ransomware:

In der Liste der zerstörerischsten Arten von Ransomware-Varianten steht „Jigsaw Ransomware“ an erster Stelle. Diese Ransomware verschlüsselt die Datendatei des Opfers und beginnt schnell mit dem Löschen, wenn das Lösegeld nicht bald gelöscht wird. Das Löschen von Dateien beginnt nach und nach innerhalb von 1 Stunde, wenn der Lösegeldbetrag nicht bezahlt wurde.

6. CryptoWall-Ransomware

| Name |

CryptoWall |

| Bedrohungstyp | Krypto-Ransomware |

| Symptome |

Zunächst erhalten Sie von den Cyberkriminellen eine Spam-E-Mail mit gefälschten Header-Informationen, die Sie glauben machen, dass sie von einem Versandunternehmen wie DHL oder FedEx stammen. Diese Spam-E-Mail enthält eine Nachricht über das Scheitern der Paketzustellung oder des Versands des von Ihnen bestellten Artikels. Es ist fast unmöglich zu vermeiden, dass diese E-Mails geöffnet werden. Sobald Sie darauf klicken, um es zu öffnen, ist Ihr System mit dem CryptoWall-Virus infiziert. |

| Verteilungsmethoden | CryptoWall wird über verschiedene Mittel wie Drive-by-Downloads, Browser, Exploit-Kits und Anhänge bösartiger E-Mails verbreitet. |

| Schaden |

CryptoWall Ransomware nutzt eine starke Public-Key-Kryptografie zum Verzerren von Dateien, indem bestimmte Erweiterungen angehängt werden. |

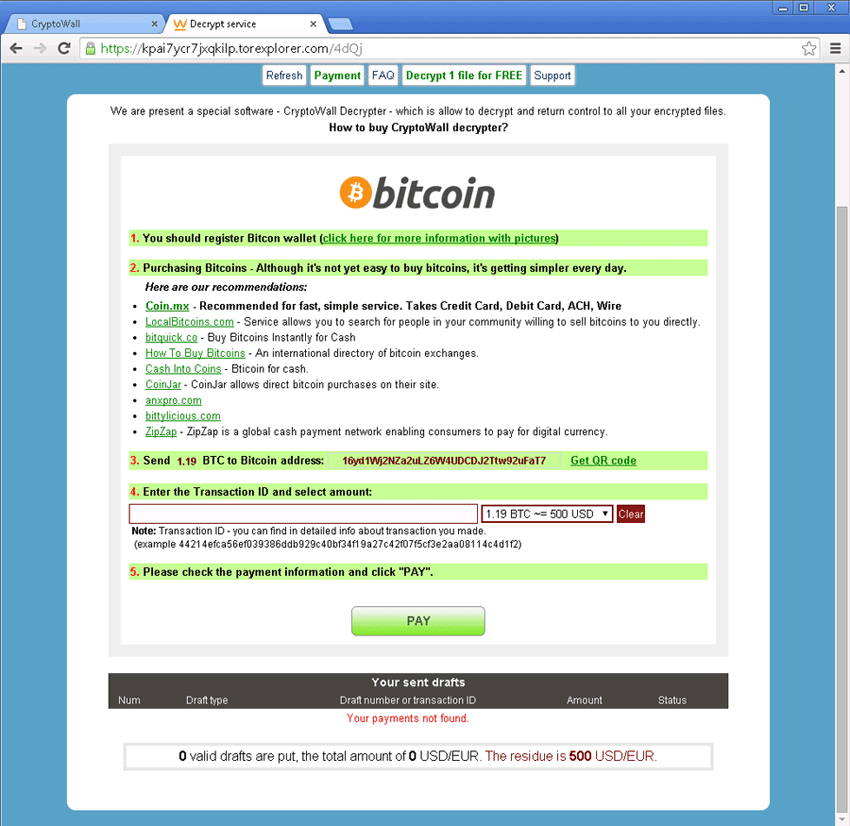

Screenshot der CryptoWall- Ransomware:

Zunächst tauchte im Jahr 2014 die CryptoWall Ransomware-Variante auf . Danach erschien es in verschiedenen Namen und Versionen wie CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense und CryptoWall 4.0.

Ein sehr eingängiges Merkmal dieser Ransomware ist, dass der Hacker einen einmalig nutzbaren Entschlüsselungsdienst nur für eine Datei anbietet. Dies geschieht nur, um ihrem Opfer vorzutäuschen, dass sie den Entschlüsselungsschlüssel tatsächlich behalten haben.

Diese Ransomware verwendet so viele Tricks, um sich selbst zu verbreiten, darunter einige häufige:

"Herzliche Glückwünsche!!! Sie sind Teil einer großen CryptoWall-Community geworden. Gemeinsam machen wir das Internet zu einem besseren und sichereren Ort.“

7. KeRanger- Ransomware

| Name |

KeRanger |

| Bedrohungstyp | Krypto-Ransomware |

| Symptome |

Wenn ein Benutzer die bösartige Version der Übertragungsanwendung installiert und ausführt, wird automatisch eine enthaltene Datei mit dem Namen General.rtf an den Speicherort ~/Library/kernel_service kopiert und ausgeführt. Nach dem Kopieren dieser Datei auf den Speicherort kernel_service beginnt ihre Ausführung und es werden zwei Dateien erstellt, die als ~/Library/.kernel_pid und ~/Library/.kernel_time bekannt sind . Die Datei kernel_pid hat die Prozess-ID für die Ausführung des Prozesses kernel_service. Andererseits enthält der Dateiname .kernel_time den Zeitstempel über die erstmalige Ausführung der Ransomware-Ausführung. |

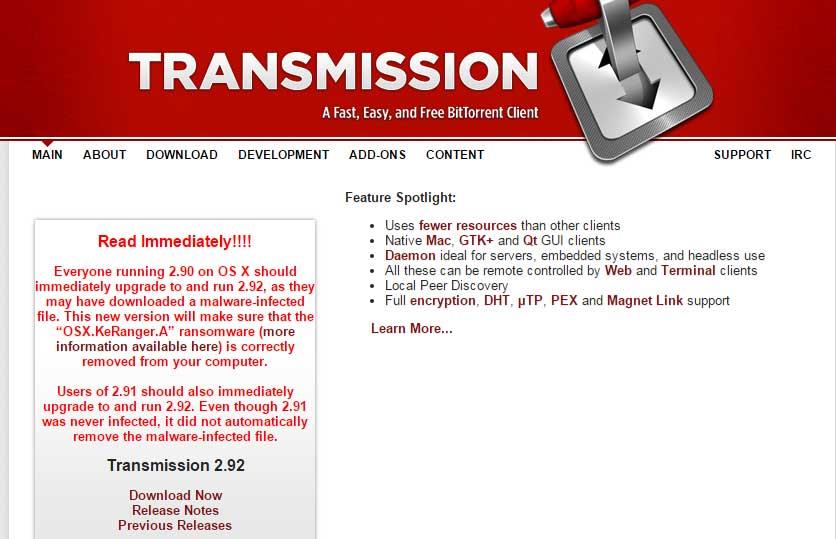

| Verteilungsmethoden | Diese Ransomware ist in einer trojanisierten Version eines sehr beliebten BitTorrent-Installationsprogramms Transmission enthalten. Um die Opfer zum Narren zu halten, da es scheint, als wäre es vom echten Apple-Entwicklerzertifikat ordnungsgemäß signiert. |

| Schaden | KeRanger Ransomware ist so konzipiert, dass es nach Ablauf von 3 Tagen nach der ursprünglichen Infektion mit der Verschlüsselung der auf dem infizierten PC vorhandenen Dateien beginnt. |

Screenshot von KeRanger Ransomware:

Die KeRanger Ransomware-Variante wurde im Jahr 2016 eingeführt . Es wurde festgestellt, dass es sich um die erste Art von Ransomware handelt, die einen Mac OS X-PC erfolgreich infiziert hat . Diese Ransomware wird in das Installationsprogramm des Open-Source-Bit-Torrent-Clients eingeschleust. Der Benutzer, der ein solches infiziertes Installationsprogramm herunterlädt, tappt leicht in die Falle der KeRanger Ransomware .

Nach der Infektion Ihres Geräts wartet diese Ransomware nur 3 Tage, danach verschlüsselt sie etwa 300 Dateitypen. In den nächsten Schritten beginnt es, Ihnen eine Textdatei zu senden, in der eine Nachfrage nach Bitcoin zusammen mit der Zahlungsmethode erwähnt wird.

Fazit:

Obwohl Ransomware als die gefährlichste Bedrohung für das Gerät und Ihre Daten gilt. Aber durch die Gewohnheit, sichere Computer zu verwenden und aktualisierte Sicherheitssoftware zu verwenden, ist es zu einfach geworden, sich vor jeder Art von Ransomware zu schützen. Sie machen nur Ihren Teil der Aufgabe, dh beim Surfen immer aufmerksam zu sein und vertrauenswürdige Sicherheitssoftware zu installieren.

Wenn Ihr System bereits von Malware-Arten entführt wurde, versuchen Sie leider das Malware Removal Tool , um Viren einfach von Ihrem PC zu entfernen.

Erfahren Sie, wie Sie auf einem Foto auf Ihrem iPhone zeichnen können. Unsere Schritt-für-Schritt-Anleitung zeigt Ihnen die besten Methoden.

TweetDeck ist eine App, mit der Sie Ihren Twitter-Feed und Ihre Interaktionen verwalten können. Hier zeigen wir Ihnen die Grundlagen für den Einstieg in TweetDeck.

Möchten Sie das Problem mit der fehlgeschlagenen Discord-Installation unter Windows 10 beheben? Wenden Sie dann die angegebenen Lösungen an, um das Problem „Discord kann nicht installiert werden“ zu beheben …

Entdecken Sie die besten Tricks, um zu beheben, dass XCOM2-Mods nicht funktionieren. Lesen Sie mehr über andere verwandte Probleme von XCOM2-Wotc-Mods.

Um den Chrome-Fehler „chrome-error://chromewebdata/“ zu beheben, nutzen Sie erprobte Korrekturen wie das Löschen des Browsercaches, das Deaktivieren von Erweiterungen und mehr.

Einer der Vorteile von Spotify ist die Möglichkeit, benutzerdefinierte Wiedergabelisten zu erstellen und das Bild der Wiedergabeliste anzupassen. Hier ist, wie Sie das tun können.

Wenn RCS bei Samsung Messages nicht funktioniert, stellen Sie sicher, dass Sie lokale Daten von Carrier-Diensten löschen, deinstallieren Sie die Updates oder versuchen Sie es mit Google Messages.

Beheben Sie den OpenGL-Fehler 1282 (Ungültiger Vorgang) in Minecraft mit detaillierten Korrekturen, die im Artikel beschrieben sind.

Wenn Sie sehen, dass der Google Assistant auf diesem Gerät nicht verfügbar ist, empfehlen wir Ihnen, die Anforderungen zu überprüfen oder die Einstellungen zu optimieren.

Wenn Sie DuckDuckGo loswerden möchten, ändern Sie die Standardsuchmaschine, deinstallieren Sie die App oder entfernen Sie die Browsererweiterung.

![BEHOBEN: Discord-Installation in Windows 10 fehlgeschlagen [7 einfache Lösungen] BEHOBEN: Discord-Installation in Windows 10 fehlgeschlagen [7 einfache Lösungen]](https://luckytemplates.com/resources1/images2/image-2159-0408150949081.png)

![Fix XCOM2-Mods funktionieren nicht [10 BEWÄHRTE & GETESTETE LÖSUNGEN] Fix XCOM2-Mods funktionieren nicht [10 BEWÄHRTE & GETESTETE LÖSUNGEN]](https://luckytemplates.com/resources1/images2/image-4393-0408151101648.png)