In de wereld van IT is Ransomware een veelbesproken onderwerp. Aangezien Ransomware voortdurend evolueert, is het moeilijk geworden om verschillende soorten Ransomware bij te houden. Maar het is te zien dat elke variëteit van Ransomware een unieke manier van verspreiden vertoont.

Krijg volledige kennis van de verschillende soorten Ransomware- varianten. Zodat je het makkelijk kunt herkennen en er slim mee om kunt gaan.

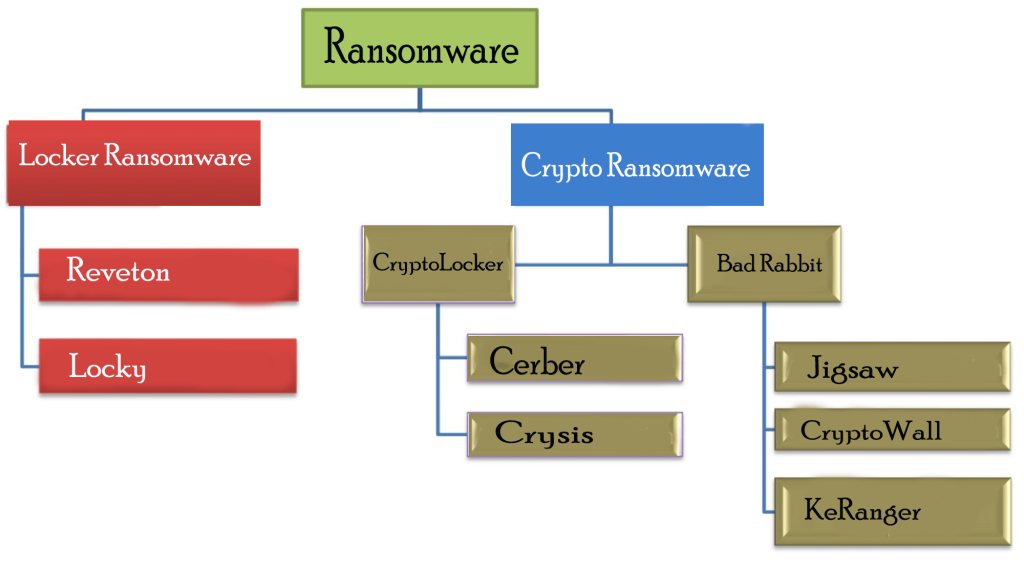

Soorten ransomware

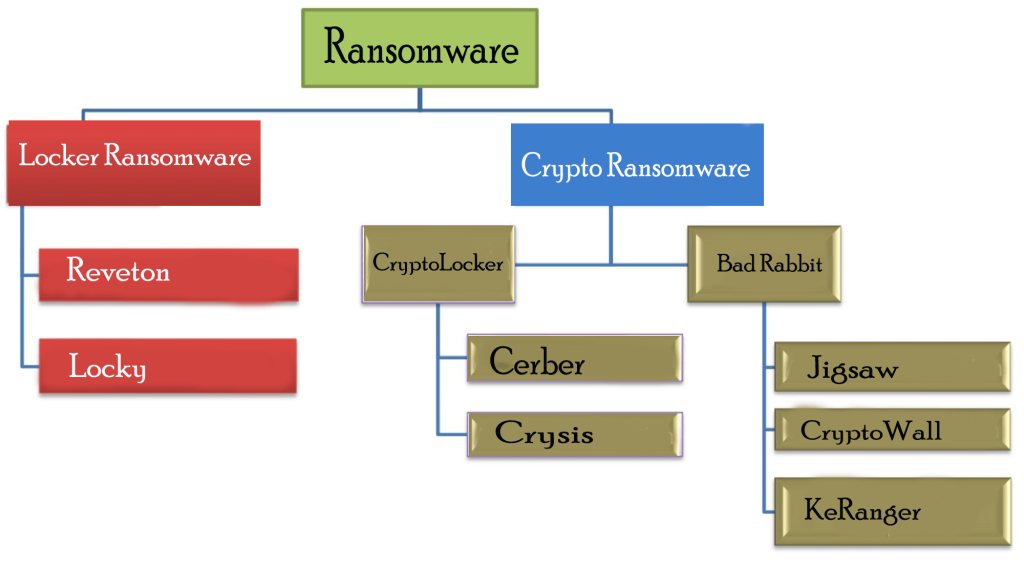

Ransomware is voornamelijk onderverdeeld in twee categorieën:

1: Locker Ransomware : Locker Ransomware vergrendelt de apparaten van slachtoffers om te voorkomen dat ze deze gebruiken. Na de vergrendeling vragen cybercriminelen om losgeld om het apparaat te ontsleutelen.

2: Crypto Ransomware: Crypto Ransomware voorkomt dat gebruikers toegang krijgen tot hun bestanden of gegevens door deze te versleutelen. Daarna eisen cybercriminelen het geld om hun bestanden terug te halen.

Nu je hebt begrepen wat de belangrijkste categorieën van Ransomware zijn, bestaat. Het is tijd om uw kennis van de verschillende soorten Ransomware die onder elk van deze Ransomware-categorieën vallen, te onderzoeken.

Laten we eens kijken hoe verschillend en gevaarlijk elk type Ransomware kan zijn.

Hiërarchische weergave van typen en varianten van ransomware

Laten we de volledige details van elk Ransomware-type bekijken...!

Locker Ransomware

1. Reveton-ransomware:

| Naam |

Reveton |

| Bedreigingstype |

Locker Ransomware |

| Symptomen |

Dit type Ransomware vergrendelt het apparaat van de gebruiker door te voorkomen dat ze zich kunnen aanmelden. Daarna wordt een nep-officieel verschijnend bericht weergegeven dat wordt geclaimd door de nationale politie of de FBI . |

| Distributiemethoden: |

Via Torrent-websites, kwaadaardige advertenties. |

| Schade |

De hele pc is versleuteld en zonder losgeld te betalen kun je hem niet openen. Bovendien kunnen malware-infectie en wachtwoord-stelende Trojaanse paarden samen met de Ransomware-infectie worden geïnstalleerd. |

Screenshot van Reveton Ransomware:

Reveton Ransomware is eind 2012 ontstaan. Dit type Ransomware vergrendelt het apparaat van de gebruiker door te voorkomen dat ze zich kunnen aanmelden. Daarna wordt een nep-officieel verschijnend bericht weergegeven dat wordt geclaimd door de nationale politie of de FBI .

Dit valse ambtsbericht bevat een verklaring betreffende de betrokkenheid van de gebruiker bij illegale activiteiten zoals softwarepiraterij of kinderpornografie. Na het tegenkomen van dit type Ransomware heeft het slachtoffer geen controle meer over zijn apparaat.

2. Locky-ransomware:

| Naam |

Locky |

| Bedreigingstype |

Locker Ransomware |

| Symptomen |

Pc's die geïnfecteerd zijn met Locky Ransomware zullen een losgeldbrief tonen in de vorm van een tekstbestand of als een bureaubladachtergrond.

Locky Ransomware Versleutelde bestanden bevatten de volgende extensie: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Distributiemethoden: |

Deze Ransomware-soort verspreidt zich via exploitkits (EK's) en malspam . In het verleden hebben Neutrino, RIG en Nuclear EK's deze Locky Ransomware verspreid |

| Schade |

Systemen die worden aangevallen door Locky Ransomware worden onbruikbaar omdat alle bestanden die voornamelijk nodig zijn voor een normale werking, versleuteld zijn. |

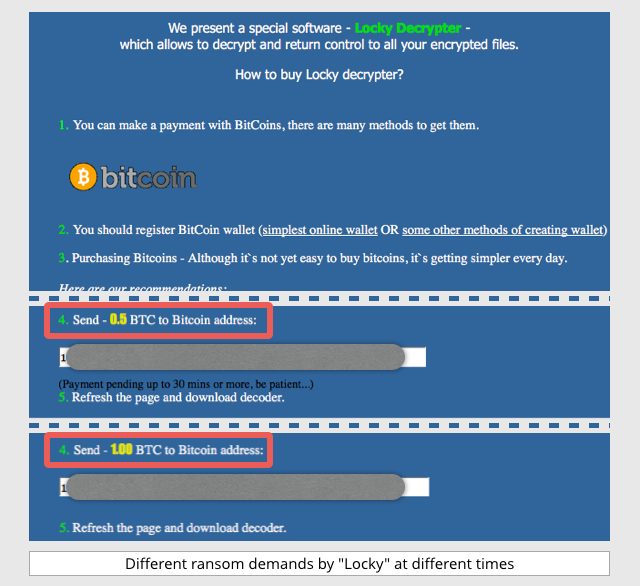

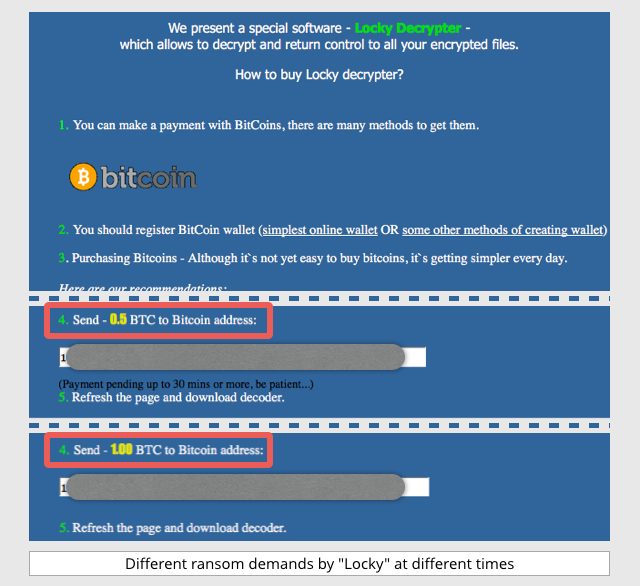

Screenshot van Locky Ransomware:

Locky is een ander zeer smerig type Ransomware dat voor het eerst werd uitgerold in de aanval van 2016 door een goed georganiseerde hackersgroep. Deze variant van Ransomware is voornamelijk ontworpen om het apparaat van het slachtoffer te vergrendelen en te voorkomen dat het toegang krijgt totdat het losgeld volledig is betaald.

Dit Ransomware-type heeft de mogelijkheid om ongeveer 160 verschillende bestandstypen te versleutelen die meestal worden gebruikt door testers, ingenieurs, ontwerpers en ontwikkelaars, enz.

Het valt het apparaat van het slachtoffer aan door hen te misleiden om deze enge Ransomware te installeren via valse e-mails en kwaadaardige bijlagen. Welnu, deze techniek van malware-overdracht wordt in de volksmond "phishing" genoemd.

Deze malware maakt gebruik van een soort e-mailbericht dat wordt gecamoufleerd als een factuur. Wanneer gebruikers dergelijke e-mailbijlagen automatisch openen, verdwijnt de factuur. Daarna wordt gebruikers gevraagd om de macro's in te schakelen voor het uitlezen van het document. Zodra de gebruiker macro's inschakelt, begint Locky Ransomware met het coderen van meerdere bestandstypen door gebruik te maken van de AES-codering.

Afgezien van de hierboven genoemde lijst met ransomware, zijn Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , enz. enkele van de andere ransomware-varianten die bekend staan om hun kwaadaardige activiteiten.

Crypto-ransomware

1.CryptoLocker-ransomware

|

Naam

|

CryptoLocker |

| Bedreigingstype |

Crypto-ransomware |

| Symptomen |

U bent helemaal niet in staat om een van uw systeem opgeslagen bestanden te openen. De extensie van functionele bestanden lijkt voor u gewijzigd, bijvoorbeeld: my.docx.locked.

Op uw bureaublad verschijnt een bericht over het betalen van losgeld. Cybercriminelen vragen om betaling van losgeld in "Bitcoins" om uw versleutelde bestanden te ontgrendelen.

|

| Distributiemethoden: |

CryptoLocker verspreidt zich meestal via valse e-mails die beweren afkomstig te zijn van legitieme bedrijven door UPS-trackingberichten en valse FedEx. |

| Schade |

De Ransomware heeft de mogelijkheid om bestanden te zoeken en te coderen die zijn opgeslagen op de externe harde schijven, gedeelde netwerkschijven, netwerkbestandsshares, USB-schijven of gegevens die aanwezig zijn op de cloudopslagschijven.

|

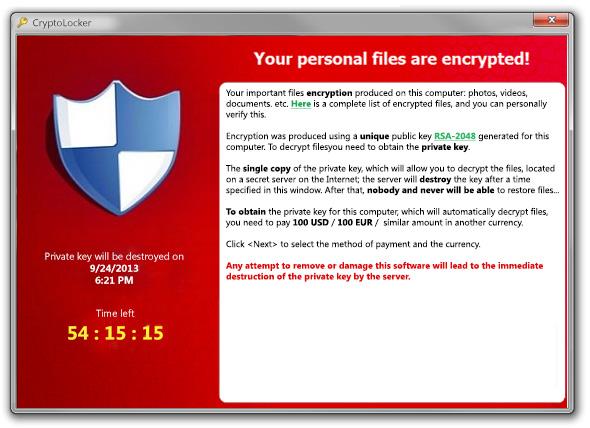

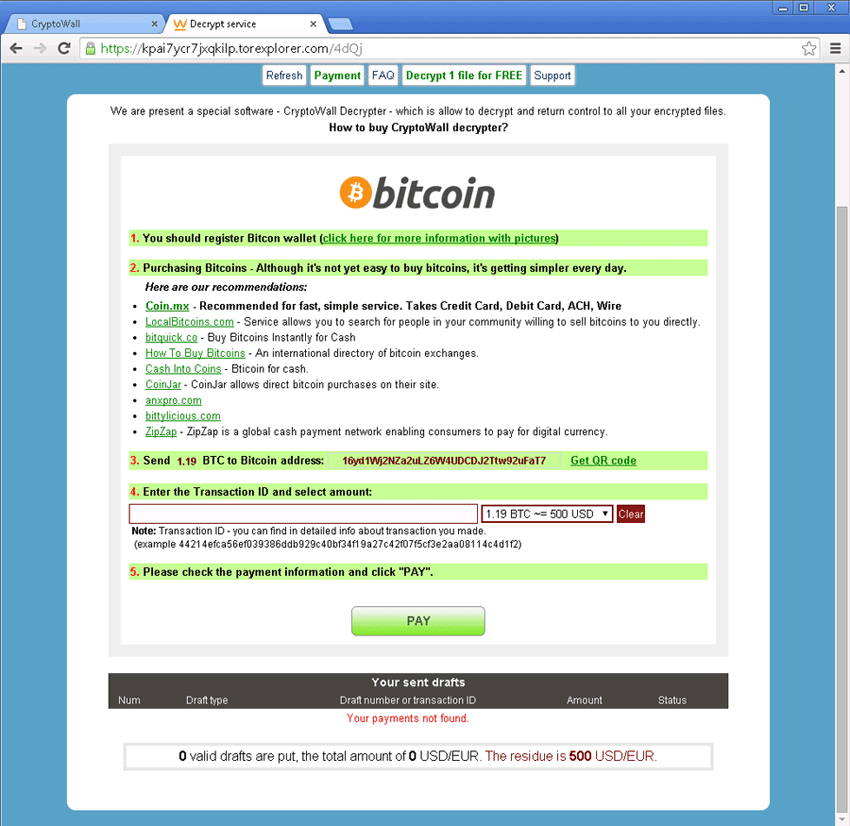

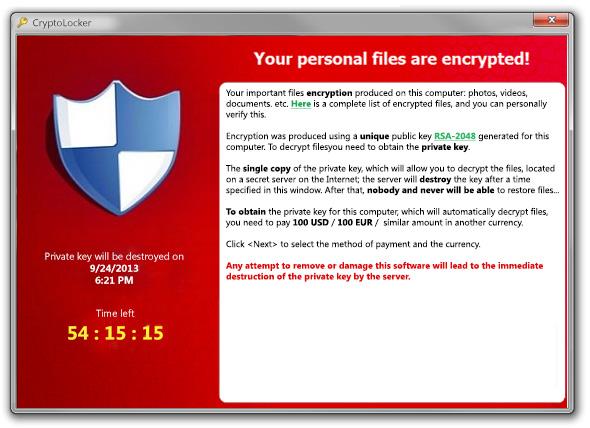

Screenshot van CryptoLocker Ransomware:

CyptoLocker Ransomware is uitgebracht in het jaar 2013 toen de hackers de CryptoLocker-botnetbenadering (de oudste vorm van cyberaanval) in de Ransomware hadden gebruikt.

Het is een van de meest destructieve soorten ransomware omdat het krachtige coderingsalgoritmen gebruikt. Het is dus bijna onmogelijk om het met Crypto Ransomware geïnfecteerde apparaat en de documenten terug te krijgen zonder het losgeld te betalen.

Deze Ransomware volgt een onbekend pad voor het versleutelen van gebruikersgegevens. Voor elk bestand maakt CyptoLocker Ransomware willekeurig een symmetrische sleutel . Daarna wordt deze symmetrische sleutel versleuteld met een publieke asymmetrische sleutel. Ten slotte wordt het aan het bestand toegevoegd.

Nadat de bestanden met succes zijn versleuteld, stuurt Ransomware een bericht met de vraag om losgeld naar de gebruiker. Het slachtoffer moet dus het geld betalen als ze de asymmetrische privésleutel willen hebben voor het ontsleutelen van de symmetrische sleutels die op elk versleuteld bestand zijn toegepast .

Als de betaling voor de deadline is gedaan, verwijdert de hacker de symmetrische sleutel. Waarna het gegevensherstel bijna onmogelijk is.

2. Bad Rabbit-ransomware

|

Naam

|

Slecht konijn |

| Bedreigingstype |

Crypto-ransomware |

| Symptomen |

Dit is bootkit-gebaseerde ransomware zoals Petya en NotPetya. Meestal wordt gezien dat een bestand met de naam " install_flash_player.exe " op de host wordt ingevoegd via de website die gebruikers moeten uitvoeren om dit handmatig uit te voeren.

Zodra u dit uitvoert, begint het de bestanden op het doelapparaat te versleutelen. Zeer binnenkort installeert het zijn eigen bootloader in de MBR en stelt ook een schema op voor het opnieuw opstarten van het systeem.

Na het opnieuw opstarten van het systeem, zal het de losgeldnota op het scherm van de gebruikers tonen.

|

| Distributiemethoden: |

Deze Ransomware-soort verspreidde zich via Adobe Flash-updates, door een valse waarschuwing te geven met betrekking tot Flash Player-update. Het is een truc om gebruikers in de val te lokken door op de verdachte link voor de update te klikken. |

| Schade |

Bad Rabbit is goed in staat om zich via SMB te verspreiden. Deze Ransomware zoekt naar open gedeelde mappen en voert de Mimikatz-software uit om de Windows-referenties te verkrijgen .

Daarna maakt het virus gebruik van de lijst met hard-coded logins en wachtwoorden om via SMB andere pc's via het netwerk te beschadigen.

|

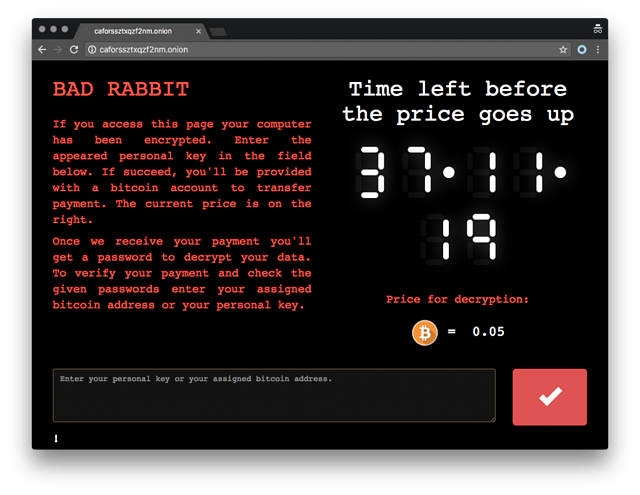

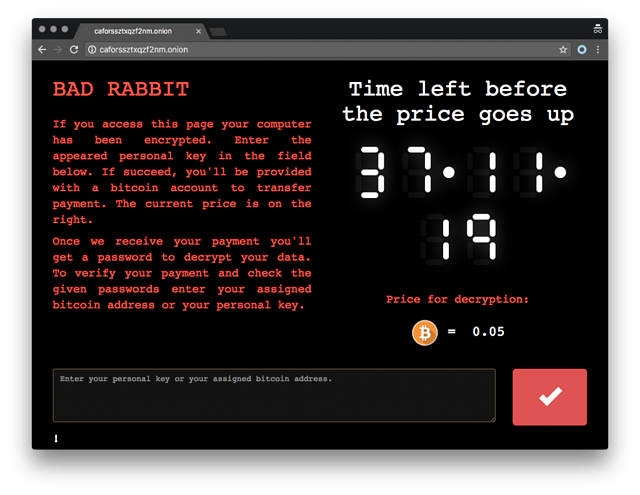

Screenshot van Bad Rabbit Ransomware:

Bad Rabbit is zo'n type ransomware dat organisaties in Oost-Europa en Rusland ernstig heeft besmet. Deze Ransomware-soort maakt gebruik van nep-Adobe Flash-update via de gecompromitteerde websites voor de distributie.

3. Cerber-ransomware

| Naam |

Cerber

|

| Bedreigingstype |

Crypto-ransomware

|

| Symptomen |

Na tussenkomst van deze Ransomware via de e-mail samen met een JavaScript-bijlage, begint het te worden uitgevoerd. Het script wordt verbonden met internet en begint de payload te downloaden die feitelijk verantwoordelijk is voor het coderingsproces.

Gedownloade Payload valt de systeembestanden aan en transformeert de bureaubladachtergrond in een losgeldbriefje. U krijgt dit losgeldbriefje in bijna elke map die is geïnfecteerd met deze Ransomware-soort.

|

| Distributiemethoden: |

Hacker biedt op twee manieren Cerber Ransomware aan het slachtoffer aan:

1. Via de kwaadaardige e-mail met een dubbel gezipt bestand met een Windows-scriptbestand.

2. Onderaan de phishingmail staat een afmeldlink.

Deze nieuwe techniek van beschadigen wordt gedaan door de Rig en Magnitude exploit kits. Beide exploitkits gebruiken 0-day-kwetsbaarheden.

|

| Schade |

Het getroffen systeem wordt onbruikbaar omdat alle bestanden die voornamelijk voor reguliere operaties worden gebruikt, versleuteld zijn.

Hackers geven de gegijzelde gegevens niet terug aan het slachtoffer, zelfs niet nadat het losgeld is betaald. Cybercriminelen verkopen het op de zwarte markt of maken een duplicaat van het gebruikersprofiel om frauduleuze activiteiten uit te voeren.

|

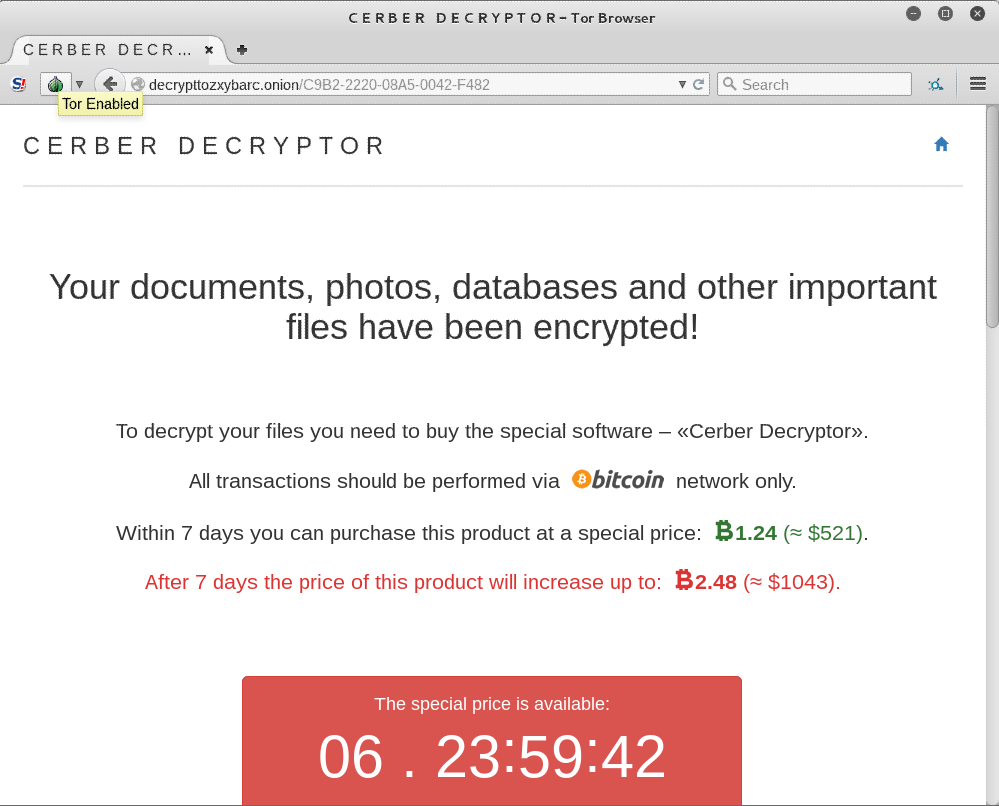

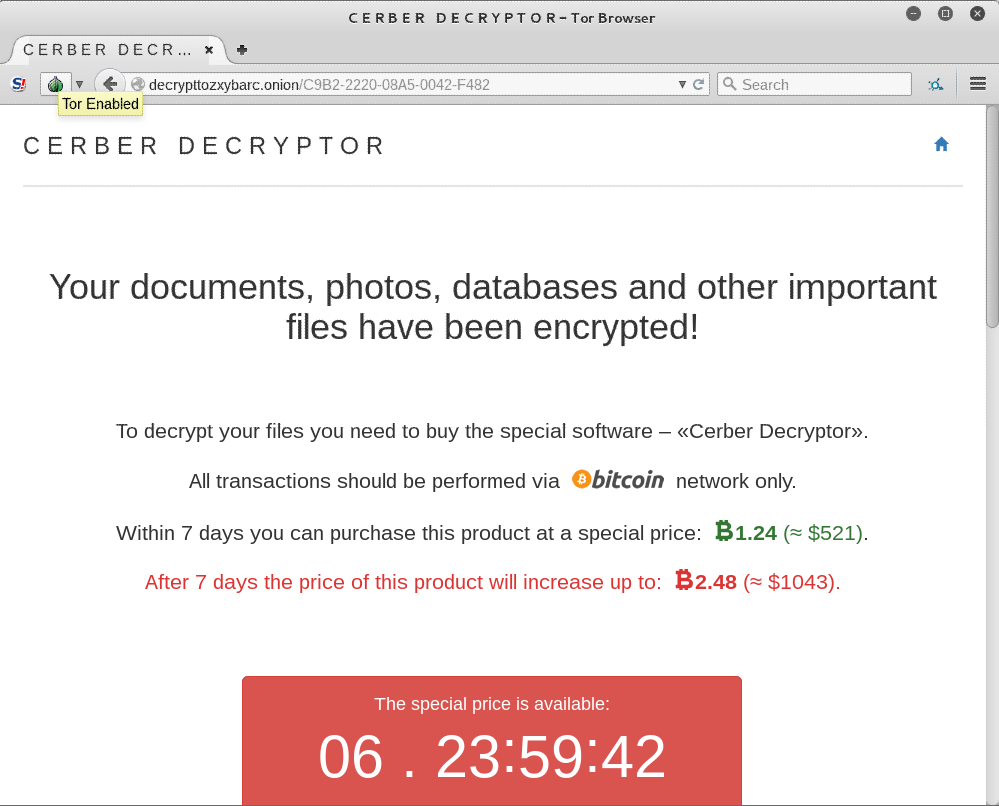

Screenshot van Cerber Ransomware:

Een ander Ransomware-type is Cerber , dat zich voornamelijk richt op het cloudgebaseerde Office 365-publiek. Enkele miljoenen Office 365-klanten zijn al betrokken bij de phishing-campagne die wordt uitgevoerd door de Cerber Ransomware .

4. Crysis-ransomware

| Naam |

Crysis |

| Bedreigingstype |

Crypto-ransomware |

| Symptomen |

Nadat je op de pc bent gekomen, start CrySiS Ransomware de bestandscodering en al snel worden al je documenten, afbeeldingen, databases, muziekvideo's en andere dingen gecodeerd.

In eerste instantie zult u merken dat al uw versleutelde bestanden lijken te zijn toegevoegd met een .CrySis-extensie. Later worden er verschillende extensies gebruikt. Daarna wordt ook een losgeldbrief zoals README.txt, Decryption Instructions.txt, Infohta, enz. verwijderd om de slachtoffers te informeren over wat er met hun systeembestanden is gebeurd. Deze losgeldbrief bevat de details over het decoderen van bestanden en het losgeld.

|

| Distributiemethoden: |

Deze Malware-soort maakt gebruik van kwaadaardige phishing-e-mails, zwak beveiligde RDP-verbindingen en biedt soms een download voor het installeren van de game of legitieme software. |

| Schade |

Ransom.Crysis begint met het verwijderen van het herstelpunt door de opdracht vssadmin delete shadows /all /quiet uit te voeren.

Als uw back-upplan deze herstelpunten bevat, begint de uitvoering van deze Ransomware zeer snel met het verwijderen ervan.

|

| Encryptie algoritme |

Crysis ransomware gebruikt een combinatie van RSA, AES. Terwijl, zoals in sommige gevallen, DES-cijfers worden gebruikt voor het vergrendelen van de persoonlijke gegevens. |

| Losgeld brief |

Hackers geven aanvankelijk een losgeldbrief in de vorm van README.txt; later vielen er nog twee losgeldnota's op het systeem, zoals FILES ENCRYPTED.txt en Info.hta |

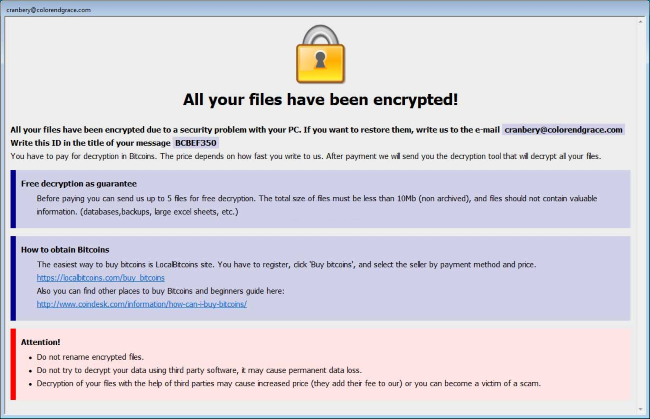

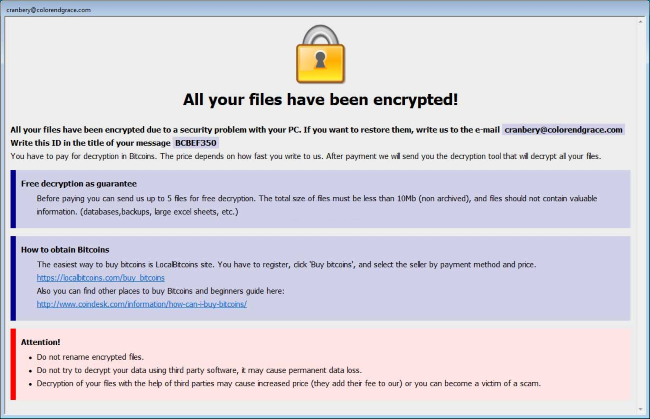

Screenshot van Crysis Ransomware:

Een ander zeer uniek type Ransomware-variant is Crysis. Deze Ransomware versleutelt alleen bestanden die aanwezig zijn op bepaalde vaste schijfruimte, verwisselbare schijven of in de netwerkschijven.

Deze Ransomware-soort maakt gebruik van kwaadaardige e-mailbijlagen met dubbele bestandsextensies voor distributie. Het is gewoon onmogelijk om het versleutelde bestand door Crysis Ransomware te ontsleutelen omdat het een sterk versleutelingsalgoritme gebruikt.

5. Jigsaw -ransomware

| Naam |

legpuzzel |

| Bedreigingstype |

Crypto-ransomware |

|

Symptomen

|

U zult zien dat na tussenkomst van de Jigsaw Ransomware al uw persoonlijke bestanden worden versleuteld met .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. door.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom- achtige extensies.

Zeer binnenkort wordt uw bureaubladachtergrond veranderd in een losgeldbrief en u kunt van dienst zijn met problemen zoals systeemvertragingen, hoog CPU-verbruik.

|

| Distributiemethoden: |

Over het algemeen verspreidt jigsaw Ransomware zich via kwaadaardige spam-e-mails. Dit virus versleutelt de gegevens door gebruik te maken van de AES-codering en voegt een van de bovengenoemde extensies toe. Bovendien zal dit een losgeldbriefje laten vallen samen met de afbeelding van een zeer populair personage "Saw". De losgeldbrief bevat een volledige uitleg van de huidige situatie en het losgeldbedrag. |

| Schade |

Jigsaw Ransomware versleutelt ongeveer 226 verschillende bestandstypen die zijn gekoppeld met de extensies .FUN, .BTC en .KKK met behulp van het AES-coderingsalgoritme.

U zult zien dat er op het losgeldbriefje een timer van 60 minuten staat die aftelt tot nul. Na het bereiken van 0 zullen hackers bepaalde bestanden verwijderen.

|

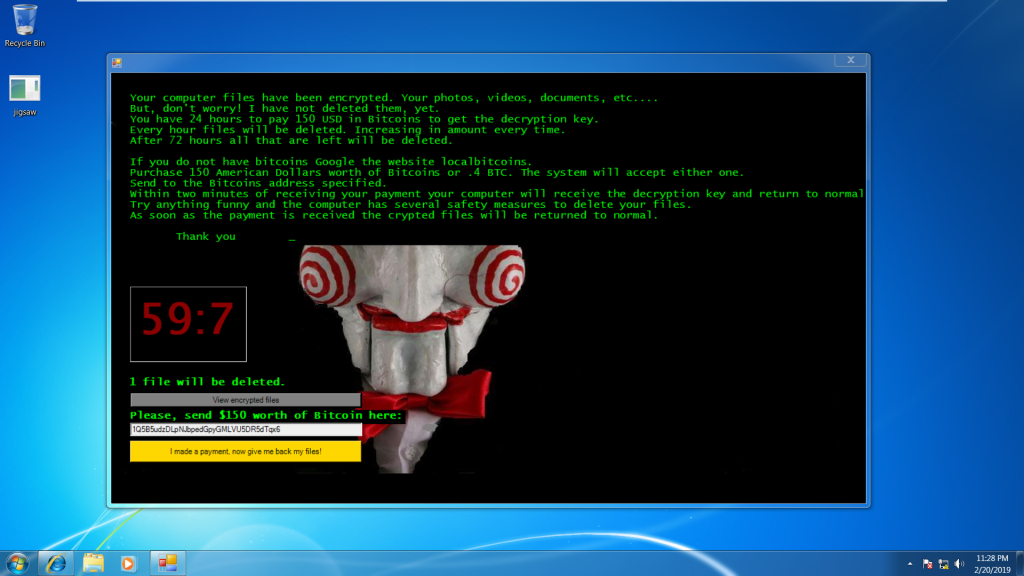

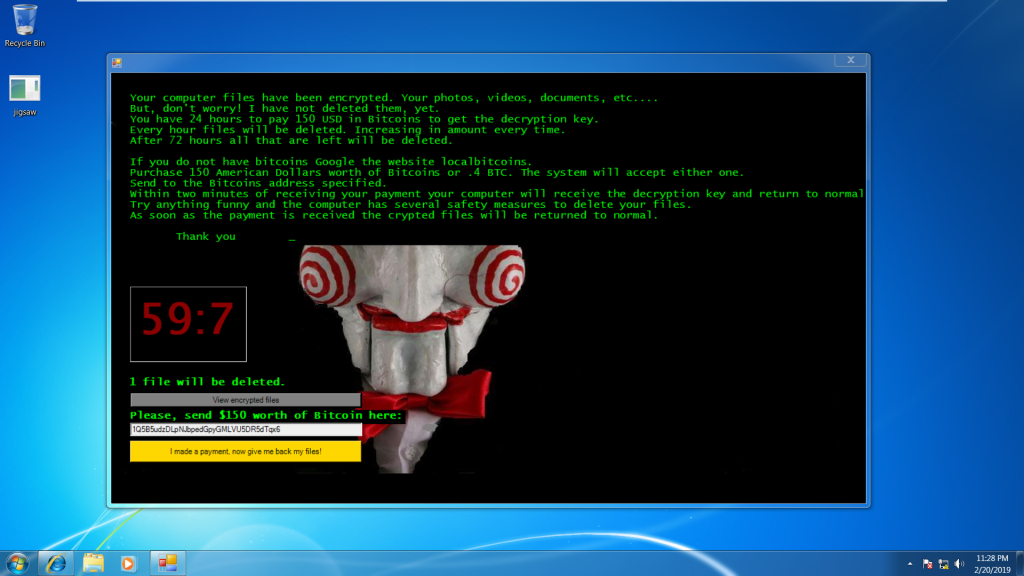

Screenshot van Jigsaw Ransomware:

In de lijst met de meest destructieve soorten Ransomware-varianten is "Jigsaw Ransomware" de eerste. Deze Ransomware versleutelt het gegevensbestand van het slachtoffer en begint het snel te verwijderen als het losgeld niet snel wordt vrijgemaakt. Het verwijderen van bestanden begint geleidelijk één voor één in de tijd van 1 uur als het losgeldbedrag niet werd betaald.

6. CryptoWall-ransomware

| Naam |

CryptoWall

|

| Bedreigingstype |

Crypto-ransomware |

| Symptomen |

In eerste instantie ontvangt u een spam-e-mail van de cybercriminelen met de vervalste header-informatie, waardoor u denkt dat deze afkomstig is van een transportbedrijf zoals DHL of FedEx.

Deze spam-e-mail bevat een bericht over het mislukken van de pakketbezorging of verzending van het door u bestelde artikel. Het is bijna onmogelijk om te voorkomen dat deze e-mails worden geopend. Zodra u erop klikt om het te openen, is uw systeem geïnfecteerd met het CryptoWall-virus.

|

| Distributiemethoden: |

CryptoWall wordt op verschillende manieren verspreid, zoals drive-by downloads-browser, exploitkits en bijlage van kwaadaardige e-mail. |

| Schade |

CryptoWall Ransomware maakt gebruik van sterke cryptografie met openbare sleutels voor het vervormen van bestanden door er specifieke extensies aan toe te voegen.

|

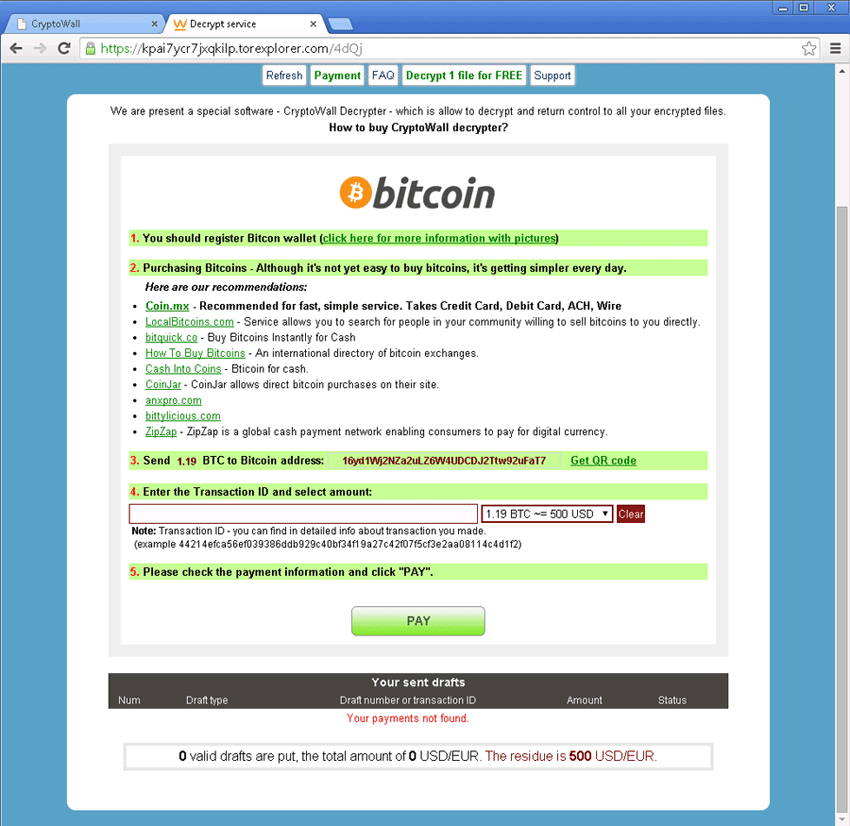

Screenshot van CryptoWall Ransomware:

Ten eerste verscheen de CryptoWall Ransomware-variant in het jaar 2014 . Daarna verscheen het in verschillende namen en versies zoals CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense en CryptoWall 4.0.

Een zeer pakkende eigenschap van deze Ransomware is dat de hacker een eenmalige bruikbare decoderingsservice biedt voor slechts één bestand. Dit is alleen maar om hun slachtoffer te doen geloven dat ze de decoderingssleutel daadwerkelijk hebben bewaard.

Deze Ransomware gebruikt zoveel trucs om zichzelf te distribueren, een veelvoorkomende is:

- Schadelijke bijlagen in e-mails die de goedkeuring van de financiële instellingen claimen.

- De tussenkomst van exploitkits die kwetsbaarheden in de software van het slachtoffer misbruiken

- Via kwaadaardige webpagina's en het weergeven van losgeld van kwaadaardige advertenties.

- sommige soorten CryptoWall Ransomware geven u ook een valse notitieverklaring, zoals:

"Gefeliciteerd!!! Je bent onderdeel geworden van een grote gemeenschap CryptoWall. Samen maken we internet een betere en veiligere plek.”

7. KeRanger- ransomware

| Naam |

KeRanger

|

| Bedreigingstype |

Crypto-ransomware |

| Symptomen |

Wanneer een gebruiker de kwaadaardige versie van de transmissietoepassing installeert en uitvoert, wordt automatisch een bijgevoegd bestand met de naam General.rtf gekopieerd naar de locatie ~/Library/kernel_service en wordt uitgevoerd. Na het kopiëren van dit bestand op de locatie kernel_service begint de uitvoering en het zal twee bestanden maken die bekend staan als ~/Library/.kernel_pid en ~/Library/.kernel_time .

Het bestand kernel_pid heeft de proces-ID voor de uitvoering van het kernel_service-proces. Aan de andere kant bevat de bestandsnaam .kernel_time de tijdstempel over de eerste uitvoering van de Ransomware-uitvoering.

|

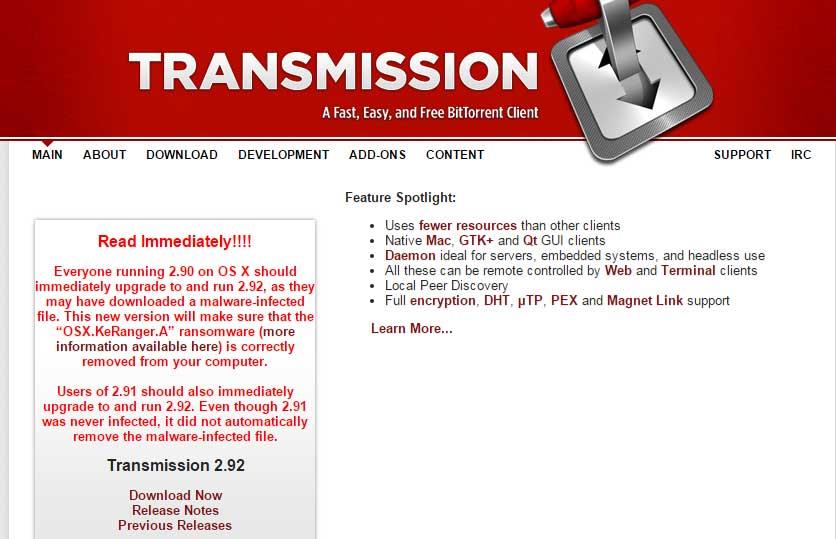

| Distributiemethoden: |

Deze Ransomware wordt geleverd in een Trojaanse versie van een zeer populaire BitTorrent-installatieprogramma Transmission. Om slachtoffers dwaas te maken omdat het correct is ondertekend door het echte Apple-ontwikkelaarscertificaat. |

| Schade |

KeRanger Ransomware is zo ontworpen dat het begint met het coderen van de bestanden die aanwezig zijn op de geïnfecteerde pc na het verstrijken van 3 dagen na de oorspronkelijke infectie. |

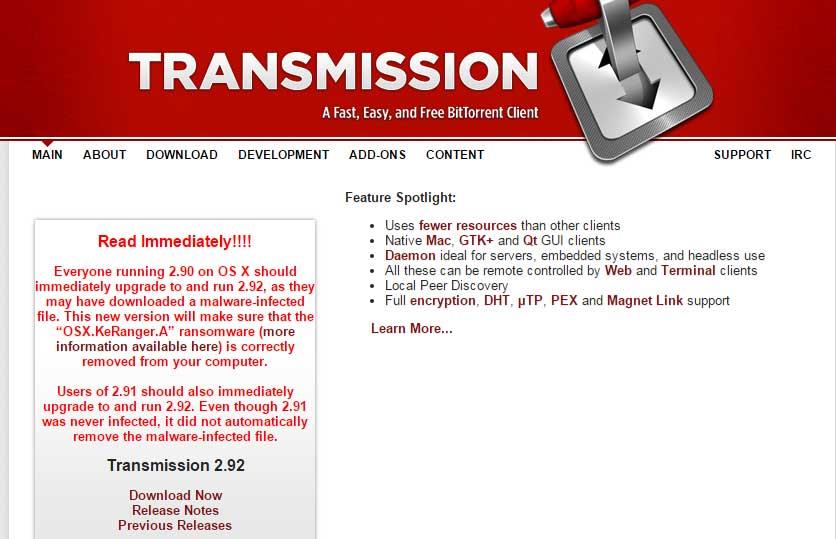

Screenshot van KeRanger Ransomware:

KeRanger Ransomware-variant werd in het jaar 2016 uitgerold . Het is gebleken dat dit het eerste type Ransomware is dat met succes een Mac OS X-pc heeft geïnfecteerd . Deze Ransomware wordt geïnjecteerd in het installatieprogramma van de open-source bit-torrent-client. De gebruiker die zo'n geïnfecteerd installatieprogramma downloadt, loopt gemakkelijk in de val van KeRanger Ransomware .

Na het infecteren van uw apparaat, wacht deze Ransomware slechts 3 dagen, daarna versleutelt het ongeveer 300 bestandstypen. In de volgende stappen begint het u een tekstbestand te sturen waarin vraag naar Bitcoin is, samen met de betalingsmethode die wordt genoemd.

Conclusie:

Hoewel Ransomware wordt beschouwd als de meest gevaarlijke bedreiging voor het apparaat en uw gegevens. Maar door een gewoonte van veilig computergebruik te volgen en bijgewerkte beveiligingssoftware te gebruiken, is het te gemakkelijk geworden om beschermd te blijven tegen elke vorm van ransomware. U maakt gewoon uw deel van de taak, namelijk altijd oplettend zijn tijdens het surfen en vertrouwde beveiligingssoftware installeren.

Helaas, als uw systeem al is gekaapt met malwaresoorten, probeer dan Malware Removal Tool om het virus eenvoudig van uw pc te verwijderen.