Vulnerabilitatea de execuție a codului de la distanță în Microsoft Office (CVE-2017-0199) rezidă în Windows Object Linking and Embedding (OLE), așa că un patch a fost lansat în aprilie anul acesta. Dar pericolele pot apărea și în alte moduri.

Cercetătorii de securitate cibernetică de la Trend Micro au descoperit o nouă campanie de malware care folosește aceeași vulnerabilitate, dar aceasta este prima dată când este ascunsă în spatele unui fișier PowerPoint (PPSX).

Potrivit acestor cercetători, atacul ar începe cu un atașament fals de e-mail de la un furnizor de cablu și ar viza în principal companiile din industria de fabricare a electronicelor. Cercetătorii cred că acest tip de atac folosește o adresă de expeditor deghizată în e-mail real din partea departamentului de vânzări.

Cum să ataci prin fișiere PowerPoint

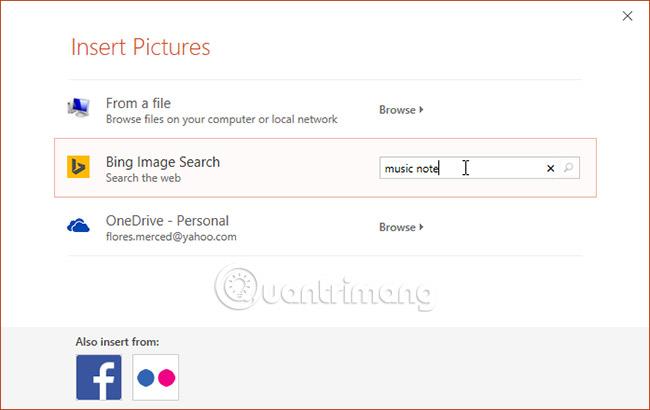

Pasul 1 : E-mailul conține un fișier PowerPoint infectat (PPSX) în atașament, pretinzând că oferă informații de livrare despre o comandă.

E-mail fals cu conținut care oferă informații despre comenzi

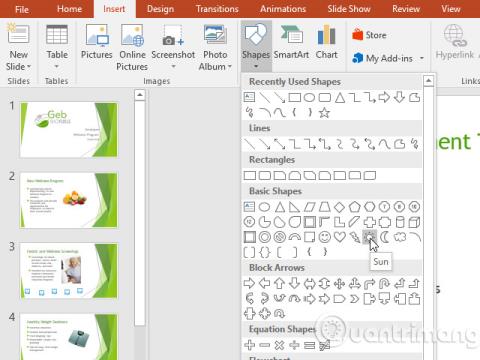

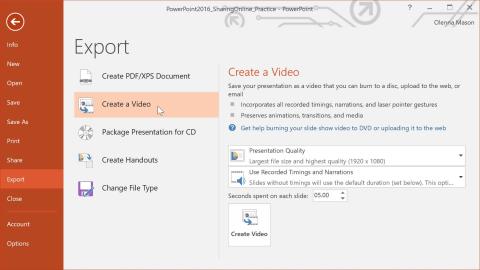

Pasul 2 : Odată executat, fișierul PPSX va apela un fișier XML preprogramat în el pentru a descărca fișierul logo.doc de la adresa de la distanță și a-l rula prin caracteristica PowerPoint Show.

Pasul 3 : Fișierul logo.doc va exploata vulnerabilitatea CVE-2017-0199, descarcând și executând RATMAN.exe pe sistemul țintă.

Pasul 4 : RATMAN.exe este o versiune troiană a instrumentului Remcos Remote Control, care, atunci când este instalat, va permite atacatorilor să controleze computerul infectat de pe un server C&C la distanță.

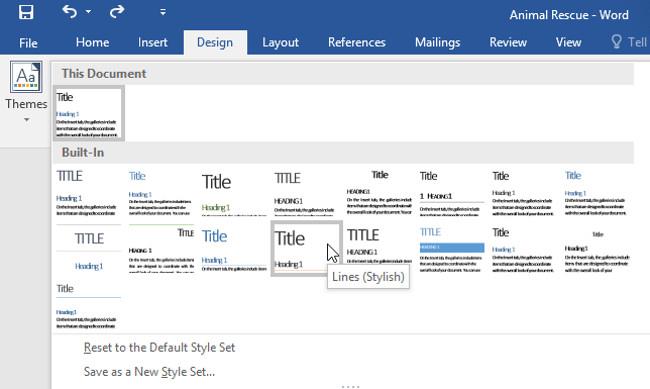

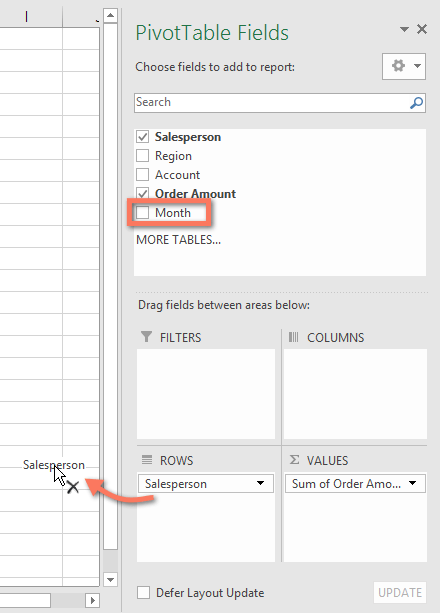

Remcos a fost inițial un instrument legitim, dar hackerii au creat o versiune troiană

Remcos este un instrument legal, personalizabil de acces la distanță, care permite utilizatorilor să-și controleze sistemele de oriunde în lume, cu anumite capacități, cum ar fi încărcarea, executarea liniei de comandă și înregistrarea activității de birou, înregistrarea tastaturii, a ecranului și a camerei web, precum și a microfonului.

Deoarece vulnerabilitatea este utilizată pentru a prelua fișierele RTF (Fișier text îmbogățit) infectate, majoritatea metodelor de detectare a CVE-2017-0199 se concentrează pe RTF. Utilizarea noului fișier PPSX permite, de asemenea, atacatorilor să ocolească instrumentele de detectare a virușilor.

Cel mai simplu mod de a te preveni de acest tip de atac este să descarci patch-ul Microsoft care a fost lansat în aprilie la această adresă. https://portal.msrc.microsoft.com/en-US/eula