En el mundo de TI, Ransomware es un tema muy debatido. Como Ransomware evoluciona continuamente, se vuelve difícil hacer un seguimiento de varias cepas de Ransomware. Pero se ve que cada variedad de Ransomware muestra un estilo único de propagación.

Obtenga un conocimiento completo de los diferentes tipos de variantes de Ransomware . Por lo tanto, puede identificarlo fácilmente y tratarlo de manera inteligente.

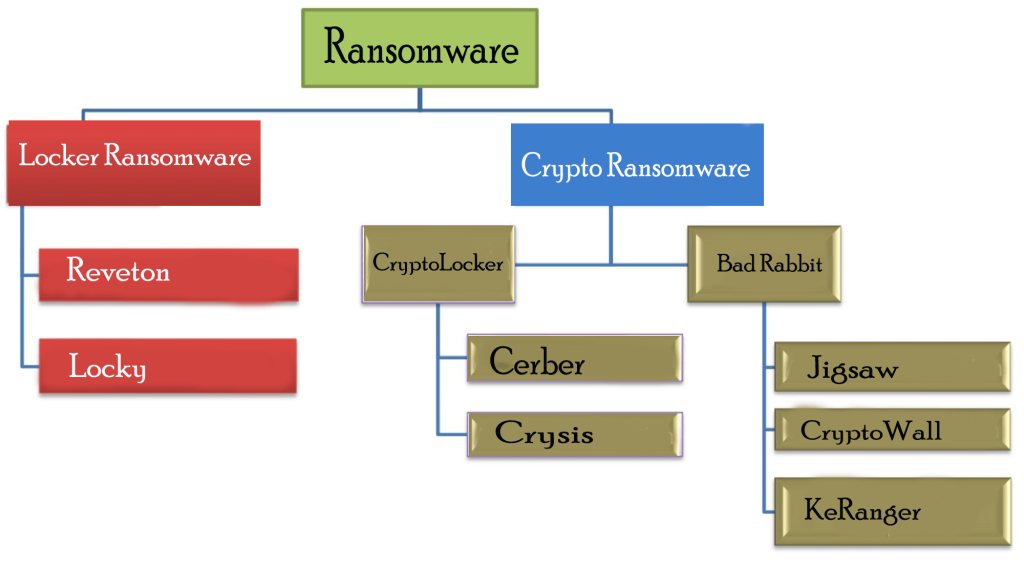

Tipos de ransomware

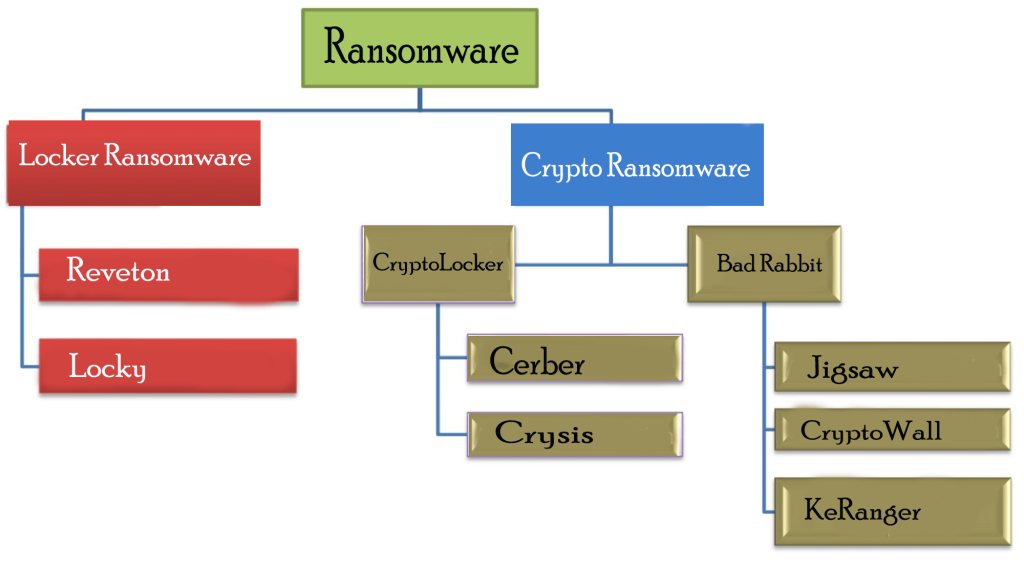

Principalmente Ransomware se divide en dos categorías:

1: Locker Ransomware : Locker Ransomware bloquea los dispositivos de las víctimas para evitar que lo usen. Después de bloquear, los ciberdelincuentes exigen dinero de rescate para descifrar el dispositivo.

2: Crypto Ransomware: Crypto Ransomware evita que los usuarios accedan a sus archivos o datos, cifrándolos. Después, los ciberdelincuentes exigen el dinero para recuperar sus archivos.

Ahora que ha entendido cuáles son las principales categorías de Ransomware existen. Es hora de explorar su conocimiento de los diferentes tipos de Ransomware que se incluyen en cada una de estas categorías de Ransomware.

Conozcamos cuán diferente y peligroso puede ser cada tipo de Ransomware.

Representación jerárquica de tipos y variantes de ransomware

¡Veamos los detalles completos de cada tipo de ransomware...!

Ransomware de casilleros

1. Reveton Ransomware:

| Nombre |

Revetón |

| Tipo de amenaza |

Ransomware de casilleros |

| Síntomas |

Este tipo de Ransomware bloquea el dispositivo del usuario impidiendo que inicie sesión. Luego muestra un mensaje falso de apariencia oficial reclamado por la Policía Nacional o por el FBI . |

| Métodos de distribución |

A través de sitios web de Torrent, anuncios maliciosos. |

| Daño |

Toda la PC está encriptada y sin pagar el dinero del rescate no puede abrirla. Además, la infección por malware y los troyanos que roban contraseñas se pueden instalar junto con la infección por ransomware. |

Captura de pantalla de Reveton Ransomware:

Reveton Ransomware nació a fines de 2012. Este tipo de Ransomware bloquea el dispositivo del usuario al evitar que inicie sesión. Luego muestra un mensaje falso de apariencia oficial reclamado por la Policía Nacional o por el FBI .

Este mensaje oficial falso incluye una declaración sobre la participación del usuario en actividades ilegales como la piratería de software o la pornografía infantil. Después de encontrarse con este tipo de víctima de Ransomware, ya no tiene control sobre su dispositivo.

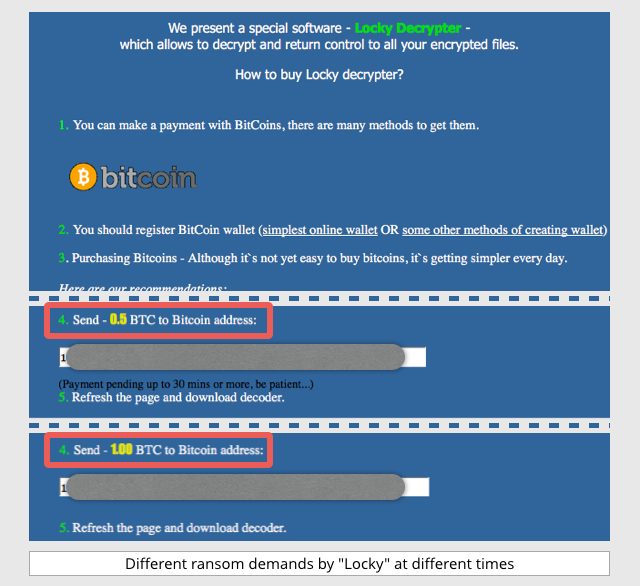

2. Locky Ransomware:

| Nombre |

bloqueado |

| Tipo de amenaza |

Ransomware de casilleros |

| Síntomas |

Las PC infectadas con Locky Ransomware mostrarán una nota de demanda de rescate en forma de archivo de texto o como un fondo de escritorio.

Los archivos cifrados de Locky Ransomware incluyen la siguiente extensión: .loptr, .asasin, .diablo6, .aesir, .locky, .odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Métodos de distribución |

Esta especie de Ransomware se propaga a través de kits de explotación (EK) y malspam . En el pasado, Neutrino, RIG y Nuclear EK han distribuido este Locky Ransomware |

| Daño |

Los sistemas atacados por Locky Ransomware se vuelven inutilizables porque todos los archivos que se requieren principalmente para el funcionamiento normal se cifran. |

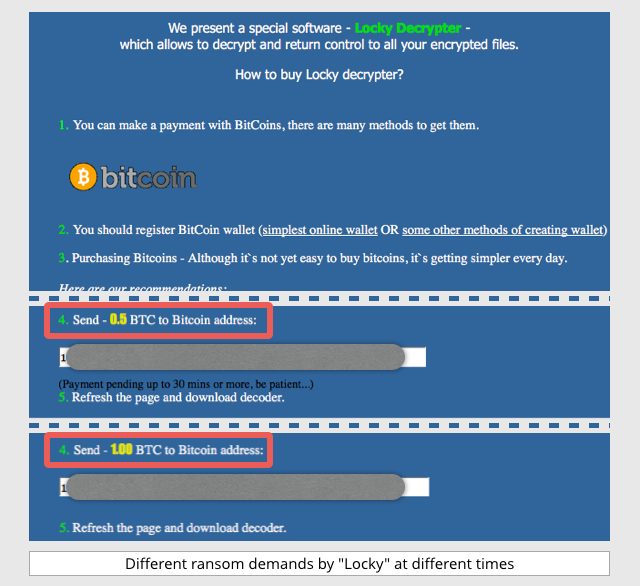

Captura de pantalla de Locky Ransomware:

Locky es otro tipo de ransomware muy desagradable que se implementó por primera vez en el ataque del año 2016 por parte de un grupo de piratas informáticos bien organizado. Esta variante de Ransomware está diseñada principalmente para bloquear el dispositivo de la víctima y evitar que acceda hasta que se haya pagado por completo el rescate.

Este tipo de ransomware tiene la capacidad de cifrar alrededor de 160 tipos de archivos diferentes que utilizan principalmente los evaluadores, ingenieros, diseñadores y desarrolladores, etc.

Ataca el dispositivo de la víctima engañándolo para que instale este ransomware espeluznante a través de correos electrónicos falsos junto con archivos adjuntos maliciosos. Pues bien, esta técnica de transmisión de malware se conoce popularmente como “phishing”.

Este malware hace uso de un tipo de mensaje de correo electrónico que se camufla como una factura. Cuando los usuarios abren dichos archivos adjuntos de correo electrónico automáticamente, la factura desaparece. Luego, se les pide a los usuarios que habiliten las macros para leer el documento. Una vez que el usuario habilita las macros, Locky Ransomware comienza a cifrar varios tipos de archivos utilizando el cifrado AES.

Aparte de la lista de ransomware mencionada anteriormente, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , etc., son algunas de las otras variantes de ransomware conocidas por sus actividades maliciosas.

ransomware criptográfico

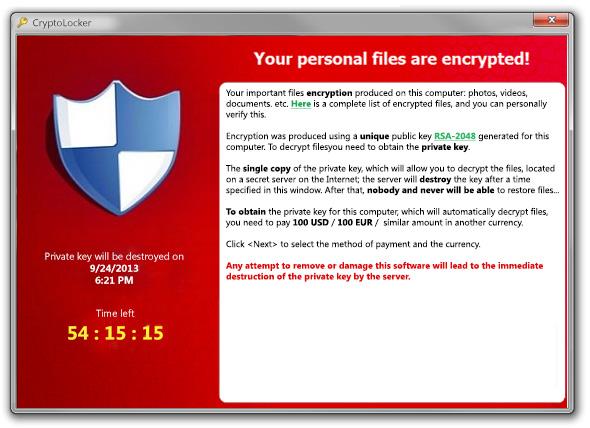

1.CryptoLocker Ransomware

|

Nombre

|

CryptoLocker |

| Tipo de amenaza |

ransomware criptográfico |

| Síntomas |

No puede abrir ninguno de los archivos almacenados en su sistema. La extensión de los archivos funcionales aparece modificada, por ejemplo: my.docx.locked.

En su escritorio, aparece un mensaje de pago de rescate. Los ciberdelincuentes solicitan el pago del dinero del rescate en "Bitcoins" para desbloquear sus archivos cifrados.

|

| Métodos de distribución |

CryptoLocker generalmente se propaga a través de correos electrónicos falsos que afirman provenir de negocios legítimos mediante avisos de seguimiento de UPS y FedEx falso. |

| Daño |

El ransomware tiene la capacidad de buscar y cifrar archivos guardados en discos duros externos, unidades de red compartidas, recursos compartidos de archivos de red, unidades USB o datos presentes en las unidades de almacenamiento en la nube.

|

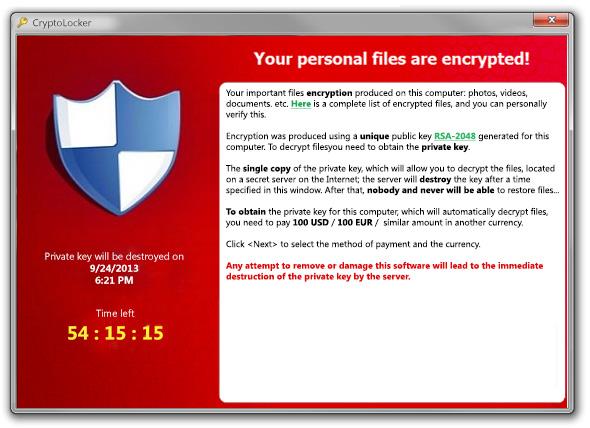

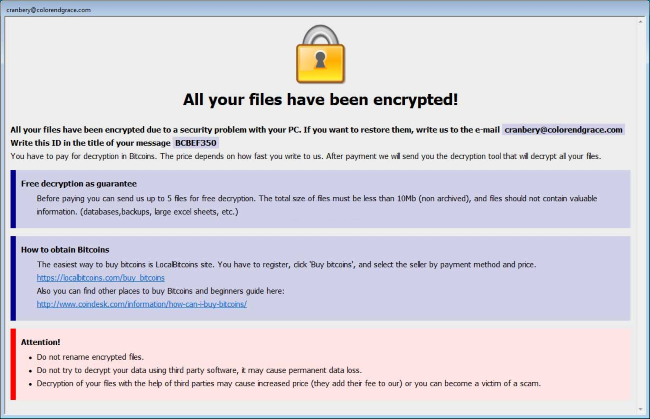

Captura de pantalla del ransomware CryptoLocker :

CyptoLocker Ransomware se lanzó en el año 2013 cuando los piratas informáticos habían utilizado el enfoque de botnet CryptoLocker (la forma más antigua de ataque cibernético) en el Ransomware.

Es uno de los tipos de ransomware más destructivos, ya que utiliza potentes algoritmos de cifrado. Por lo tanto, es casi imposible recuperar el dispositivo y los documentos infectados con Crypto Ransomware sin enviar el dinero del rescate.

Este ransomware sigue un camino desconocido para cifrar los datos de los usuarios. Para cada archivo, CyptoLocker Ransomware crea aleatoriamente una clave simétrica . Luego, esta clave simétrica se cifra mediante una clave asimétrica pública. Por último, se agrega al archivo.

Después de cifrar con éxito los archivos, Ransomware lanza un mensaje de demanda de rescate al usuario. Entonces, la víctima tiene que pagar el dinero si quiere la clave asimétrica privada para descifrar las claves simétricas aplicadas a cada archivo cifrado .

Si el pago se realiza antes de la fecha límite, el pirata informático eliminará la clave simétrica. Después de lo cual la recuperación de datos es casi imposible.

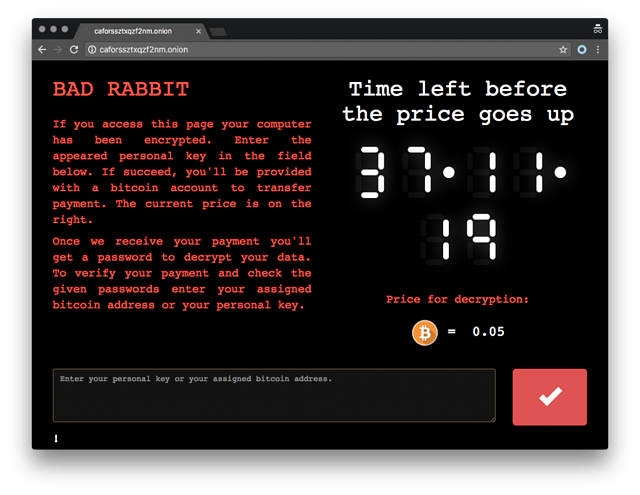

2. Mal ransomware conejo

|

Nombre

|

conejo malo |

| Tipo de amenaza |

ransomware criptográfico |

| Síntomas |

Este es un ransomware basado en bootkits como Petya y NotPetya. Por lo general, se ve que un archivo con el nombre " install_flash_player.exe " se inserta en el host a través del sitio web que los usuarios deben ejecutar manualmente.

Una vez que ejecuta esto, comienza a cifrar los archivos presentes en el dispositivo de destino. Muy pronto instala su propio gestor de arranque en el MBR y también establece un programa para reiniciar el sistema.

Después de reiniciar el sistema, mostrará la nota de rescate en la pantalla de los usuarios.

|

| Métodos de distribución |

Esta especie de Ransomware se propaga a través de las actualizaciones de Adobe Flash, dando una falsa advertencia sobre la actualización de Flash Player. Es un truco para atrapar a los usuarios para que hagan clic en el enlace sospechoso de la actualización. |

| Daño |

Bad Rabbit es muy capaz de proliferar a través de SMB. Este Ransomware busca recursos compartidos abiertos y ejecuta el software Mimikatz para obtener las credenciales de Windows .

Luego, el virus utiliza la lista de inicios de sesión y contraseñas codificadas para dañar otras PC en la red a través de SMB.

|

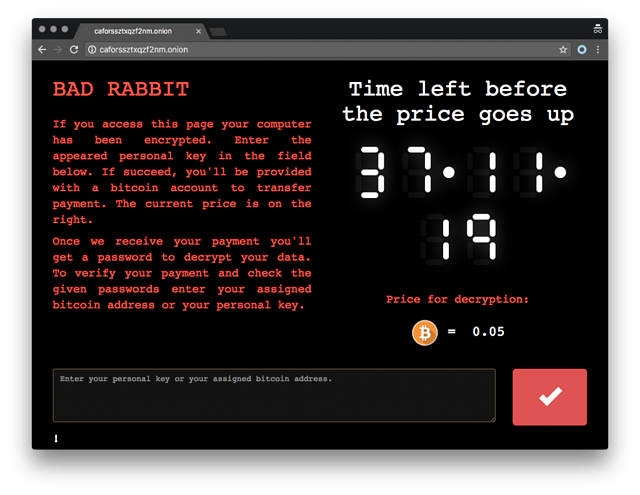

Captura de pantalla de Bad Rabbit Ransomware:

Bad Rabbit es uno de esos tipos de ransomware que ha infectado gravemente a organizaciones de Europa del Este y Rusia. Esta especie de Ransomware utiliza una actualización falsa de Adobe Flash en los sitios web comprometidos para su distribución.

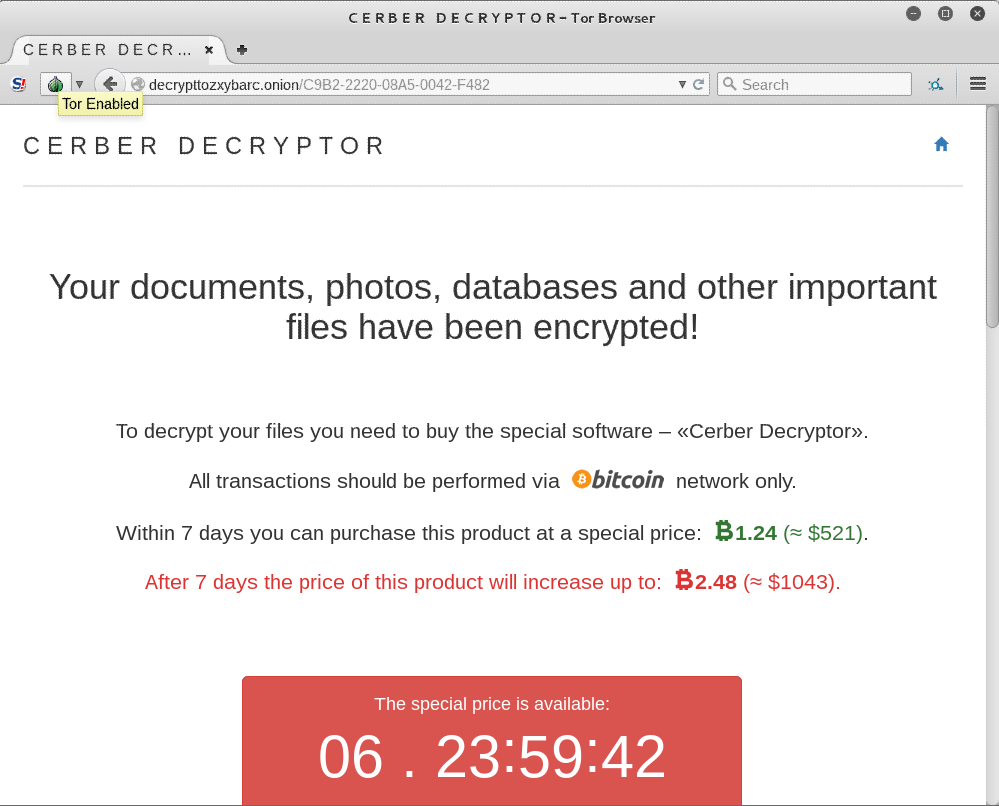

3. Cerber ransomware

| Nombre |

cerbero

|

| Tipo de amenaza |

ransomware criptográfico

|

| Síntomas |

Después de la intervención de este Ransomware a través del correo electrónico junto con un archivo adjunto de JavaScript, comienza a ejecutarse. El script se conecta a Internet y comienza a descargar la carga útil que realmente es responsable del proceso de encriptación.

La carga útil descargada ataca los archivos del sistema y transforma el fondo de pantalla del escritorio en una nota de demanda de rescate. Obtendrá esta nota de rescate en casi todas las carpetas infectadas con esta especie de Ransomware.

|

| Métodos de distribución |

Hacker ofrece Cerber Ransomware a la víctima de dos maneras:

1. A través del correo electrónico malicioso que tiene un archivo comprimido doble con un archivo de script de Windows.

2. En la parte inferior del correo electrónico de phishing, hay un enlace para darse de baja.

Esta nueva técnica de daño es realizada por los exploit kits Rig y Magnitude. Ambos kits de explotación utilizan vulnerabilidades de día cero.

|

| Daño |

El sistema afectado queda inutilizable porque todos los archivos que se utilizan principalmente para las operaciones regulares se cifran.

Los piratas informáticos no devuelven los datos retenidos como rehenes a la víctima incluso después de que se haya pagado el rescate. Los ciberdelincuentes lo venden en el mercado negro o crean un perfil de usuario duplicado para realizar actividades fraudulentas.

|

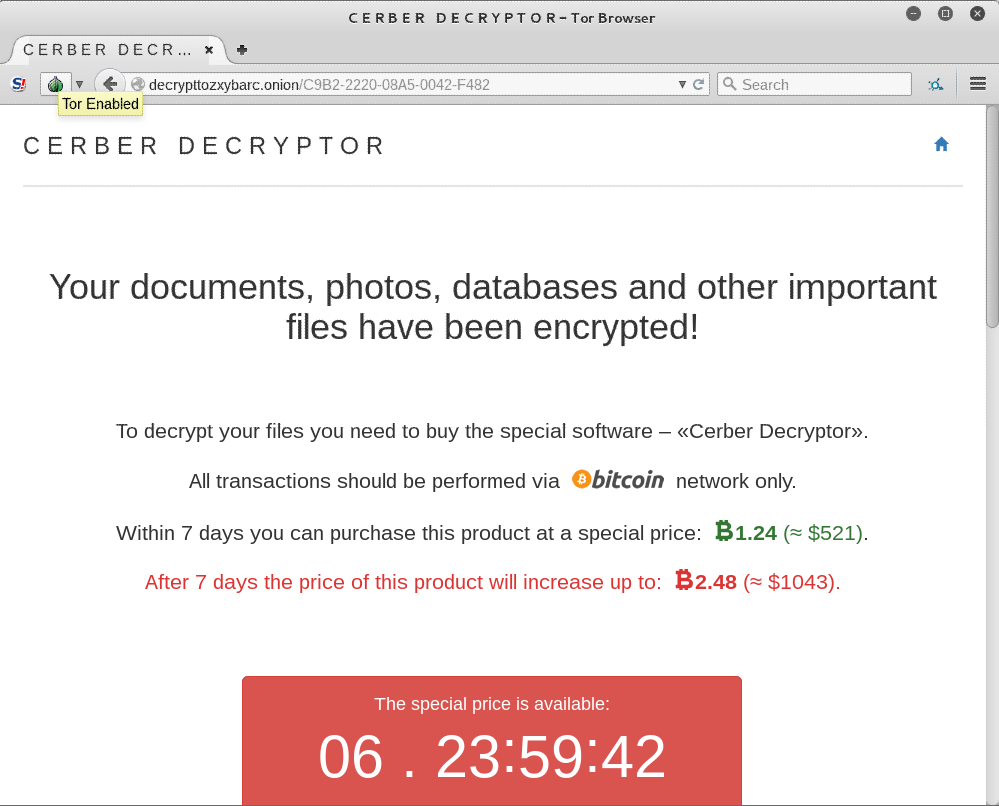

Captura de pantalla de Cerber Ransomware:

Otro tipo de Ransomware es Cerber , que apunta principalmente a la audiencia de Office 365 basada en la nube. Varios millones de clientes de Office 365 ya se han visto involucrados en la campaña de phishing ejecutada por Cerber Ransomware .

4. Crysis Ransomware

| Nombre |

crisis |

| Tipo de amenaza |

ransomware criptográfico |

| Síntomas |

Después de ingresar a la PC, CrySiS Ransomware inicia el cifrado de archivos y muy pronto todos sus documentos, imágenes, bases de datos, videos musicales y otras cosas se cifran.

Inicialmente, notará que todo su archivo encriptado parece agregarse con una extensión .CrySis. Posteriormente, se han utilizado diferentes extensiones. Luego, también se elimina una nota de rescate como README.txt, Decryption Instructions.txt, Infohta, etc. solo para informar a las víctimas sobre lo que sucedió con los archivos de su sistema. Esta nota de rescate contiene los detalles sobre el descifrado de archivos y el pago del rescate.

|

| Métodos de distribución |

Esta especie de malware utiliza correos electrónicos de phishing maliciosos, conexiones RDP débilmente protegidas y, a veces, ofrece una descarga para instalar el juego o software legítimo. |

| Daño |

Ransom.Crysis comienza a eliminar el punto de restauración ejecutando el comando vssadmin delete shadows /all /quiet .

Si su plan de copia de seguridad contiene estos puntos de restauración, la ejecución de este Ransomware muy pronto comenzará a eliminarlo.

|

| Algoritmo de cifrado |

El ransomware Crysis usa una combinación de RSA, AES. Mientras que, en algunos casos, los cifrados DES se utilizan para bloquear los datos personales. |

| Nota de rescate |

Los piratas informáticos inicialmente dan una nota de rescate en forma de README.txt; más tarde, dos notas de demanda de rescate más cayeron en el sistema como ARCHIVOS ENCRIPTADOS.txt e Info.hta |

Captura de pantalla de Crysis Ransomware:

Otro tipo muy singular de variante de Ransomware es Crysis. Este Ransomware solo cifra los archivos presentes en algún espacio de disco fijo, unidades extraíbles o en las unidades de red.

Esta especie de Ransomware utiliza archivos adjuntos de correo electrónico maliciosos con extensiones de archivo duales para su distribución. Es simplemente imposible descifrar el archivo cifrado por Crysis Ransomware porque utiliza un algoritmo de cifrado fuerte.

5. Ransomware de rompecabezas

| Nombre |

Rompecabezas |

| Tipo de amenaza |

ransomware criptográfico |

|

Síntomas

|

Verá después de la intervención de Jigsaw Ransomware que todo su archivo personal se cifra con .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt, .pay, .dat, .hacked. por.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom como extensiones.

Muy pronto, el fondo de pantalla de su escritorio se cambia a una nota de rescate y le brinda problemas como ralentizaciones del sistema, alto consumo de CPU.

|

| Métodos de distribución |

En general, Jigsaw Ransomware se propaga a través de correos electrónicos no deseados maliciosos. Este virus encripta los datos haciendo uso del cifrado AES y adjunta una de las extensiones mencionadas anteriormente. Además, esto dejará caer una nota de rescate junto con la imagen de un personaje muy popular "Saw". La nota de rescate contiene una explicación completa de la situación actual y el monto del rescate. |

| Daño |

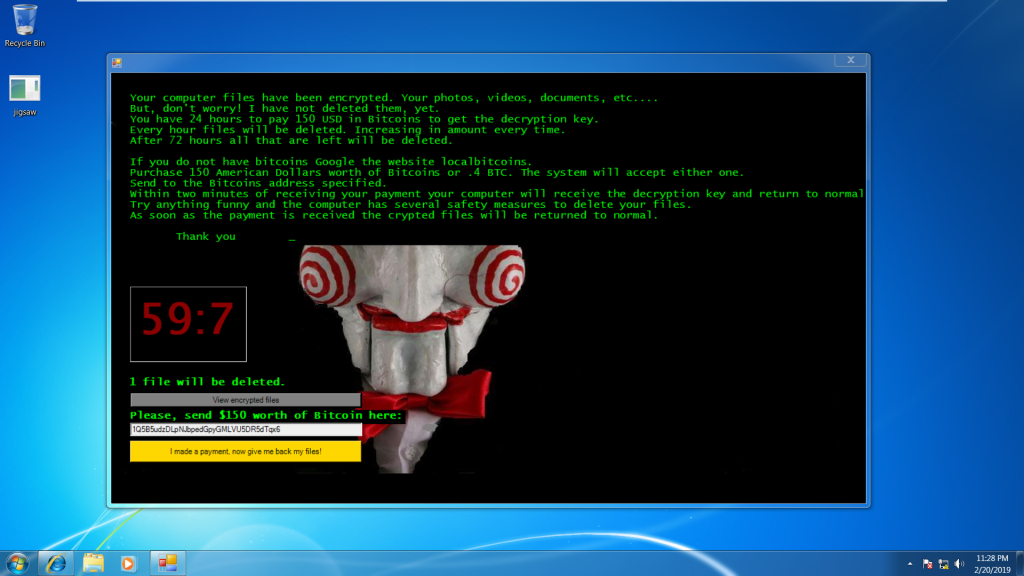

Jigsaw Ransomware cifra alrededor de 226 tipos de archivos diferentes adjuntos con las extensiones .FUN, .BTC y .KKK utilizando el algoritmo de cifrado AES.

Verá que en la nota de rescate hay un temporizador de 60 minutos que cuenta regresivamente hasta cero. Después de llegar a 0, los piratas eliminarán ciertos archivos.

|

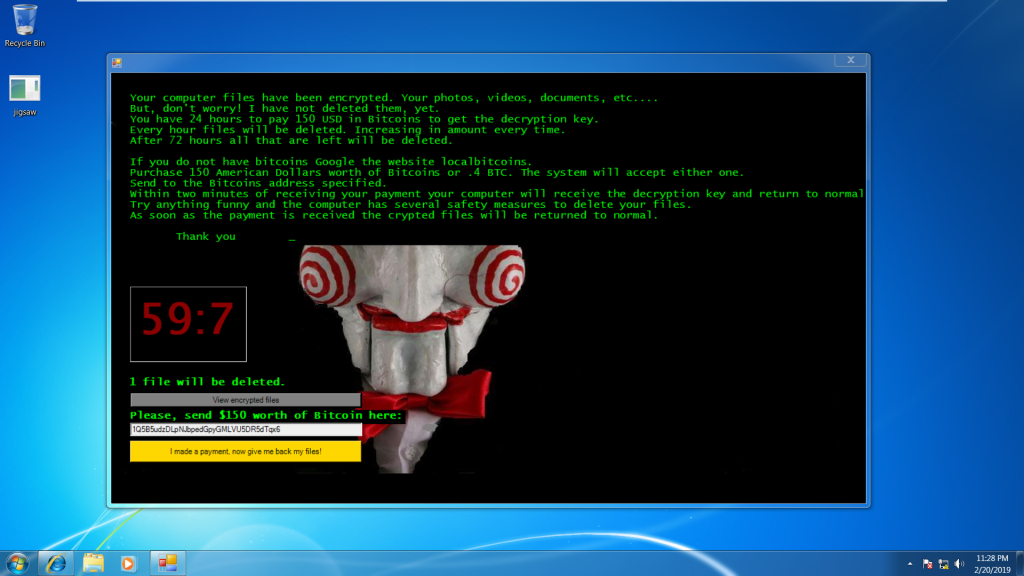

Captura de pantalla de Jigsaw Ransomware:

En la lista del tipo más destructivo de variantes de Ransomware, "Jigsaw Ransomware" es el primero. Este Ransomware encripta el archivo de datos de la víctima y rápidamente comienza a eliminarlo si el rescate no se elimina pronto. La eliminación de archivos comienza gradualmente uno por uno en el intervalo de 1 hora si no se pagó el monto del rescate.

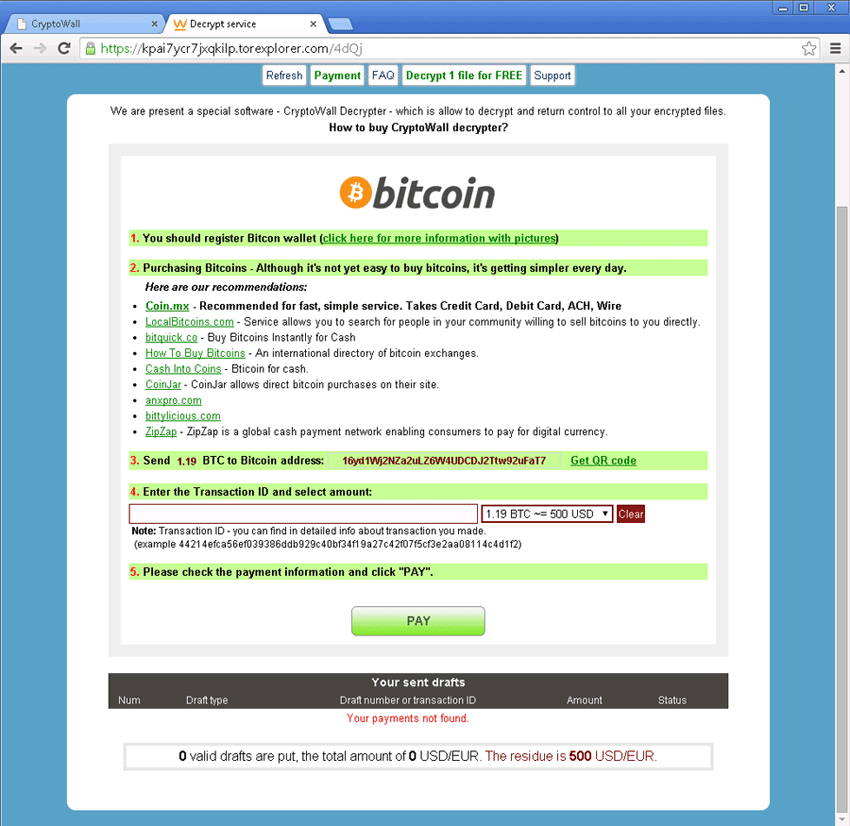

6. Ransomware criptográfico

| Nombre |

criptomuro

|

| Tipo de amenaza |

ransomware criptográfico |

| Síntomas |

Al principio, recibirá un correo electrónico no deseado de los ciberdelincuentes con la información del encabezado falsificada, lo que le hace creer que proviene de una empresa de envío como DHL o FedEx.

Este correo electrónico no deseado contiene un mensaje sobre la falla en la entrega del paquete o el envío del artículo que ordenó. Es casi imposible evitar que estos correos electrónicos se abran. Una vez que hace clic para abrirlo, su sistema está infectado con el virus CryptoWall.

|

| Métodos de distribución |

CryptoWall se distribuye a través de varios medios, como navegador de descargas ocultas, kits de explotación y archivos adjuntos de correo malicioso. |

| Daño |

CryptoWall Ransomware hace uso de una sólida criptografía de clave pública para distorsionar archivos al agregarle extensiones específicas.

|

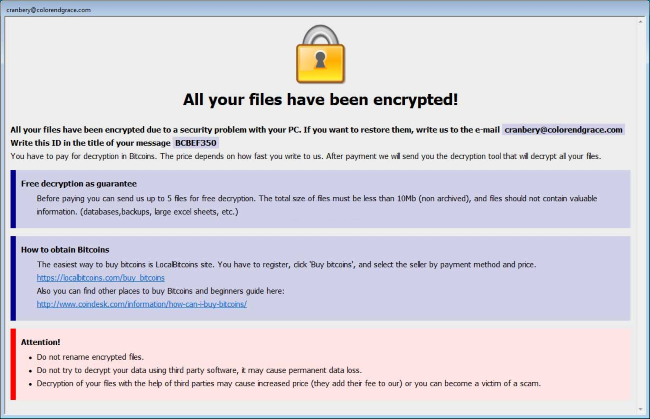

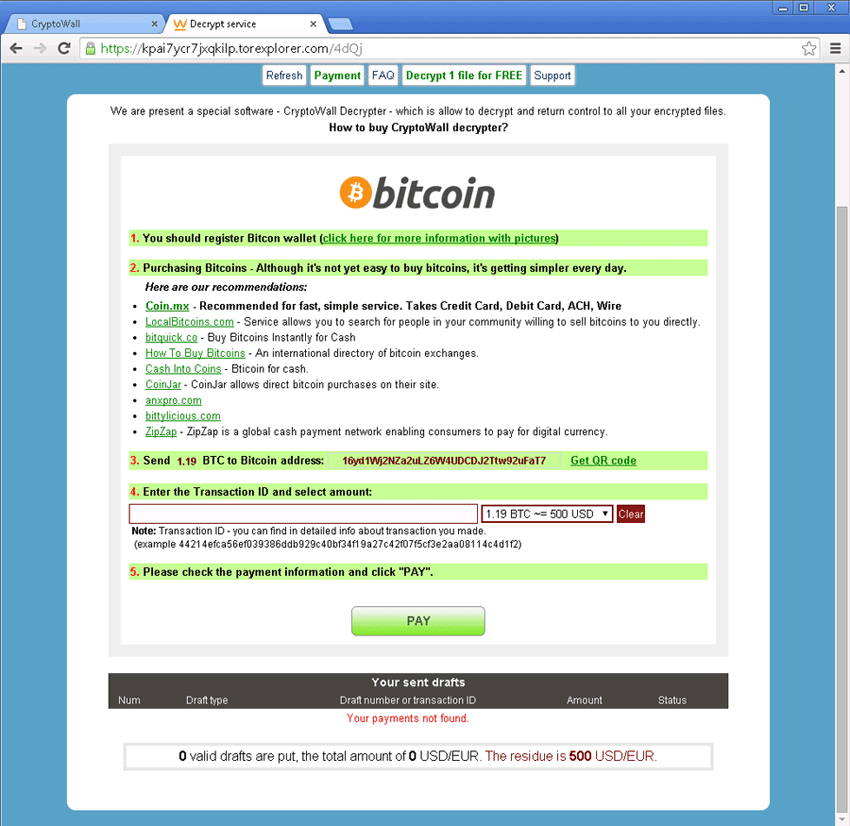

Captura de pantalla del ransomware CryptoWall:

En primer lugar, la variante CryptoWall Ransomware apareció en el año 2014 . Luego apareció en varios nombres y versiones como CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense y CryptoWall 4.0.

Una característica muy llamativa de este Ransomware es que el pirata informático ofrece un servicio de descifrado utilizable una sola vez solo para un archivo. Esto es solo para hacerle creer a su víctima que en realidad se han quedado con la clave de descifrado.

Este Ransomware utiliza tantos trucos para distribuirse, algunos comunes incluyen:

- Archivos adjuntos maliciosos en correos electrónicos que reclaman su aprobación por parte de las instituciones financieras.

- La intervención de kits de explotación que explotan vulnerabilidades en el software de la víctima

- A través de páginas web maliciosas y visualización de rescate de anuncios maliciosos.

- algunos tipos de CryptoWall Ransomware también le dan una declaración de nota falsa como:

"¡¡¡Felicidades!!! Te has convertido en parte de una gran comunidad CryptoWall. Juntos hacemos de Internet un lugar mejor y más seguro”.

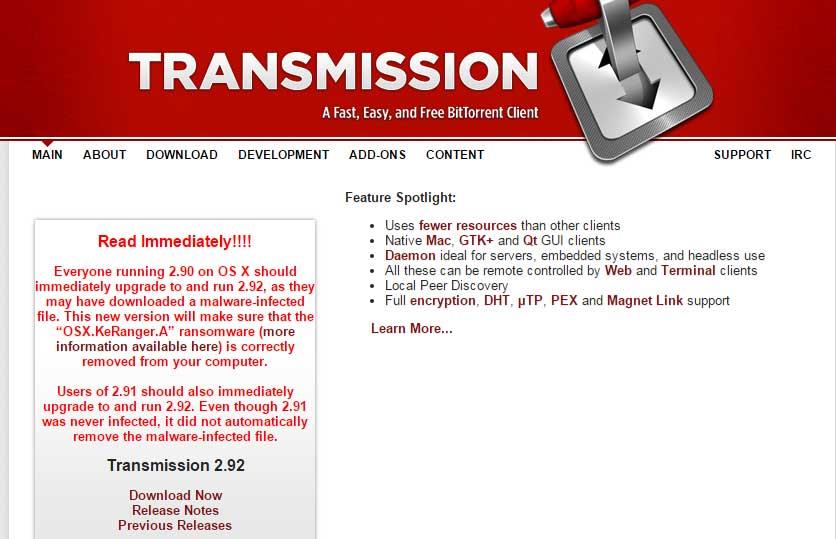

7. Ransomware KeRanger

| Nombre |

KeRanger

|

| Tipo de amenaza |

ransomware criptográfico |

| Síntomas |

Cuando cualquier usuario instala y ejecuta la versión maliciosa de la aplicación de transmisión, automáticamente se copia un archivo incluido llamado General.rtf en la ubicación ~/Library/kernel_service y comienza a ejecutarse. Después de copiar este archivo en la ubicación kernel_service, comienza su ejecución y creará dos archivos conocidos como ~/Library/.kernel_pid y ~/Library/.kernel_time .

El archivo kernel_pid tiene el ID de proceso para la ejecución del proceso kernel_service. Por otro lado, el nombre de archivo .kernel_time incluye la marca de tiempo sobre la primera ejecución de la ejecución de Ransomware.

|

| Métodos de distribución |

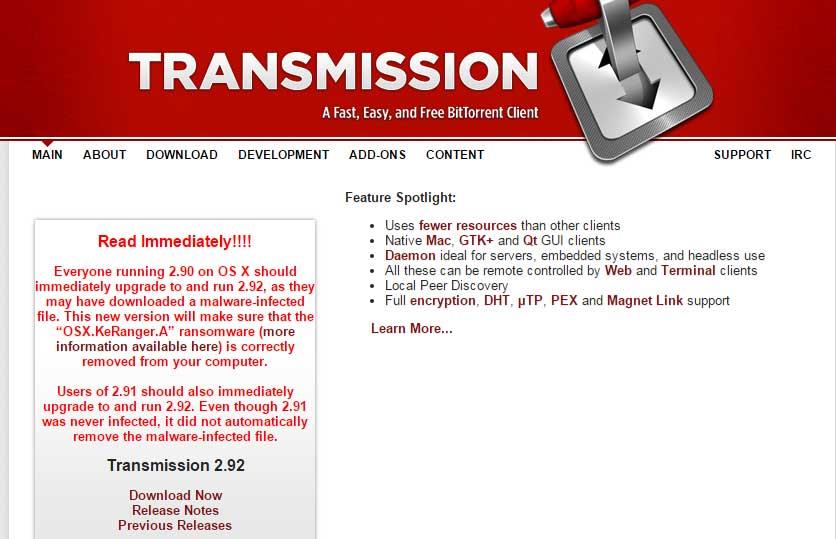

Este ransomware viene incluido en una versión troyana de un instalador de BitTorrent muy popular, Transmission. Para hacer que las víctimas se vuelvan tontas, ya que aparece correctamente firmado por el certificado de desarrollador genuino de Apple. |

| Daño |

KeRanger Ransomware está diseñado de tal manera que comienza a cifrar los archivos presentes en la PC infectada después de pasar 3 días desde la infección original. |

Captura de pantalla del ransomware KeRanger:

La variante KeRanger Ransomware se implementó en el año 2016 . Se encuentra que es el primer tipo de Ransomware que ha infectado con éxito una PC Mac OS X. Este ransomware se inyecta dentro del instalador del cliente bit torrent de código abierto. El usuario que descarga un instalador infectado de este tipo cae fácilmente en la trampa hecha por KeRanger Ransomware .

Después de infectar su dispositivo, este Ransomware espera solo 3 días y luego cifra alrededor de 300 tipos de archivos. En los siguientes pasos, comienza a enviarle un archivo de texto en el que hay una demanda de Bitcoin junto con el método de pago que parece mencionado.

Conclusión:

Sin embargo, Ransomware se cuenta como la amenaza más peligrosa para el dispositivo y sus datos. Pero siguiendo el hábito de la informática segura y el uso de software de seguridad actualizado, se vuelve demasiado fácil mantenerse protegido contra cualquier tipo de Ransomware. Usted simplemente hace su parte de la tarea, es decir, estar siempre atento mientras navega e instala un software de seguridad de confianza.

Desafortunadamente, si su sistema ya está secuestrado con especies de malware, pruebe la Herramienta de eliminación de malware para eliminar fácilmente el virus de su PC.

![[CORREGIDO] ¿Cómo arreglar el cambio de avatar de Discord demasiado rápido? [CORREGIDO] ¿Cómo arreglar el cambio de avatar de Discord demasiado rápido?](https://luckytemplates.com/resources1/images2/image-5996-0408150905803.png)

![Solucione el error ESRV_SVC_QUEENCREEK en Windows 10/11 [3 CORRECCIONES] Solucione el error ESRV_SVC_QUEENCREEK en Windows 10/11 [3 CORRECCIONES]](https://luckytemplates.com/resources1/images2/image-4622-0408151111887.png)

![[Mejores soluciones] Arreglar DS4Windows que no detecta el controlador en Windows 10 [Mejores soluciones] Arreglar DS4Windows que no detecta el controlador en Windows 10](https://luckytemplates.com/resources1/images2/image-6563-0408150826477.png)

![[CORREGIDO] Errores de Rise of the Tomb Raider, fallas, caída de FPS, NTDLL, error al iniciar y más [CORREGIDO] Errores de Rise of the Tomb Raider, fallas, caída de FPS, NTDLL, error al iniciar y más](https://luckytemplates.com/resources1/images2/image-3592-0408150419243.png)

![[Solucionado] El controlador WudfRd no pudo cargar el error 219 en Windows 10 [Solucionado] El controlador WudfRd no pudo cargar el error 219 en Windows 10](https://luckytemplates.com/resources1/images2/image-6470-0408150512313.jpg)

![Error de instalación detenida en Xbox One [11 formas principales] Error de instalación detenida en Xbox One [11 formas principales]](https://luckytemplates.com/resources1/images2/image-2928-0408150734552.png)