Los piratas informáticos están aprovechando una vulnerabilidad de día cero en Microsoft Word para instalar malware en máquinas con Windows.

Según FireEye, "el ataque implica que un actor envía por correo electrónico un documento de Microsoft Word con OLE2link incorporado a otro usuario. Cuando el usuario abre el documento, winword.exe realiza una solicitud HTTP al servidor remoto para recuperar el archivo .hta malicioso, que aparece como un archivo RTF falso. La aplicación HTA de Microsoft descarga y ejecuta código malicioso. En ambos documentos observados, el script malicioso detuvo el proceso winword .exe, descarga una carga útil adicional y carga otro documento para "atraer" al usuario. El proceso inicial winword.exe se termina para ocultar el mensaje de usuario generado desde OLE2link" .

Microsoft dijo que descubrió esta vulnerabilidad en enero de 2017, pero no ha emitido ningún consejo para mejorar la seguridad ni lanzar un parche. Según MCAfee, "esta vulnerabilidad funciona en todas las versiones de Microsoft Office, incluido el último Office 2016 que se ejecuta en Windows 10. El último ataque se descubrió en enero pasado" .

Proofpoint, otra empresa de seguridad, descubrió que "esta vulnerabilidad se utilizó en una gran campaña de correo electrónico para difundir el troyano Dridex (un código malicioso capaz de robar información personal al realizar transacciones bancarias en línea). Esta campaña fue enviada a millones de destinatarios por los principales organizaciones en Australia " .

Si está utilizando Microsoft Word , siga el consejo de MCFee: no abra ningún archivo de Office enviado por personas desconocidas y que no sean de confianza, y este tipo de ataque no pasa la Vista protegida de Office, así que asegúrese de que esta característica esté habilitada.

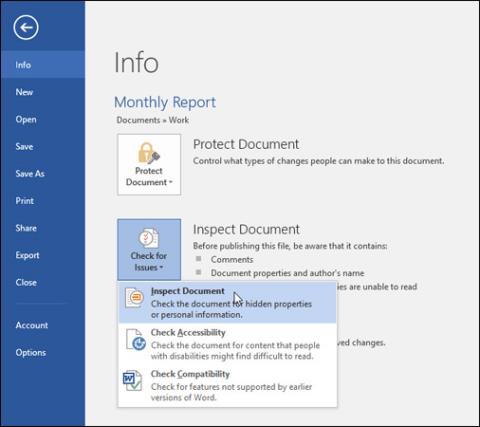

Para abrir un documento en Vista protegida, siga estos pasos:

- Haga clic en Archivo > Abrir

- En el cuadro de diálogo Abrir , haga clic en la flecha junto al botón Abrir

- En la lista que aparece, seleccione Abrir en vista protegida

Finalmente, tan pronto como Microsoft actualice el parche, también deberás actualizar tu suite ofimática.