Makra PowerPoint: Jak uruchomić VBA na slajdach PowerPoint 2016 i 2019?

Dowiedz się, jak dodawać niestandardowe makra do prezentacji PowerPoint 365.

Luka w zabezpieczeniach umożliwiająca zdalne wykonanie kodu w pakiecie Microsoft Office (CVE-2017-0199) występuje w narzędziu Windows Object Linking and Embedding (OLE), dlatego w kwietniu tego roku wypuszczono poprawkę. Jednak zagrożenia mogą nadal pojawiać się w inny sposób.

Badacze ds. cyberbezpieczeństwa w firmie Trend Micro odkryli nową kampanię złośliwego oprogramowania wykorzystującą tę samą lukę, ale po raz pierwszy jest ona ukryta za plikiem programu PowerPoint (PPSX).

Według tych badaczy atak zaczynałby się od fałszywego załącznika do wiadomości e-mail od dostawcy telewizji kablowej, a jego celem były głównie firmy z branży produkcyjnej elektroniki. Badacze uważają, że w tego typu ataku wykorzystuje się adres nadawcy udający prawdziwy e-mail od działu sprzedaży.

Jak atakować poprzez pliki PowerPoint

Krok 1 : W załączniku wiadomość e-mail zawiera zainfekowany plik programu PowerPoint (PPSX), który udaje, że zawiera informacje o dostawie zamówienia.

Fałszywy e-mail o treści zawierającej informacje o zamówieniach

Krok 2 : Po uruchomieniu plik PPSX wywoła wstępnie zaprogramowany plik XML, aby pobrać plik logo.doc ze zdalnego adresu i uruchomić go za pomocą funkcji PowerPoint Show.

Krok 3 : Plik logo.doc wykorzysta lukę CVE-2017-0199, pobierając i uruchamiając plik RATMAN.exe w systemie docelowym.

Krok 4 : RATMAN.exe to trojańska wersja narzędzia Remcos Remote Control, które po zainstalowaniu umożliwia atakującym kontrolowanie zainfekowanego komputera ze zdalnego serwera kontroli.

Remcos był pierwotnie legalnym narzędziem, ale hakerzy stworzyli wersję trojańską

Remcos to legalne, konfigurowalne narzędzie zdalnego dostępu, które pozwala użytkownikom kontrolować swoje systemy z dowolnego miejsca na świecie za pomocą określonych funkcji, takich jak ładowanie, wykonywanie wiersza poleceń i nagrywanie aktywności na biurku, nagrywanie za pomocą klawiatury, ekranu i kamery internetowej, a także mikrofonu.

Ponieważ luka jest wykorzystywana do odzyskiwania zainfekowanych plików RTF, większość metod wykrywania CVE-2017-0199 koncentruje się na plikach RTF. Korzystanie z nowego pliku PPSX umożliwia także atakującym ominięcie narzędzi do wykrywania wirusów.

Najłatwiejszym sposobem zabezpieczenia się przed tego typu atakami jest pobranie łatki Microsoftu wydanej w kwietniu pod tym adresem. https://portal.msrc.microsoft.com/en-US/eula

Dowiedz się, jak dodawać niestandardowe makra do prezentacji PowerPoint 365.

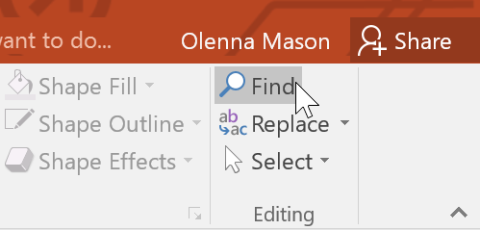

PowerPoint może automatycznie przeszukiwać prezentację za pomocą funkcji Znajdź, a także umożliwia szybką zmianę słów lub fraz za pomocą funkcji Zamień.

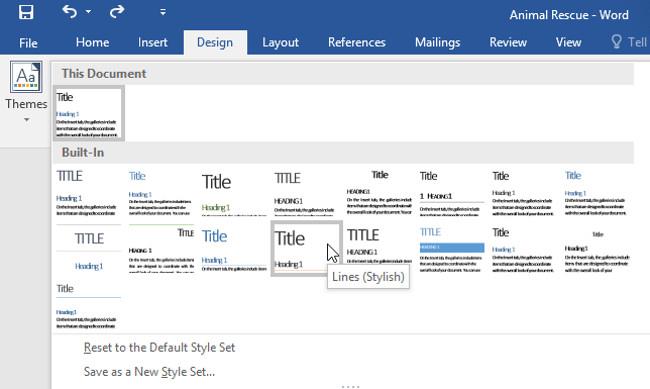

Dowiedz się, jak wstawiać podpisy do obrazów w plikach PowerPoint i Word 365, 2019 / 2016, aby wzbogacić swoje prezentacje.

SmartArt w programie PowerPoint 2016 umożliwia prezenterom przekazywanie informacji w formie graficznej zamiast zwykłego tekstu. Istnieje wiele sposobów wykorzystania grafiki SmartArt do zilustrowania różnych pomysłów.

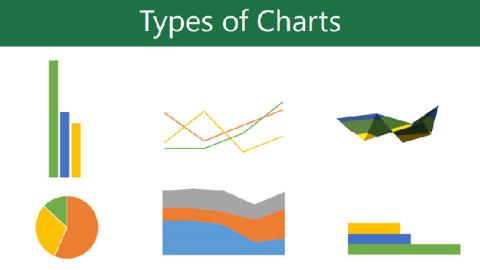

Wykres to narzędzie, którego użytkownicy mogą używać do graficznego przedstawiania danych. Korzystanie z wykresu w prezentacji pomaga odbiorcom lepiej zrozumieć znaczenie liczb.

Co to jest okienko animacji w programie PowerPoint? Jak tworzyć efekty w programie PowerPoint 2016? Nauczmy się z LuckyTemplates.com, jak tworzyć efekty dla tekstu i obiektów w programie PowerPoint!

Użytkownicy mogą dowolnie układać obiekty na slajdzie, wyrównując je, porządkując, grupując i obracając na wiele różnych sposobów.

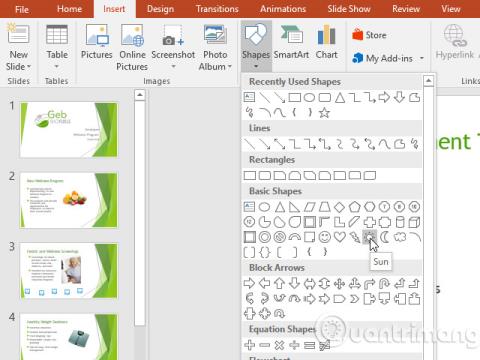

Kształty to świetny sposób na uatrakcyjnienie prezentacji. PowerPoint oferuje użytkownikom szeroką gamę kształtów do wyboru, które można dostosować do indywidualnych potrzeb każdej osoby.

Aby tworzyć skuteczne prezentacje programu PowerPoint, ważne jest, aby slajdy były naprawdę łatwe do odczytania. Jednym z najczęstszych sposobów osiągnięcia tego jest formatowanie tekstu jako listy punktowanej lub numerowanej.

Wcięcia i odstępy między wierszami to dwie ważne funkcje, których możesz użyć do zmiany sposobu wyświetlania tekstu na slajdzie.