No mundo do IT Ransomware é um tema muito debatido. Como o Ransomware está evoluindo continuamente, tornou-se difícil acompanhar várias variedades de Ransomware. Mas é visto que cada variedade de Ransomware mostra algum estilo único de disseminação.

Obtenha conhecimento completo dos diferentes tipos de variantes de Ransomware . Assim, você pode facilmente identificar e lidar com isso de forma inteligente.

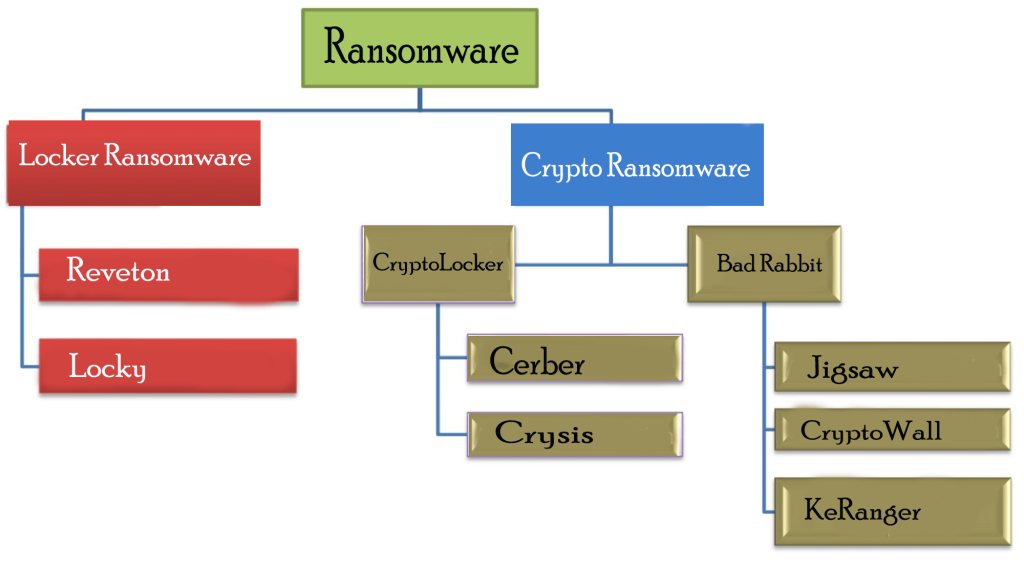

Tipos de Ransomware

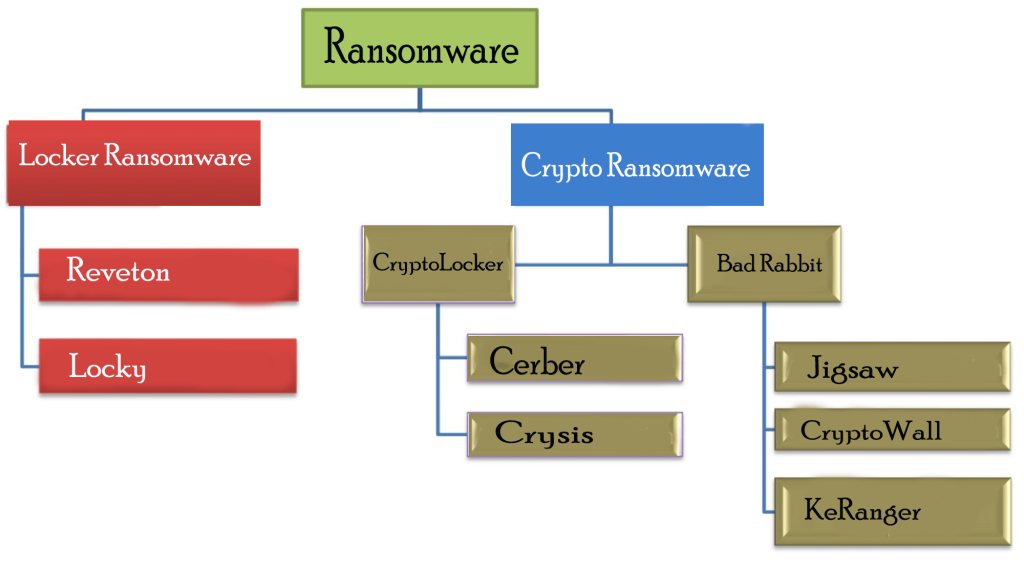

Principalmente Ransomware é dividido em duas categorias:

1: Locker Ransomware : Locker Ransomware bloqueia os dispositivos das vítimas para impedi-los de usá-lo. Após o bloqueio, os cibercriminosos exigem dinheiro de resgate para descriptografar o dispositivo.

2: Crypto Ransomware: Crypto Ransomware impede que os usuários acessem seus arquivos ou dados, criptografando-os. Depois disso, os cibercriminosos exigem o dinheiro para recuperar seus arquivos.

Agora que você entendeu quais são as principais categorias de Ransomware existe. É hora de explorar seu conhecimento sobre os diferentes tipos de Ransomware que se enquadram em cada uma dessas categorias de Ransomware.

Vamos saber o quão diferente e perigoso cada tipo de Ransomware pode ser.

Representação hierárquica de tipos e variantes de ransomware

Vamos obter detalhes completos sobre cada tipo de Ransomware….!

Locker Ransomware

1. Reveton Ransomware:

| Nome |

Reveton |

| Tipo de ameaça |

Locker Ransomware |

| Sintomas |

Esse tipo de Ransomware bloqueia o dispositivo do usuário, impedindo-o de obter um login. Depois disso, mostra uma mensagem falsa de aparência oficial reivindicada pela Polícia Nacional ou pelo FBI . |

| Métodos de distribuição |

Através de sites Torrent, anúncios maliciosos. |

| Dano |

Todo o PC é criptografado e sem pagar o dinheiro do resgate você não pode abri-lo. Além disso, a infecção por malware e os Trojans que roubam senhas podem ser instalados junto com a infecção por Ransomware. |

Captura de tela do Reveton Ransomware:

O Reveton Ransomware surgiu no final de 2012. Esse tipo de Ransomware bloqueia o dispositivo do usuário, impedindo-o de obter um login. Depois disso, mostra uma mensagem falsa de aparência oficial reivindicada pela Polícia Nacional ou pelo FBI .

Essa falsa mensagem oficial inclui uma declaração sobre o envolvimento do usuário em atividades ilegais, como pirataria de software ou pornografia infantil. Depois de encontrar esse tipo de vítima de Ransomware não tem mais controle sobre seu dispositivo.

2. Locky Ransomware:

| Nome |

Locky |

| Tipo de ameaça |

Locker Ransomware |

| Sintomas |

Os PCs infectados com o Locky Ransomware mostrarão uma nota de pedido de resgate na forma de arquivo de texto ou como papel de parede da área de trabalho.

Os arquivos criptografados do Locky Ransomware incluem a seguinte extensão: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol,

|

| Métodos de distribuição |

Essa espécie de Ransomware se espalha por meio de kits de exploração (EKs) e malspam . No passado, Neutrino, RIG e Nuclear EKs distribuíram este Locky Ransomware |

| Dano |

Os sistemas atacados pelo Locky Ransomware tornam-se inutilizáveis porque todos os arquivos que são necessários principalmente para a operação regular são criptografados. |

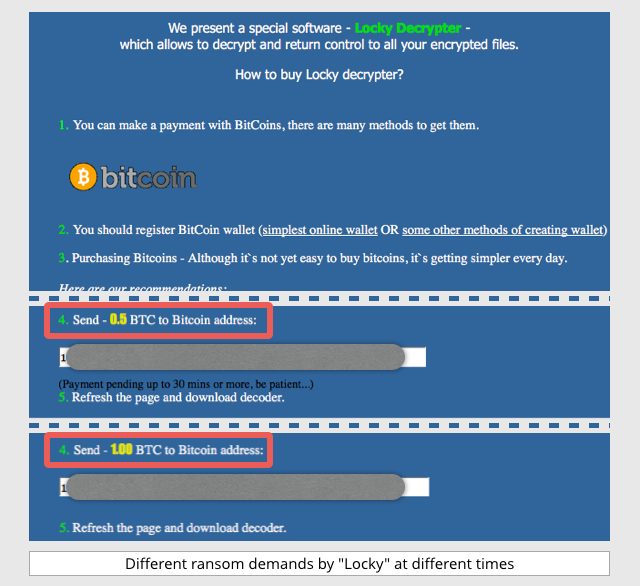

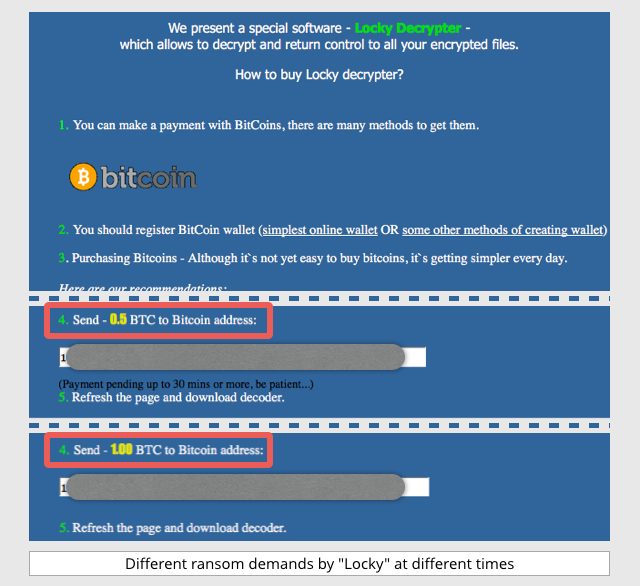

Captura de tela do Locky Ransomware:

Locky é outro tipo muito desagradável de Ransomware que foi lançado pela primeira vez no ataque do ano de 2016 por um grupo de hackers bem organizado. Essa variante do Ransomware foi projetada principalmente para bloquear o dispositivo da vítima e impedir seu acesso até que o resgate seja completamente pago.

Esse tipo de Ransomware tem a capacidade de criptografar cerca de 160 tipos de arquivos diferentes que são usados principalmente por testadores, engenheiros, designers e desenvolvedores, etc.

Ele ataca o dispositivo da vítima, enganando-os a instalar esse Ransomware assustador por meio de e-mails falsos, além de anexos maliciosos. Pois bem, essa técnica de transmissão de malware é popularmente chamada de “phishing”.

Este malware faz uso de uma mensagem de e-mail tipo camuflada como uma fatura. Quando os usuários abrem esses anexos de e-mail automaticamente, a fatura desaparece. Depois disso, os usuários são solicitados a habilitar as macros para ler o documento. Depois que o usuário habilita as macros, o Locky Ransomware começa a criptografar vários tipos de arquivos usando a criptografia AES.

Além da lista de ransomware mencionada acima, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , etc., são algumas das outras variantes de ransomware conhecidas por suas atividades maliciosas.

Crypto Ransomware

1.CryptoLocker Ransomware

|

Nome

|

CryptoLocker |

| Tipo de ameaça |

Crypto Ransomware |

| Sintomas |

Você é completamente incapaz de abrir qualquer um dos arquivos armazenados no sistema. A extensão dos arquivos funcionais aparece alterada para você, por exemplo: my.docx.locked.

Na sua área de trabalho, uma mensagem de pagamento de resgate é exibida. Os cibercriminosos pedem o pagamento de dinheiro de resgate em “Bitcoins” para desbloquear seus arquivos criptografados.

|

| Métodos de distribuição |

O CryptoLocker geralmente se espalha por e-mails falsos, alegando vir de empresas legítimas, por meio de avisos de rastreamento da UPS e FedEx falso. |

| Dano |

O Ransomware tem a capacidade de pesquisar e criptografar arquivos salvos em discos rígidos externos, unidades de rede compartilhadas, compartilhamentos de arquivos de rede, unidades USB ou dados presentes nas unidades de armazenamento em nuvem.

|

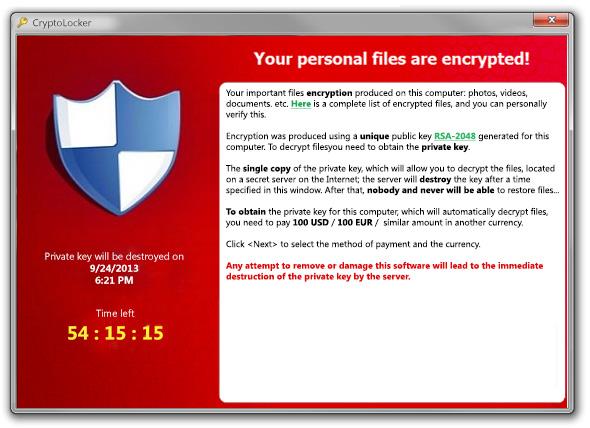

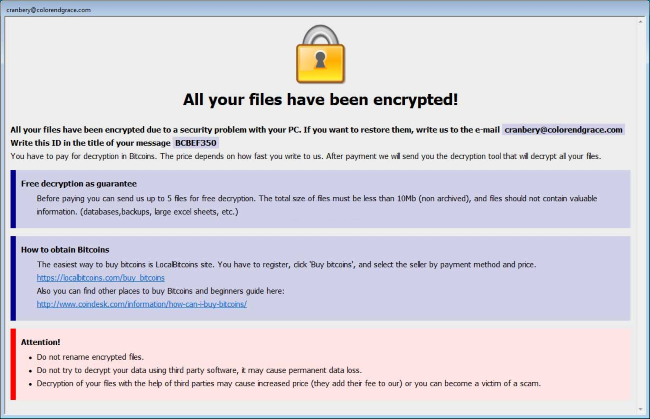

Captura de tela do CryptoLocker Ransomware:

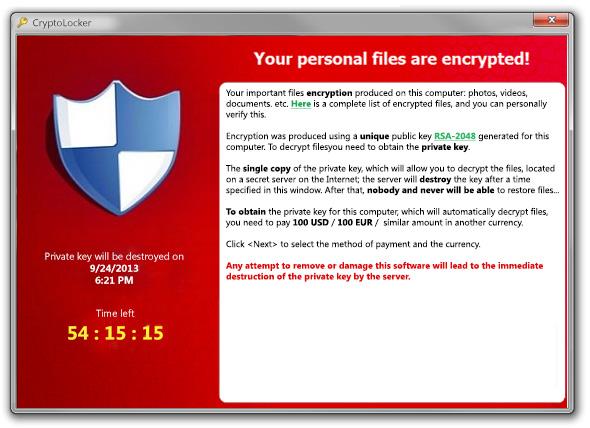

O CyptoLocker Ransomware foi lançado no ano de 2013, quando os hackers usaram a abordagem de botnet CryptoLocker (forma mais antiga de ataque cibernético) no Ransomware.

É um dos tipos mais destrutivos de Ransomware , pois usa algoritmos de criptografia poderosos. Portanto, é quase impossível recuperar o dispositivo e os documentos infectados pelo Crypto Ransomware sem enviar o dinheiro do resgate.

Este Ransomware segue um caminho não familiar de criptografar os dados dos usuários. Para cada arquivo, o CyptoLocker Ransomware cria aleatoriamente uma chave simétrica . Depois disso, essa chave simétrica é criptografada usando uma chave assimétrica pública. Por fim, ele é adicionado ao arquivo.

Depois de criptografar os arquivos com sucesso, o Ransomware lança uma mensagem de pedido de resgate ao usuário. Assim, a vítima tem que pagar o dinheiro se quiser a chave assimétrica privada para descriptografar as chaves simétricas aplicadas a cada arquivo criptografado .

Se o pagamento for feito antes do prazo, o hacker excluirá a chave simétrica. Depois disso, a recuperação de dados é quase impossível.

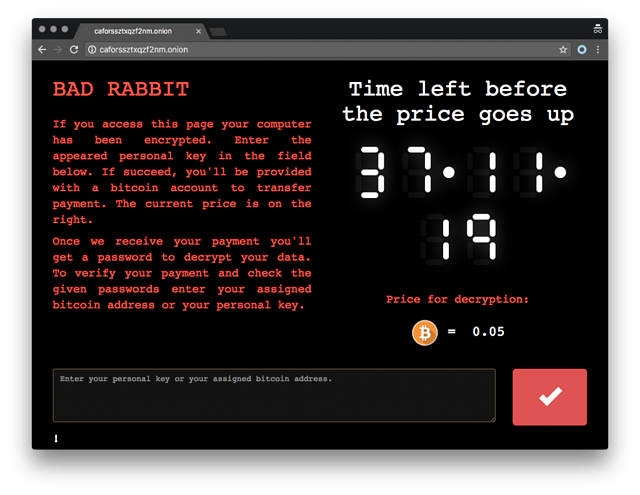

2. Bad Rabbit Ransomware

|

Nome

|

Coelho mau |

| Tipo de ameaça |

Crypto Ransomware |

| Sintomas |

Este é um ransomware baseado em bootkit como Petya e NotPetya. Normalmente, vê-se que um arquivo com o nome “ install_flash_player.exe ” é inserido no host através do site que os usuários precisam executar manualmente.

Depois de executar isso, ele começa a criptografar os arquivos presentes no dispositivo de destino. Muito em breve, ele instala seu próprio carregador de inicialização no MBR e também define um cronograma para a reinicialização do sistema.

Depois de reiniciar o sistema, ele mostrará a nota de resgate na tela dos usuários.

|

| Métodos de distribuição |

Essa espécie de Ransomware se espalhou por meio de atualizações do Adobe Flash, dando um aviso falso sobre a atualização do Flash player. É um truque para enganar os usuários para que cliquem no link suspeito para a atualização. |

| Dano |

Bad Rabbit é bem capaz de proliferar através do SMB. Este Ransomware procura compartilhamentos abertos e executa o software Mimikatz para obter as credenciais do Windows .

Depois disso, o vírus usa a lista de logins e senhas codificados para danificar outros PCs na rede através do SMB.

|

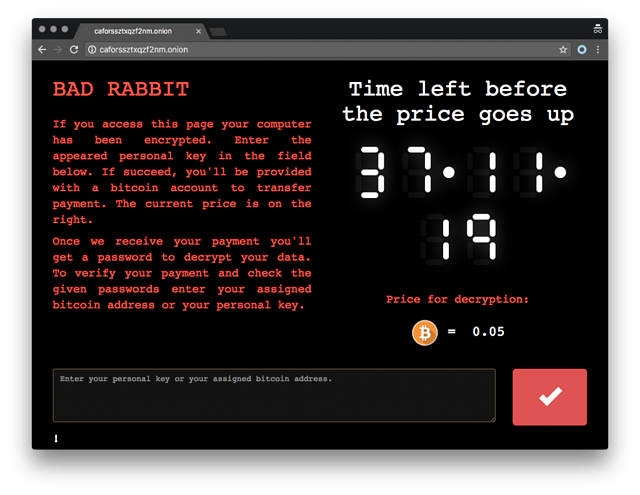

Captura de tela do Bad Rabbit Ransomware:

Bad Rabbit é um desses tipos de Ransomware que infectou severamente organizações na Europa Oriental e na Rússia. Esta espécie de Ransomware faz uso de uma atualização falsa do Adobe Flash nos sites comprometidos para sua distribuição.

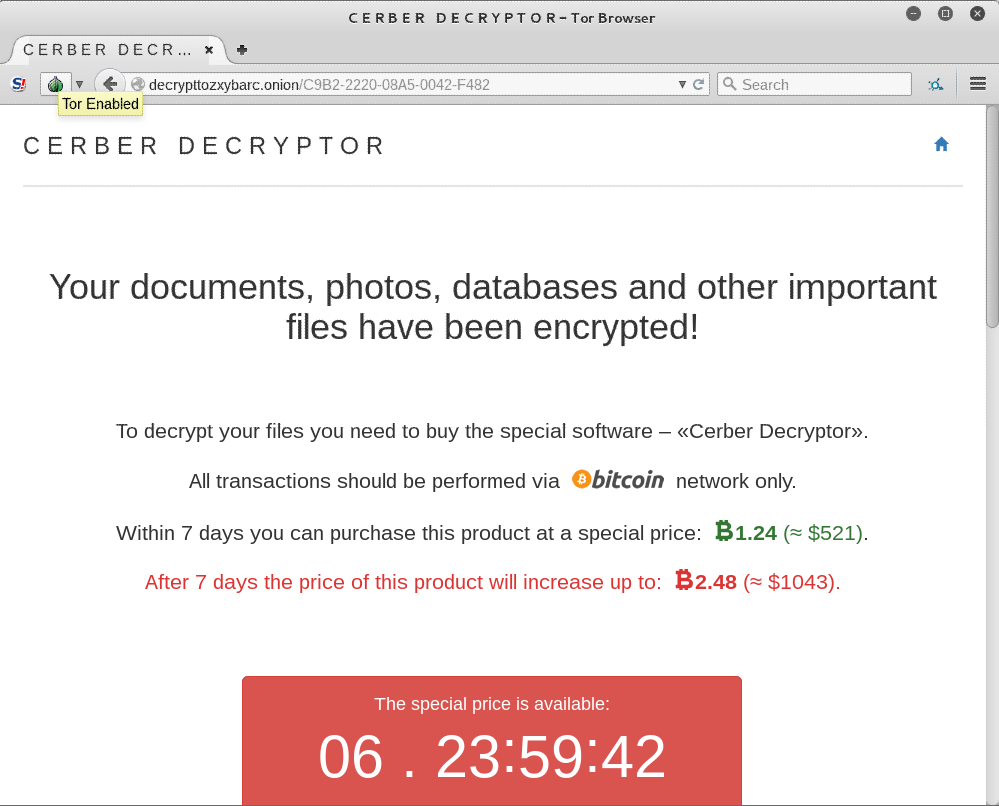

3. Cerber Ransomware

| Nome |

Cerber

|

| Tipo de ameaça |

Crypto Ransomware

|

| Sintomas |

Após a intervenção deste Ransomware através do e-mail junto com um anexo JavaScript, ele começa a ser executado. O script se conecta com a internet e inicia o download da carga útil que realmente é responsável pelo processo de criptografia.

O Payload baixado ataca os arquivos do sistema e transforma o papel de parede da área de trabalho em uma nota de pedido de resgate. Você receberá esta nota de resgate em quase todas as pastas infectadas com esta espécie de Ransomware.

|

| Métodos de distribuição |

Hacker oferece Cerber Ransomware para a vítima de duas maneiras:

1. Através do e-mail malicioso com um arquivo zipado duplo com um arquivo de script do Windows.

2. Na parte inferior do e-mail de phishing, há um link de cancelamento de inscrição.

Essa nova técnica de dano é feita pelos kits de exploração Rig e Magnitude. Ambos os kits de exploração estão usando vulnerabilidades de dia 0.

|

| Dano |

O sistema afetado fica inutilizável porque todos os arquivos usados principalmente para operações regulares são criptografados.

Os hackers não devolvem os dados mantidos como reféns à vítima, mesmo após o pagamento do resgate. Os cibercriminosos o vendem no mercado negro ou criam um perfil de usuário duplicado para realizar atividades de fraude.

|

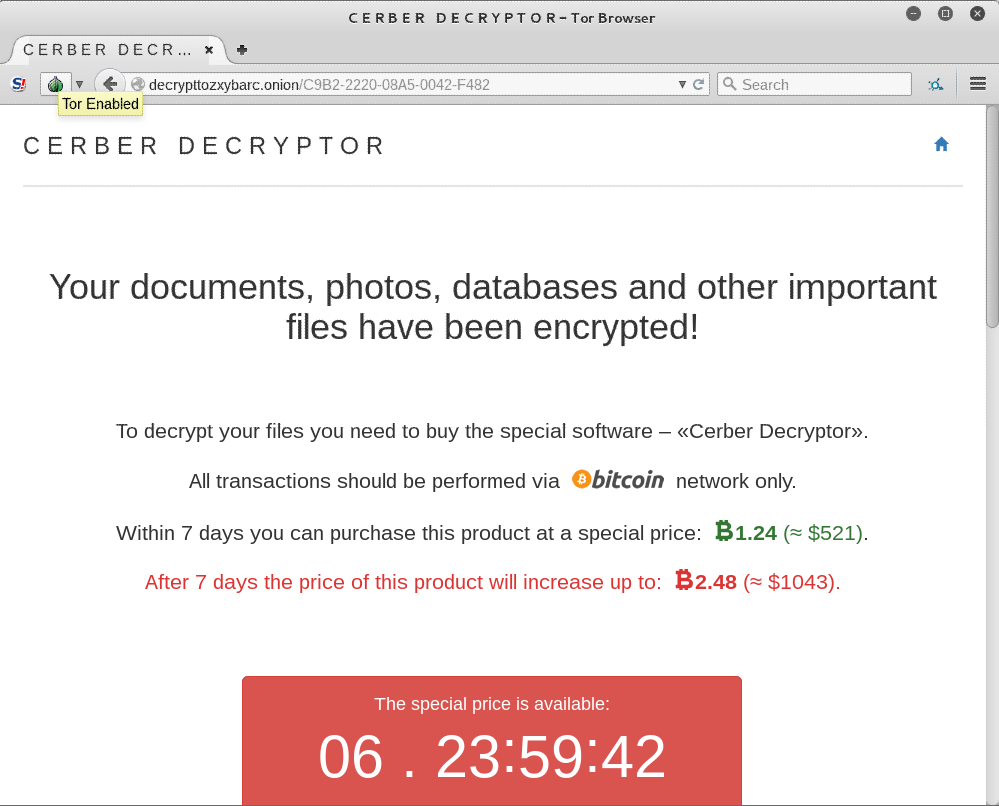

Captura de tela do Cerber Ransomware:

Outro tipo de Ransomware é o Cerber, que visa principalmente o público do Office 365 baseado em nuvem. Vários milhões de clientes do Office 365 já foram pegos na campanha de phishing executada pelo Cerber Ransomware .

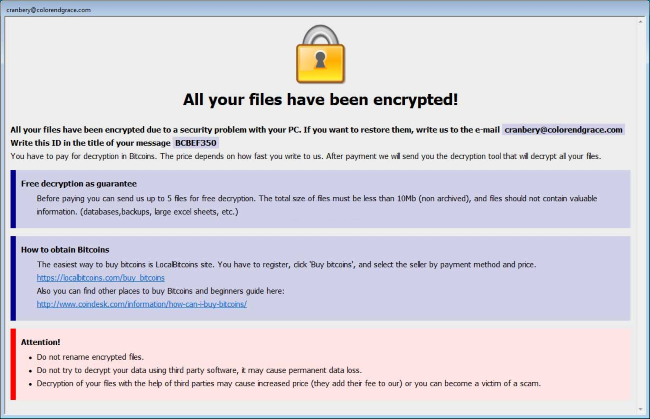

4. Crysis Ransomware

| Nome |

crise |

| Tipo de ameaça |

Crypto Ransomware |

| Sintomas |

Depois de entrar no PC, o CrySiS Ransomware inicia a criptografia de arquivos e em breve todos os seus documentos, imagens, banco de dados, vídeos de música e outras coisas são criptografados.

Inicialmente, você notará que todo o seu arquivo criptografado parece anexar uma extensão .CrySis. Mais tarde, diferentes extensões são usadas. Depois disso, uma nota de resgate como README.txt, instruções de descriptografia.txt, Infohta, etc. também é descartada apenas para informar as vítimas sobre o que aconteceu com seus arquivos de sistema. Esta nota de resgate contém os detalhes sobre os arquivos descriptografados e o pagamento do resgate.

|

| Métodos de distribuição |

Essa espécie de malware usa e-mails de phishing maliciosos, conexões RDP com proteção fraca e, às vezes, oferece um download para instalar o jogo ou software legítimo. |

| Dano |

O Ransom.Crysis começa a excluir o ponto de restauração executando o comando vssadmin delete shadows /all /quiet .

Se o seu plano de backup contiver esses pontos de restauração, a execução deste Ransomware logo começará a excluí-lo.

|

| Algoritmo de criptografia |

O ransomware Crysis usa uma combinação de RSA, AES. Considerando que, como em alguns casos, as cifras DES são usadas para bloquear os dados pessoais. |

| Bilhete de resgate |

Hackers inicialmente dão nota de resgate na forma de README.txt; mais tarde, mais duas notas de pedido de resgate caíram no sistema, como FILES ENCRYPTED.txt e Info.hta |

Captura de tela do Crysis Ransomware:

Outro tipo muito exclusivo de variante de Ransomware é o Crysis. Este Ransomware criptografa apenas arquivos presentes em algum espaço de disco fixo, unidades removíveis ou nas unidades de rede.

Esta espécie de Ransomware faz uso de anexos de e-mail maliciosos com extensões de arquivo duplas para distribuição. É simplesmente impossível descriptografar o arquivo criptografado pelo Crysis Ransomware porque ele usa um algoritmo de criptografia forte.

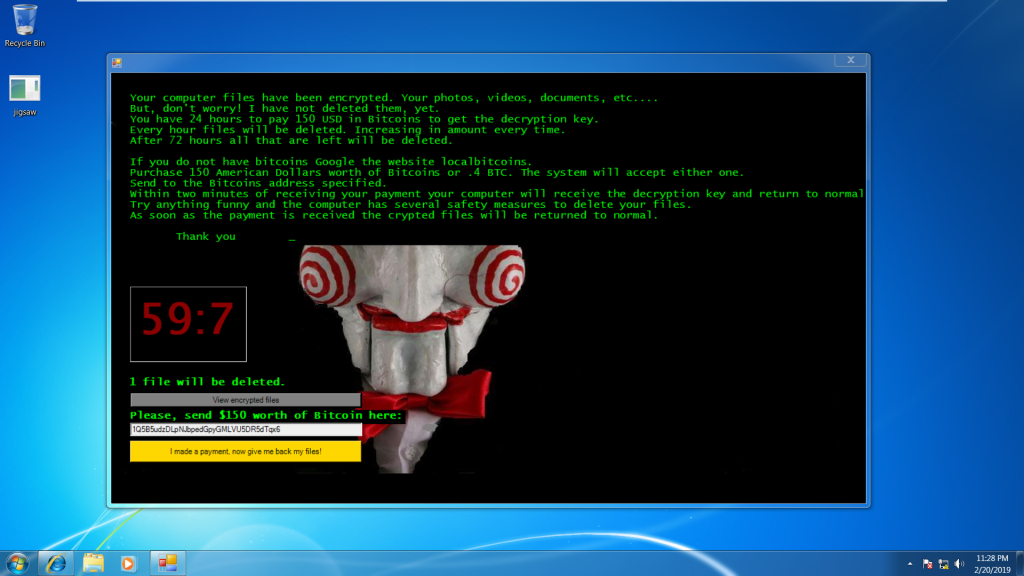

5. Jigsaw Ransomware

| Nome |

Quebra-cabeça |

| Tipo de ameaça |

Crypto Ransomware |

|

Sintomas

|

Você verá após a intervenção do Jigsaw Ransomware que todos os seus arquivos pessoais são criptografados com .pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. por.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom como extensões.

Muito em breve, o papel de parede da sua área de trabalho é alterado para nota de resgate e atende a problemas como lentidão do sistema, alto consumo de CPU.

|

| Métodos de distribuição |

Geralmente, o jigsaw Ransomware se espalha por meio de e-mails de spam maliciosos. Este vírus criptografa os dados usando a cifra AES e anexa uma das extensões mencionadas acima. Além disso, isso soltará uma nota de resgate junto com a imagem de um personagem muito popular “Saw”. A nota de resgate contém uma explicação completa da situação atual e o valor do resgate. |

| Dano |

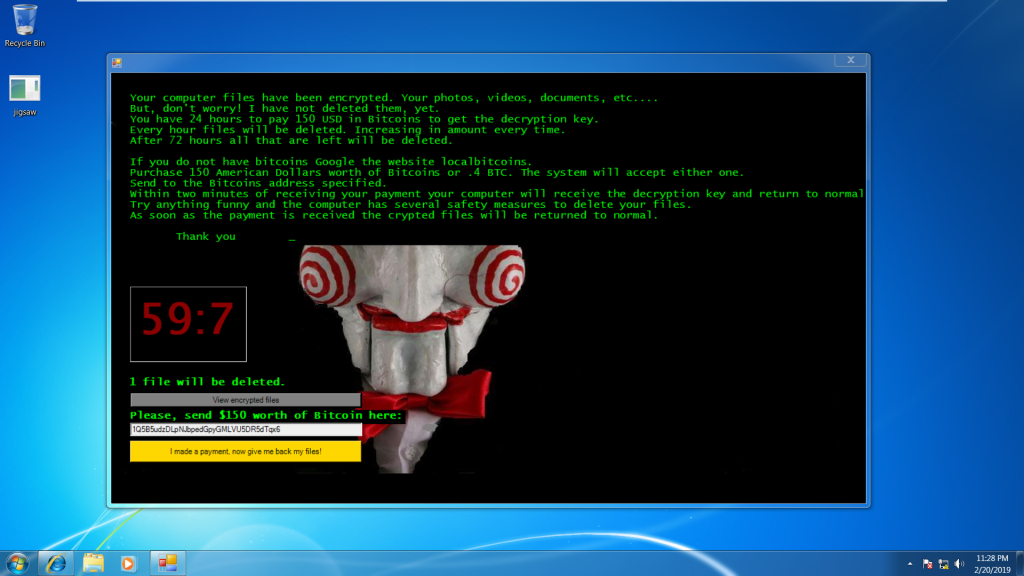

Jigsaw Ransomware criptografa cerca de 226 tipos de arquivos diferentes anexados com as extensões .FUN, .BTC e .KKK usando o algoritmo de criptografia AES.

Você verá que na nota de resgate há um cronômetro de 60 minutos que faz uma contagem regressiva até zero. Depois de atingir 0, os hackers excluirão determinados arquivos.

|

Captura de tela do Jigsaw Ransomware:

Na lista do tipo mais destrutivo de variantes de Ransomware “Jigsaw Ransomware” é o primeiro. Este Ransomware criptografa o arquivo de dados da vítima e rapidamente começa a excluí-lo se o resgate não for liberado em breve. A exclusão de arquivos começa gradualmente um a um no intervalo de 1 hora se o valor do resgate não for pago.

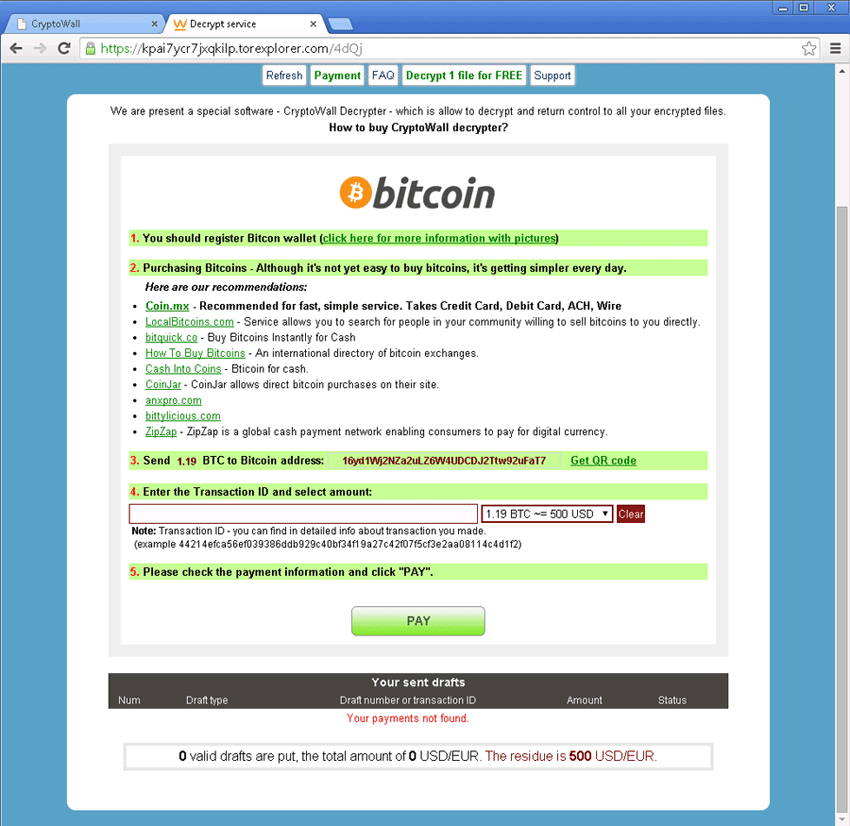

6. CryptoWall Ransomware

| Nome |

CryptoWall

|

| Tipo de ameaça |

Crypto Ransomware |

| Sintomas |

A princípio, você receberá um e-mail de spam dos cibercriminosos com as informações de cabeçalho forjadas, o que faz você acreditar que vem de uma empresa de transporte como DHL ou FedEx.

Este e-mail de spam contém uma mensagem sobre a falha na entrega do pacote ou envio do item que você encomendou. É quase impossível evitar que esses e-mails sejam abertos. Depois de clicar para abri-lo, seu sistema está infectado com o vírus CryptoWall.

|

| Métodos de distribuição |

O CryptoWall é distribuído por vários meios, como navegador de downloads drive-by, kits de exploração e anexos de e-mail malicioso. |

| Dano |

CryptoWall Ransomware faz uso de criptografia de chave pública forte para distorcer arquivos anexando extensões específicas nele.

|

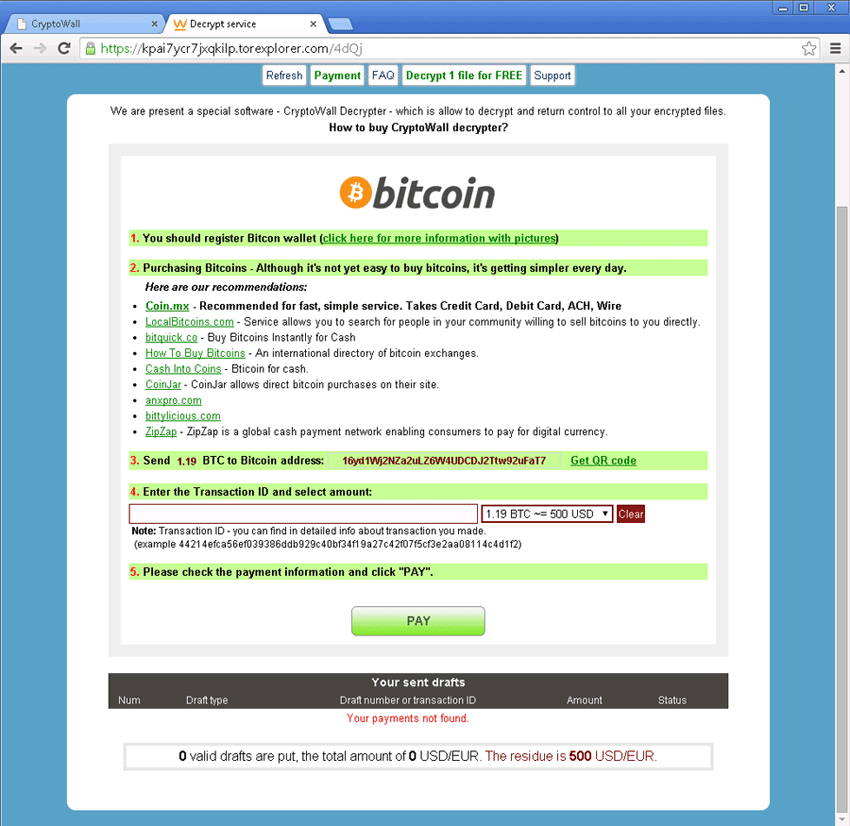

Captura de tela do CryptoWall Ransomware:

Em primeiro lugar, a variante CryptoWall Ransomware apareceu no ano de 2014 . Depois disso, apareceu em vários nomes e versões como CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense e CryptoWall 4.0.

Um recurso muito cativante deste Ransomware é que o hacker oferece um serviço de descriptografia utilizável uma única vez apenas para um arquivo. Isso é apenas para fazer de conta para a vítima que eles realmente mantiveram a chave de descriptografia.

Este Ransomware usa tantos truques para se distribuir, alguns comuns incluem:

- Anexos maliciosos em e-mails reivindicando sua aprovação das instituições financeiras.

- A intervenção de kits de exploração que exploram vulnerabilidades no software da vítima

- Por meio de páginas da Web maliciosas e exibição de resgate de anúncios maliciosos.

- alguns tipos de CryptoWall Ransomware também fornecem uma declaração de nota falsa como:

"Parabéns!!! Você se tornou parte de uma grande comunidade CryptoWall. Juntos, tornamos a Internet um lugar melhor e mais seguro.”

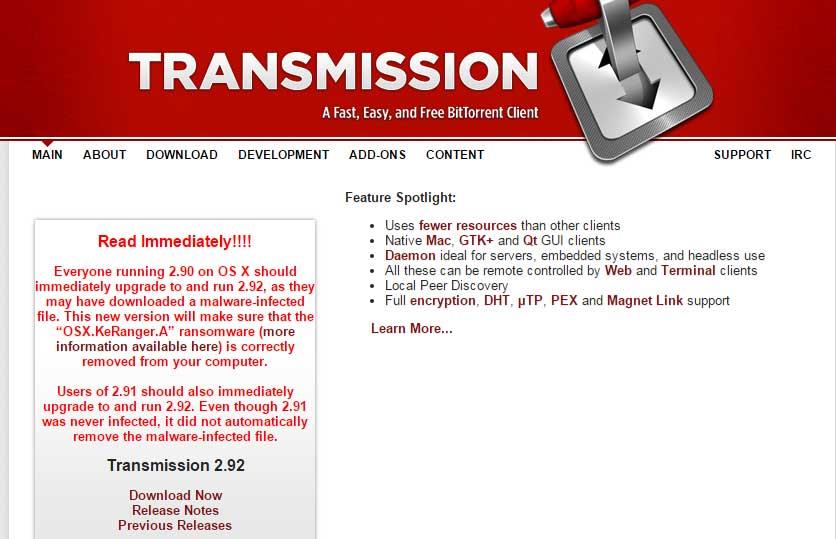

7. Ransomware KeRanger

| Nome |

KeRangerGenericName

|

| Tipo de ameaça |

Crypto Ransomware |

| Sintomas |

Quando qualquer usuário instala e executa a versão maliciosa do aplicativo de transmissão, automaticamente um arquivo incluído chamado General.rtf é copiado para o local ~/Library/kernel_service e começa a ser executado. Após copiar este arquivo no local kernel_service, sua execução é iniciada e ele criará dois arquivos conhecidos como ~/Library/.kernel_pid e ~/Library/.kernel_time .

O arquivo kernel_pid está tendo o ID do processo para a execução do processo kernel_service. Por outro lado, o nome do arquivo .kernel_time inclui o carimbo de data/hora sobre a primeira execução da execução do Ransomware.

|

| Métodos de distribuição |

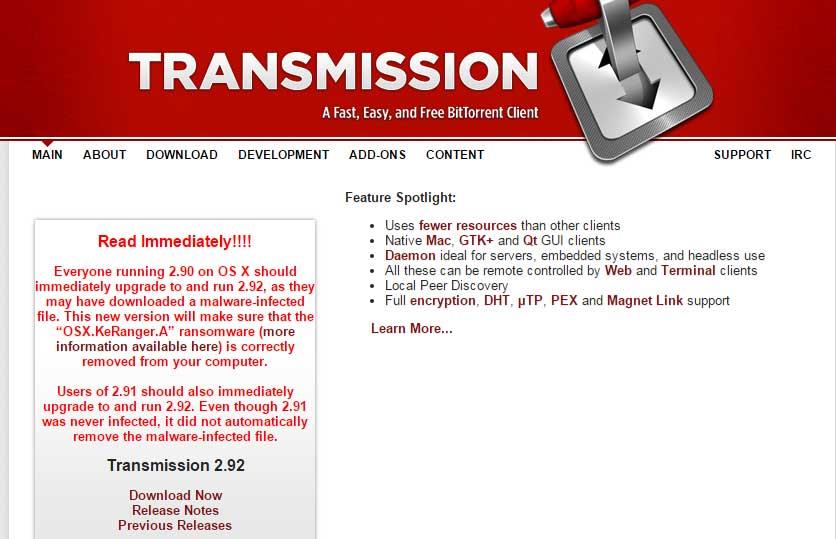

Este Ransomware vem incluído em uma versão Trojanizada de um instalador BitTorrent muito popular Transmission. Para tornar as vítimas tolas, pois parece devidamente assinado pelo certificado de desenvolvedor genuíno da Apple. |

| Dano |

KeRanger Ransomware é projetado de tal forma que começa a criptografar os arquivos presentes no PC infectado após 3 dias da infecção original. |

Captura de tela do KeRanger Ransomware:

A variante do KeRanger Ransomware foi lançada no ano de 2016 . Verifica-se que é o primeiro tipo de Ransomware que infectou com sucesso um PC Mac OS X. Este Ransomware é injetado no instalador do cliente de torrent de código aberto. O usuário que baixa um instalador infectado facilmente cai na armadilha feita pelo KeRanger Ransomware .

Depois de infectar seu dispositivo, este Ransomware espera apenas 3 dias depois que criptografa cerca de 300 tipos de arquivos. Nas próximas etapas, ele começa a enviar um arquivo de texto no qual há uma demanda por Bitcoin junto com o método de pagamento que parece mencionado.

Conclusão:

Mesmo assim, o Ransomware é considerado a ameaça mais perigosa para o dispositivo e seus dados. Mas seguindo o hábito de computação segura e usando software de segurança atualizado, ficou muito fácil ficar protegido contra qualquer tipo de Ransomware. Você apenas faz a sua parte da tarefa, ou seja, estar sempre atento ao navegar e instalar um software de segurança confiável.

Infelizmente, se o seu sistema já estiver invadido com espécies de malware, experimente a Ferramenta de Remoção de Malware para remover facilmente o vírus do seu PC.

![[RESOLVIDO] Erros do Call of Duty Advanced Warfare - travando, travando, FPS baixo e mais [RESOLVIDO] Erros do Call of Duty Advanced Warfare - travando, travando, FPS baixo e mais](https://luckytemplates.com/resources1/images2/image-6547-0408150359208.png)

![Como corrigir o erro 3000 do Twitch? [100% resolvido] Como corrigir o erro 3000 do Twitch? [100% resolvido]](https://luckytemplates.com/resources1/images2/image-8735-0408151115015.png)

![[RESOLVIDO] Erros do American Truck Simulator: Crash, Steam_Api64.Dll está ausente e mais [RESOLVIDO] Erros do American Truck Simulator: Crash, Steam_Api64.Dll está ausente e mais](https://luckytemplates.com/resources1/images2/image-8887-0408151238368.png)

![[RESOLVIDO] Como corrigir League Of Legends d3dx9_39.dll ausente, erro DirectX [RESOLVIDO] Como corrigir League Of Legends d3dx9_39.dll ausente, erro DirectX](https://luckytemplates.com/resources1/images2/image-4059-0408151106351.png)