วิธีแปลอีเมลขาเข้าใน Microsoft Outlook

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

ในโลกของ IT Ransomware เป็นหัวข้อที่มีการถกเถียงกันมาก เนื่องจาก Ransomware มีการพัฒนาอย่างต่อเนื่องจึงเป็นเรื่องยากที่จะติดตาม Ransomware หลายสายพันธ์ุ แต่จะเห็นได้ว่า Ransomware แต่ละชนิดแสดงรูปแบบการแพร่กระจายที่เป็นเอกลักษณ์

รับความรู้ที่สมบูรณ์เกี่ยวกับตัวแปรRansomware ประเภท ต่างๆ เพื่อให้คุณสามารถระบุและจัดการกับมันได้อย่างง่ายดาย

ประเภทของแรนซัมแวร์

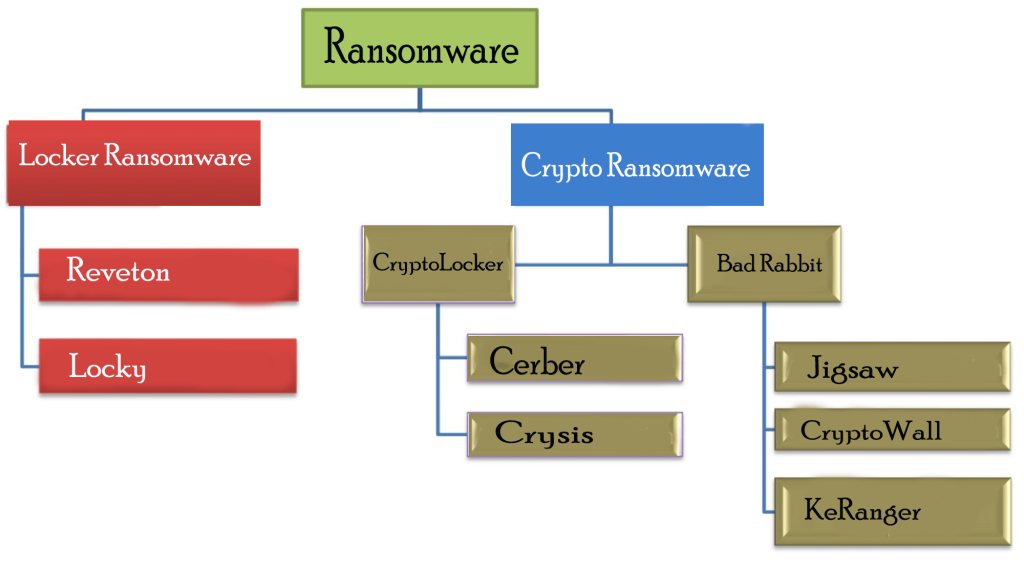

Ransomware ส่วนใหญ่แบ่งออกเป็นสองประเภท:

1: Locker Ransomware : Locker Ransomware ล็อกอุปกรณ์ของเหยื่อเพื่อป้องกันไม่ให้ใช้งาน หลังจากล็อกเอาต์แล้ว อาชญากรไซเบอร์จะเรียกร้องเงินค่าไถ่เพื่อถอดรหัสอุปกรณ์

2: Crypto Ransomware: Crypto Ransomware ป้องกันไม่ให้ผู้ใช้เข้าถึงไฟล์หรือข้อมูลโดยการเข้ารหัส หลังจากนั้นอาชญากรไซเบอร์จะเรียกร้องเงินเพื่อเรียกค้นไฟล์ของพวกเขากลับคืนมา

ตอนนี้คุณเข้าใจแล้วว่าหมวดหมู่หลักของ Ransomware นั้นมีอยู่จริงแล้ว ถึงเวลาสำรวจความรู้ของคุณเกี่ยวกับแรนซัมแวร์ประเภทต่างๆ ที่อยู่ในหมวดหมู่แรนซัมแวร์แต่ละประเภท

มาดูกันว่า Ransomware แต่ละประเภทแตกต่างกันและเป็นอันตรายอย่างไร

การแสดงลำดับชั้นของประเภทและตัวแปรของแรนซัมแวร์

มาดูรายละเอียดทั้งหมดเกี่ยวกับ Ransomware แต่ละประเภท….!

Locker Ransomware

1. Reveton Ransomware:

| ชื่อ | Reveton |

| ประเภทภัยคุกคาม | Locker Ransomware |

| อาการ | Ransomware ประเภทนี้จะล็อกอุปกรณ์ของผู้ใช้โดยป้องกันไม่ให้มีการเข้าสู่ระบบ หลังจากนั้นก็แสดงข้อความปลอมที่ปรากฏอย่างเป็นทางการซึ่งอ้างสิทธิ์โดยกองตำรวจแห่งชาติหรือจาก เอ ฟบีไอ |

| วิธีการจัดจำหน่าย | ผ่านเว็บไซต์ Torrent โฆษณาที่เป็นอันตราย |

| ความเสียหาย | พีซีทั้งหมดถูกเข้ารหัสและไม่จ่ายเงินค่าไถ่ คุณไม่สามารถเปิดมันได้ นอกจากนี้ สามารถติดตั้งการติดมัลแวร์และโทรจันที่ขโมยรหัสผ่านไปพร้อมกับการติดไวรัสแรนซัมแวร์ |

สกรีนช็อตของReveton Ransomware:

Reveton Ransomware เกิดขึ้นในช่วงปลายปี 2012 Ransomware ประเภทนี้จะล็อกอุปกรณ์ของผู้ใช้โดยป้องกันไม่ให้มีการเข้าสู่ระบบ หลังจากนั้นก็แสดงข้อความปลอมที่ปรากฏอย่างเป็นทางการซึ่งอ้างสิทธิ์โดยกองตำรวจแห่งชาติหรือจาก เอ ฟบีไอ

ข้อความทางการปลอมนี้มีการประกาศเกี่ยวกับการมีส่วนร่วมของผู้ใช้ในกิจกรรมที่ผิดกฎหมาย เช่น การละเมิดลิขสิทธิ์ซอฟต์แวร์หรือภาพอนาจารของเด็ก หลังจากที่พบเหยื่อ Ransomware ประเภทนี้ไม่สามารถควบคุมอุปกรณ์ของตนได้อีกต่อไป

2. Locky Ransomware:

| ชื่อ | Locky |

| ประเภทภัยคุกคาม | Locker Ransomware |

| อาการ | พีซีที่ติดเชื้อ Locky Ransomware จะแสดงบันทึกความต้องการเรียกค่าไถ่ ในรูปแบบของไฟล์ข้อความหรือเหมือนวอลเปเปอร์บนเดสก์ท็อป

ไฟล์ที่เข้ารหัส Locky Ransomware มีนามสกุลดังต่อไปนี้: .loptr, .asasin, .diablo6, .aesir, .locky,.odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| วิธีการจัดจำหน่าย | สายพันธุ์ Ransomware นี้แพร่กระจายผ่านExploit Kit (EKs) & malspam ในอดีต Neutrino, RIG และ Nuclear EKs ได้แจกจ่าย Locky Ransomware นี้ |

| ความเสียหาย | ระบบที่ถูกโจมตีโดย Locky Ransomware นั้นใช้ไม่ได้เนื่องจากไฟล์ทั้งหมดที่จำเป็นสำหรับการทำงานปกติเป็นหลักจะถูกเข้ารหัส |

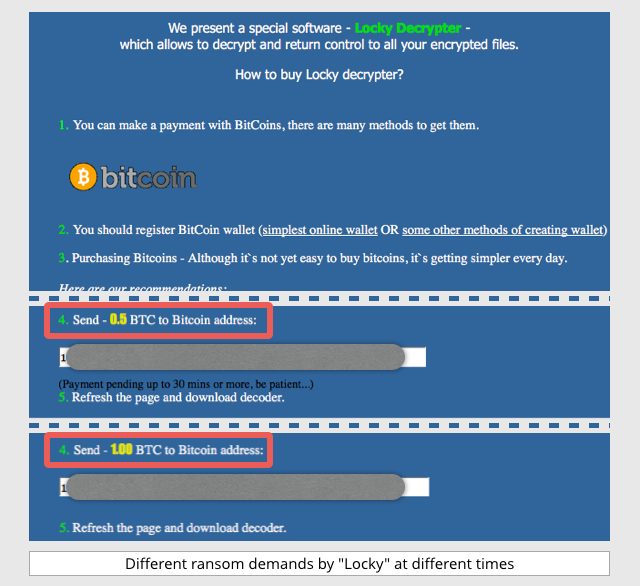

สกรีนช็อตของ Locky Ransomware:

Locky เป็น Ransomware ที่น่ารังเกียจอีกประเภทหนึ่งซึ่งเปิดตัวครั้งแรกในปี 2559 การโจมตีโดยกลุ่มแฮ็กเกอร์ที่มีการจัดการอย่างดี Ransomware เวอร์ชันนี้ได้รับการออกแบบมาเพื่อล็อคอุปกรณ์ของเหยื่อเป็นหลักและป้องกันไม่ให้เข้าถึงได้จนกว่าค่าไถ่จะได้รับการชำระเงินทั้งหมด

Ransomware ประเภทนี้มีความสามารถในการเข้ารหัสไฟล์ได้ประมาณ 160 ประเภทซึ่งส่วนใหญ่ใช้โดยผู้ทดสอบ วิศวกร นักออกแบบ และนักพัฒนา ฯลฯ

มันโจมตีอุปกรณ์ของเหยื่อด้วยการหลอกล่อให้ติดตั้ง Ransomware ที่น่าขนลุกนี้ผ่านอีเมลปลอมพร้อมกับมีไฟล์แนบที่เป็นอันตราย เทคนิคในการส่งมัลแวร์นี้มักเรียกกันว่า"ฟิชชิ่ง"

มัลแวร์นี้ใช้ข้อความอีเมลที่ปลอมแปลงเป็นใบแจ้งหนี้ เมื่อผู้ใช้เปิดไฟล์แนบอีเมลดังกล่าวโดยอัตโนมัติ ใบแจ้งหนี้จะหายไป หลังจากนั้นผู้ใช้จะถูกขอให้เปิดใช้งานมาโครเพื่ออ่านเอกสาร เมื่อผู้ใช้เปิดใช้งานมาโคร Locky Ransomware จะเริ่มเข้ารหัสไฟล์หลายประเภทโดยใช้การเข้ารหัส AES

นอกเหนือจากรายการของแรนซัมแวร์ที่กล่าวถึงข้างต้นแล้วPetya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptorเป็นต้น เป็นแรนซัมแวร์รุ่นอื่นๆ ที่เป็นที่รู้จักสำหรับกิจกรรมที่เป็นอันตราย

Crypto Ransomware

1.CryptoLocker Ransomware

|

ชื่อ |

CryptoLocker |

| ประเภทภัยคุกคาม | Crypto Ransomware |

| อาการ | คุณไม่สามารถเปิดไฟล์ใด ๆ ที่ระบบของคุณเก็บไว้ได้อย่างสมบูรณ์ นามสกุลไฟล์ที่ใช้งานได้เปลี่ยนไปเช่น my.docx.locked

บนเดสก์ท็อปของคุณ ข้อความการชำระเงินค่าไถ่จะปรากฏขึ้น อาชญากรไซเบอร์ขอเงินค่าไถ่เป็น “Bitcoins” เพื่อปลดล็อกไฟล์ที่เข้ารหัสของคุณ |

| วิธีการจัดจำหน่าย | CryptoLocker มักจะแพร่กระจายผ่านอีเมลปลอมที่อ้างว่ามาจากธุรกิจที่ถูกกฎหมายโดยการติดตามการแจ้งเตือนของ UPS และ FedEx ปลอม |

| ความเสียหาย |

Ransomware มีความสามารถในการค้นหาและเข้ารหัสไฟล์ที่บันทึกไว้ในฮาร์ดไดรฟ์ภายนอก ไดรฟ์เครือข่ายที่ใช้ร่วมกัน การแชร์ไฟล์เครือข่าย ไดรฟ์ USB หรือข้อมูลที่มีอยู่ในไดรฟ์จัดเก็บข้อมูลบนคลาวด์ |

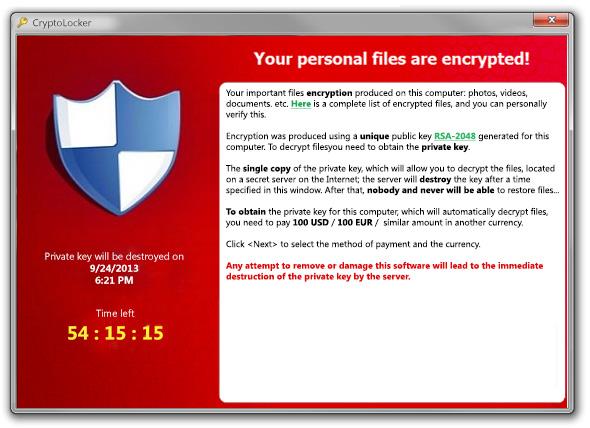

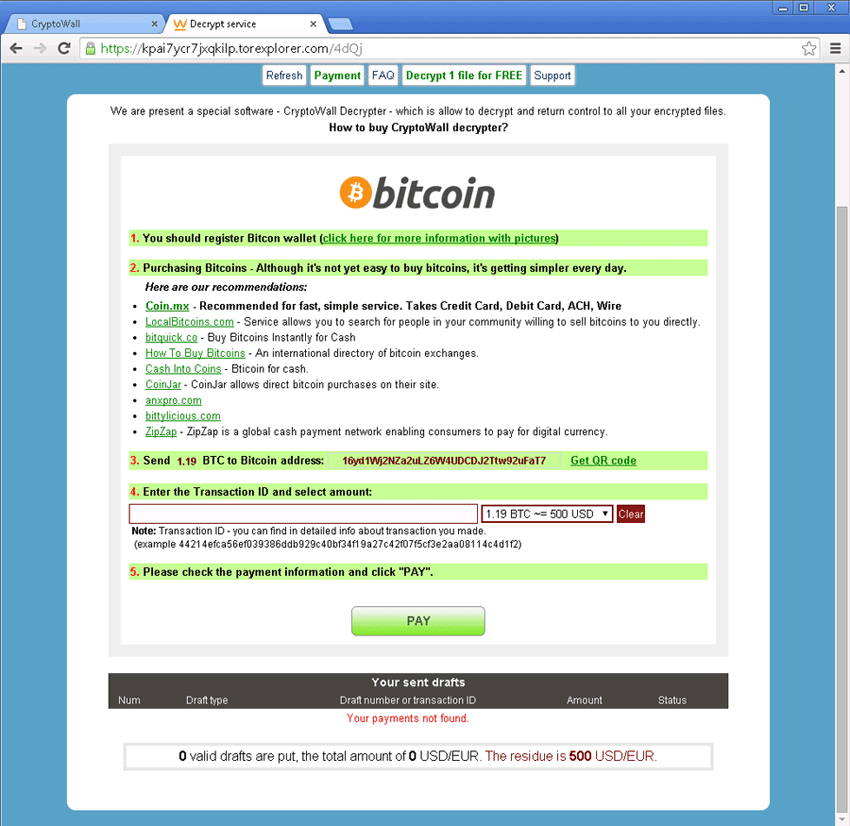

สกรีนช็อตของCryptoLocker Ransomware:

CyptoLocker Ransomware เปิดตัวในปี 2556 เมื่อแฮกเกอร์ใช้บ็อตเน็ต CryptoLocker (รูปแบบการโจมตีทางไซเบอร์ที่เก่าที่สุด)ใน Ransomware

เป็นหนึ่งในประเภทที่ทำลายล้างที่สุดของ Ransomwareเนื่องจากใช้อัลกอริธึมการเข้ารหัสที่ทรงพลัง ดังนั้นจึงแทบจะเป็นไปไม่ได้เลยที่จะคืนอุปกรณ์และเอกสารที่ติดไวรัส Crypto Ransomware กลับคืนมาโดยไม่ต้องส่งเงินค่าไถ่

Ransomware นี้ตามเส้นทางที่ไม่คุ้นเคยในการเข้ารหัสข้อมูลของผู้ใช้ สำหรับแต่ละไฟล์ CyptoLocker Ransomware สุ่มสร้างคีย์สมมาตร หลังจากนั้นคีย์สมมาตร นี้ จะถูกเข้ารหัสโดยใช้คีย์อสมมาตรสาธารณะ ในที่สุดก็เพิ่มลงในไฟล์

หลังจากเข้ารหัสไฟล์สำเร็จแล้ว Ransomware จะส่งข้อความเรียกค่าไถ่ไปยังผู้ใช้ ดังนั้น เหยื่อจะต้องจ่ายเงิน หากพวกเขาต้องการคีย์อสมมาตรส่วนตัวสำหรับการถอดรหัสคีย์สมมาตร ที่ ใช้กับ ไฟล์ที่ เข้ารหัส แต่ละ ไฟล์

หากชำระเงินเสร็จก่อนกำหนด แฮ็กเกอร์จะลบคีย์สมมาตร หลังจากนั้นการกู้คืนข้อมูลก็แทบจะเป็นไปไม่ได้เลย

2. มัลแวร์เรียกค่าไถ่ Bad Rabbit

|

ชื่อ |

กระต่ายตัวร้าย |

| ประเภทภัยคุกคาม | Crypto Ransomware |

| อาการ | นี่คือแรนซัมแวร์ที่ใช้ bootkit เช่น Petya และ NotPetya โดยปกติแล้วจะเห็นว่าไฟล์ชื่อinstall_flash_player.exeถูกแทรกบนโฮสต์ผ่านเว็บไซต์ที่ผู้ใช้ต้องดำเนินการด้วยตนเอง

เมื่อคุณดำเนินการนี้ จะเริ่มเข้ารหัสไฟล์ที่มีอยู่ในอุปกรณ์เป้าหมาย ในไม่ช้ามันจะติดตั้งตัวโหลดการบูตของตัวเองใน MBR และกำหนดตารางเวลาสำหรับการรีบูตระบบ หลังจากรีบูตระบบ จะแสดงหมายเหตุเรียกค่าไถ่บนหน้าจอของผู้ใช้ |

| วิธีการจัดจำหน่าย | แรนซัมแวร์ชนิดนี้แพร่กระจายผ่านการอัพเดต Adobe Flash โดยให้คำเตือนที่ผิดพลาดเกี่ยวกับการอัปเดต Flash Player เป็นเคล็ดลับในการดักจับผู้ใช้ให้คลิกที่ลิงก์ที่น่าสงสัยสำหรับการอัปเดต |

| ความเสียหาย |

Bad Rabbit สามารถขยายพันธุ์ผ่าน SMB ได้เป็นอย่างดี Ransomware นี้จะค้นหาการแชร์แบบเปิดและดำเนินการซอฟต์แวร์ Mimikatz เพื่อรับ ข้อมูลประจำตัว ของWindows หลังจากนั้นไวรัสจะใช้รายการล็อกอินและรหัสผ่านแบบฮาร์ดโค้ดเพื่อสร้างความเสียหายให้กับพีซีเครื่องอื่นบนเครือข่ายผ่าน SMB |

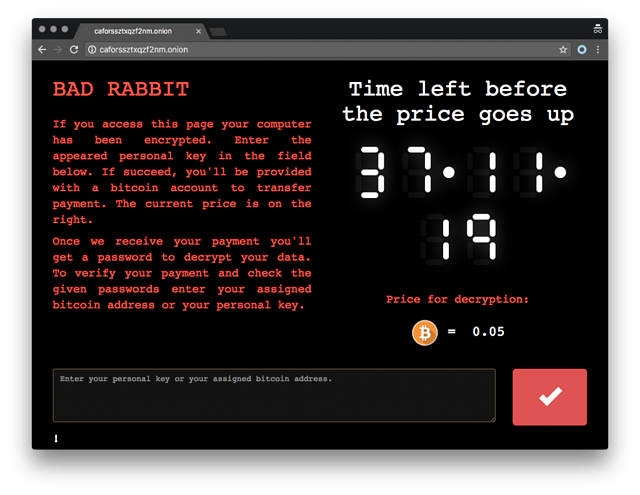

ภาพหน้าจอของBad Rabbit Ransomware:

Bad Rabbit เป็นแรนซัมแวร์ประเภทหนึ่งที่มีองค์กรที่ติดไวรัสอย่างร้ายแรงทั่วยุโรปตะวันออกและรัสเซีย มัลแวร์เรียกค่าไถ่ชนิดนี้ใช้ประโยชน์จากการอัปเดต Adobe Flash ปลอมบนเว็บไซต์ที่ถูกบุกรุกเพื่อแจกจ่าย

3. Cerber Ransomware

| ชื่อ |

Cerber |

| ประเภทภัยคุกคาม |

Crypto Ransomware |

| อาการ | หลังจากการแทรกแซงของ Ransomware นี้ผ่านอีเมลพร้อมกับไฟล์แนบ JavaScript จะเริ่มดำเนินการ สคริปต์เชื่อมต่อกับอินเทอร์เน็ตและเริ่มดาวน์โหลดเพย์โหลดซึ่งรับผิดชอบกระบวนการเข้ารหัสอย่างแท้จริง

Payload ที่ดาวน์โหลดมาโจมตีไฟล์ระบบและเปลี่ยนรูปพื้นหลังเดสก์ท็อปเป็นบันทึกเรียกค่าไถ่ คุณจะได้รับหมายเหตุเรียกค่าไถ่ในเกือบทุกโฟลเดอร์ที่ติดไวรัสแรนซัมแวร์ชนิดนี้ |

| วิธีการจัดจำหน่าย | แฮ็กเกอร์เสนอ Cerber Ransomware ให้กับเหยื่อด้วยสองวิธี:

1. ผ่านอีเมลที่เป็นอันตรายที่มีไฟล์ซิปคู่พร้อมไฟล์Windows Script 2. ที่ด้านล่างของอีเมลฟิชชิ่ง จะมีลิงก์ยกเลิกการสมัคร เทคนิคการสร้างความเสียหายแบบใหม่นี้ทำได้โดยชุดเครื่องมือเจาะระบบ Rig และ Magnitude ชุดเจาะช่องโหว่ทั้งสองนี้ใช้ช่องโหว่ 0 วัน |

| ความเสียหาย |

ระบบที่ได้รับผลกระทบใช้ไม่ได้เนื่องจากไฟล์ทั้งหมดที่ใช้สำหรับการทำงานปกติเป็นหลักได้รับการเข้ารหัส แฮกเกอร์ไม่ส่งคืนข้อมูลที่ตัวประกันถูกส่งคืนให้กับเหยื่อ แม้ว่าจะจ่ายค่าไถ่แล้วก็ตาม อาชญากรไซเบอร์จะขายมันในตลาดมืดหรือสร้างโปรไฟล์ผู้ใช้ที่ซ้ำกันเพื่อดำเนินกิจกรรมการฉ้อโกง |

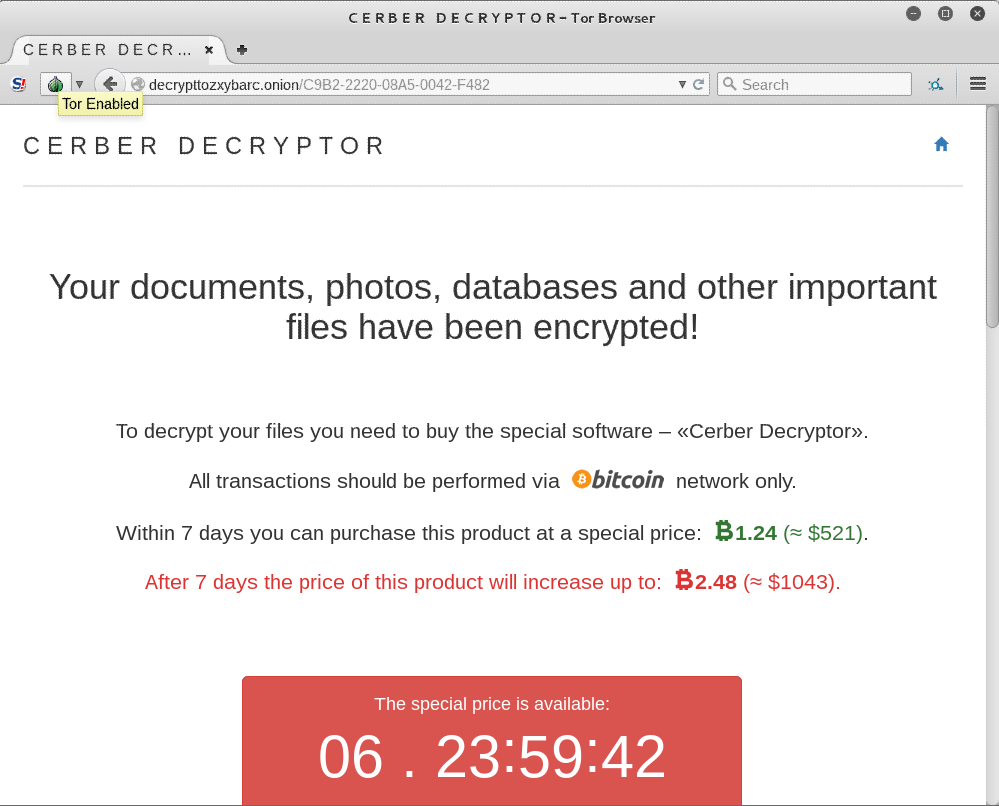

ภาพหน้าจอของCerber Ransomware:

Ransomware อีกประเภทหนึ่งคือCerberซึ่งมุ่งเป้าไปที่ผู้ชม Office 365 บนคลาวด์เป็นหลัก ลูกค้า Office 365 หลายล้านรายถูกจับในแคมเปญฟิชชิ่งที่ดำเนินการโดยCerber Ransomware

4. Crysis Ransomware

| ชื่อ | Crysis |

| ประเภทภัยคุกคาม | Crypto Ransomware |

| อาการ |

หลังจากเข้าสู่พีซีแล้ว CrySiS Ransomware จะเริ่มการเข้ารหัสไฟล์ และในไม่ช้าเอกสาร รูปภาพ ฐานข้อมูล มิวสิควิดีโอ และสิ่งอื่น ๆ ทั้งหมดของคุณจะได้รับการเข้ารหัส เริ่มแรก คุณจะสังเกตเห็นว่าไฟล์ที่เข้ารหัสของคุณดูเหมือนจะต่อท้ายด้วยนามสกุล .CrySis ต่อมามีการใช้นามสกุลต่างๆ หลังจากนั้นหมายเหตุเรียกค่าไถ่เช่น README.txt, Decryption instructions.txt, Infohta ฯลฯ ก็ถูกทิ้งเพียงเพื่อแจ้งให้ผู้ที่ตกเป็นเหยื่อทราบเกี่ยวกับสิ่งที่เกิดขึ้นกับไฟล์ระบบของพวกเขา บันทึกค่าไถ่นี้มีรายละเอียดเกี่ยวกับการถอดรหัสไฟล์และการชำระเงินค่าไถ่ |

| วิธีการจัดจำหน่าย | มัลแวร์ชนิดนี้ใช้ประโยชน์จากอีเมลฟิชชิ่งที่เป็นอันตราย การเชื่อมต่อ RDP ที่มีการป้องกันที่อ่อนแอ และบางครั้งเสนอให้ดาวน์โหลดเพื่อติดตั้งเกมหรือซอฟต์แวร์ที่ถูกต้อง |

| ความเสียหาย | Ransom.Crysis เริ่มลบจุดคืนค่าโดยดำเนินการคำสั่ง vssadmin

delete shadows /all /quiet หากแผนสำรองของคุณมีจุดคืนค่าเหล่านี้ การดำเนินการของ Ransomware นี้จะเริ่มลบออกในไม่ช้า |

| อัลกอริทึมการเข้ารหัส | Crysis ransomware ใช้ RSA, AES ร่วมกัน ในขณะที่ในบางกรณีรหัส DES ใช้สำหรับล็อคข้อมูลส่วนบุคคล |

| หมายเหตุเรียกค่าไถ่ | แฮกเกอร์เริ่มแจ้งการเรียกค่าไถ่ในรูปแบบของ README.txt ต่อมาอีกสองบันทึกความต้องการเรียกค่าไถ่ทิ้งบนระบบเช่น FILES ENCRYPTED.txt และ Info.hta |

สกรีนช็อตของCrysis Ransomware:

ตัวแปร Ransomware อีกประเภทที่ไม่เหมือนใครคือ Crysis Ransomware นี้เข้ารหัสเฉพาะไฟล์ที่มีอยู่ในพื้นที่ไดรฟ์คงที่ ไดรฟ์แบบถอดได้ หรือในไดรฟ์เครือข่าย

มัลแวร์เรียกค่าไถ่ชนิดนี้ใช้ประโยชน์จากสิ่งที่แนบมากับอีเมลที่เป็นอันตรายซึ่งมีนามสกุลไฟล์คู่สำหรับการแจกจ่าย เป็นไปไม่ได้เลยที่จะถอดรหัสไฟล์ที่เข้ารหัสโดยCrysis Ransomware เพราะมันใช้อัลกอริธึมการเข้ารหัสที่แข็งแกร่ง

5. จิ๊กซอว์แรนซัมแวร์

| ชื่อ | จิ๊กซอว์ |

| ประเภทภัยคุกคาม | Crypto Ransomware |

|

อาการ |

คุณจะเห็นหลังจากการแทรกแซงของ Jigsaw Ransomware ไฟล์ส่วนตัวทั้งหมดของคุณได้รับการเข้ารหัสด้วย.pleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked โดย.Snaiparul, .FUCKMEDADDY, .lockedgood, .venomเหมือนส่วนขยาย

ในไม่ช้าวอลเปเปอร์เดสก์ท็อปของคุณจะเปลี่ยนเป็นบันทึกเรียกค่าไถ่และให้บริการคุณด้วยปัญหาต่างๆ เช่น การชะลอตัวของระบบ การใช้ CPU สูง |

| วิธีการจัดจำหน่าย | โดยทั่วไป jigsaw Ransomware แพร่กระจายผ่านอีเมลขยะที่เป็นอันตราย ไวรัสนี้เข้ารหัสข้อมูลโดยใช้รหัส AES และแนบส่วนขยายที่กล่าวถึงข้างต้นอย่างใดอย่างหนึ่ง นอกจากนี้ นี่จะทิ้งบันทึกค่าไถ่พร้อมกับภาพของตัวละครยอดนิยมอย่าง “ซอว์” หมายเหตุเรียกค่าไถ่ประกอบด้วยคำอธิบายที่สมบูรณ์ของสถานการณ์ปัจจุบันและจำนวนเงินค่าไถ่ |

| ความเสียหาย |

Jigsaw Ransomware เข้ารหัสไฟล์ประมาณ 226 ประเภทที่แนบมากับนามสกุล.FUN, .BTC และ .KKKโดยใช้อัลกอริธึมการเข้ารหัส AES คุณจะเห็นว่าในบันทึกค่าไถ่มีตัวจับเวลา 60 นาทีที่นับถอยหลังสู่ศูนย์ หลังจากถึง 0 แฮกเกอร์จะลบไฟล์บางไฟล์ |

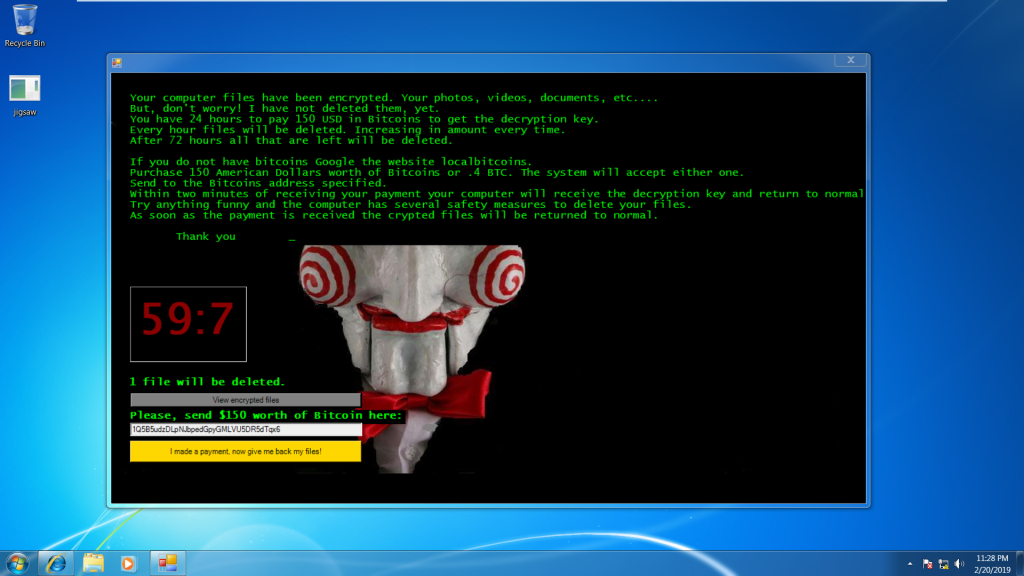

ภาพหน้าจอของJigsaw Ransomware:

ในรายการประเภทRansomware ที่ทำลายล้างมากที่สุด “Jigsaw Ransomware”เป็นประเภทแรก Ransomware นี้เข้ารหัสไฟล์ข้อมูลของเหยื่อและเริ่มลบอย่างรวดเร็วหากค่าไถ่ไม่เคลียร์ในเร็วๆ นี้ การลบไฟล์จะค่อยๆ เริ่มต้นทีละคนในช่องว่าง 1 ชั่วโมง หากไม่มีเงินค่าไถ่

6. CryptoWall Ransomware

| ชื่อ |

CryptoWall |

| ประเภทภัยคุกคาม | Crypto Ransomware |

| อาการ |

ในตอนแรก คุณจะได้รับอีเมลขยะจากอาชญากรไซเบอร์ที่มีข้อมูลส่วนหัวปลอม ซึ่งทำให้คุณเชื่อว่าอีเมลดังกล่าวมาจากบริษัทขนส่งอย่างDHL หรือ FedEx อีเมลขยะนี้มีข้อความเกี่ยวกับความล้มเหลวของการจัดส่งพัสดุภัณฑ์หรือการจัดส่งสินค้าที่คุณสั่งซื้อ แทบจะเป็นไปไม่ได้เลยที่จะหลีกเลี่ยงการเปิดอีเมลเหล่านี้ เมื่อคุณคลิกเพื่อเปิด ระบบของคุณติดไวรัส CryptoWall |

| วิธีการจัดจำหน่าย | CryptoWall ถูกแจกจ่ายผ่านวิธีการต่างๆ เช่น เบราว์เซอร์สำหรับดาวน์โหลดโดยใช้ไดรฟ์ ชุดใช้ประโยชน์ และไฟล์แนบของเมลที่เป็นอันตราย |

| ความเสียหาย |

CryptoWall Ransomware ใช้การเข้ารหัสคีย์สาธารณะที่แข็งแกร่งสำหรับการบิดเบือนไฟล์โดยผนวกส่วนขยายเฉพาะเข้าไป |

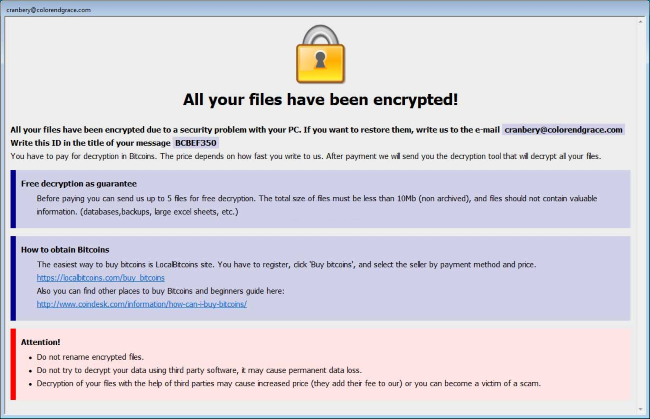

สกรีนช็อตของ CryptoWall Ransomware:

ประการแรกตัวแปร CryptoWall Ransomware ปรากฏขึ้นในปี2014 หลังจากนั้นก็ปรากฏในชื่อและเวอร์ชันต่างๆ เช่นCryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense และ CryptoWall 4.0

คุณลักษณะที่ติดหูอย่างหนึ่งของ Ransomware นี้คือแฮกเกอร์เสนอบริการถอดรหัสที่ใช้งานได้เพียงครั้งเดียวสำหรับไฟล์เดียวเท่านั้น นี่เป็นเพียงการหลอกล่อเหยื่อว่าพวกเขาเก็บคีย์ถอดรหัสไว้จริงๆ

Ransomware นี้ใช้กลอุบายมากมายในการเผยแพร่ตัวเอง ซึ่งได้แก่:

"ยินดีด้วย!!! คุณได้กลายเป็นส่วนหนึ่งของชุมชน CryptoWall ขนาดใหญ่ เราร่วมกันทำให้อินเทอร์เน็ตเป็นสถานที่ที่ดีขึ้นและปลอดภัยยิ่งขึ้น”

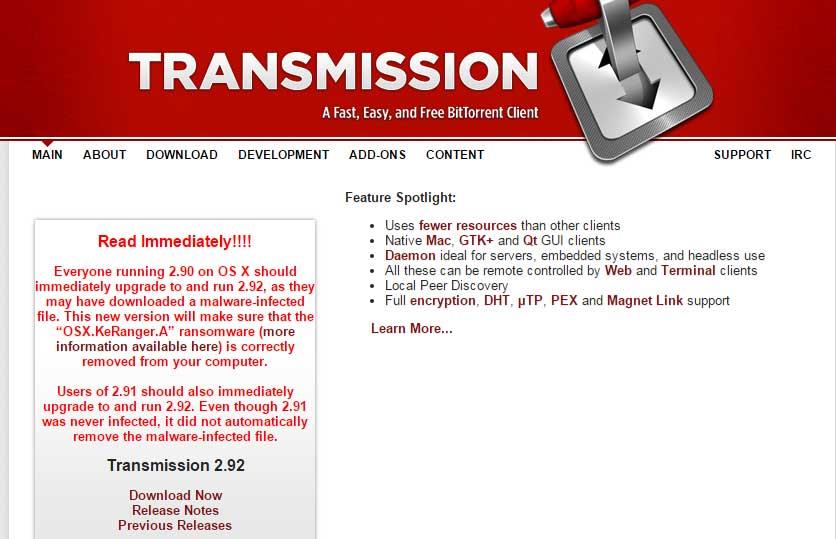

7. KeRanger Ransomware

| ชื่อ |

KeRanger |

| ประเภทภัยคุกคาม | Crypto Ransomware |

| อาการ |

เมื่อผู้ใช้ติดตั้งและเรียกใช้เวอร์ชันที่เป็นอันตรายของแอปพลิเคชันการส่งข้อมูล ไฟล์ที่รวมชื่อGeneral.rtf จะถูกคัดลอกไปยัง ตำแหน่ง ~/Library/kernel_service และเริ่มดำเนินการ หลังจากการคัดลอกไฟล์นี้บนตำแหน่ง kernel_service การดำเนินการจะเริ่มขึ้นและจะสร้างไฟล์สองไฟล์ที่เรียกว่า~/Library/.kernel_pid และ ~/Library/ .kernel_time ไฟล์kernel_pidมี ID กระบวนการสำหรับการดำเนินการของกระบวนการ kernel_service ในอีกทางหนึ่งชื่อไฟล์.kernel_timeรวมถึงการประทับเวลาเกี่ยวกับการดำเนินการครั้งแรกของการดำเนินการกับแรนซัมแวร์ |

| วิธีการจัดจำหน่าย | Ransomware นี้รวมอยู่ในเวอร์ชันโทรจันของตัวติดตั้ง BitTorrent ยอดนิยมตัวหนึ่ง Transmission เพื่อให้เหยื่อโง่เขลาตามที่ปรากฏอย่างถูกต้องลงนามโดยใบรับรองนักพัฒนาของ Apple ของแท้ |

| ความเสียหาย | KeRanger Ransomware ได้รับการออกแบบในลักษณะที่เริ่มเข้ารหัสไฟล์ที่มีอยู่ในพีซีที่ติดไวรัสหลังจากผ่านไป 3 วันของการติดไวรัสครั้งแรก |

สกรีนช็อตของKeRanger Ransomware:

ตัวแปร KeRanger Ransomware เปิดตัวในปี2559 พบว่าเป็น Ransomware ชนิดแรกที่สามารถติดMac OS X PCได้สำเร็จ Ransomware นี้ถูกฉีดเข้าไปภายในโปรแกรมติดตั้งของไคลเอนต์ torrent แบบโอเพนซอร์ซ ผู้ใช้ที่ดาวน์โหลดตัวติดตั้งที่ติดไวรัสดังกล่าวติดกับดักที่สร้างโดยKeRanger Ransomware ได้อย่างง่ายดาย

หลังจากติดไวรัสในอุปกรณ์ของคุณแล้ว Ransomware นี้จะรอเพียง 3 วันหลังจากนั้นจะเข้ารหัสไฟล์ประมาณ 300 ประเภท ในขั้นตอนต่อไป จะเริ่มส่งไฟล์ข้อความที่มีความต้องการ Bitcoin และวิธีการชำระเงินที่กล่าวถึง

บทสรุป:

แม้ว่า Ransomware จะถือเป็นภัยคุกคามที่อันตรายที่สุดสำหรับอุปกรณ์และข้อมูลของคุณ แต่ด้วยการปฏิบัติตามนิสัยในการใช้คอมพิวเตอร์อย่างปลอดภัยและการใช้ซอฟต์แวร์ความปลอดภัยที่อัปเดต ทำให้ง่ายเกินไปที่จะป้องกันแรนซัมแวร์ทุกชนิด คุณเพียงแค่ทำส่วนหนึ่งของงาน เช่น คอยเอาใจใส่ตลอดเวลาขณะท่องเว็บและติดตั้งซอฟต์แวร์ความปลอดภัยที่เชื่อถือได้

ขออภัย หากระบบของคุณถูกจี้ด้วยสายพันธุ์ของมัลแวร์แล้ว ให้ลอง ใช้ Malware Removal Toolเพื่อกำจัดไวรัสออกจากพีซีของคุณอย่างง่ายดาย

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

อ่านคำแนะนำเพื่อปฏิบัติตามวิธีแก้ปัญหาทีละขั้นตอนสำหรับผู้ใช้และเจ้าของเว็บไซต์เพื่อแก้ไขข้อผิดพลาด NET::ERR_CERT_AUTHORITY_INVALID ใน Windows 10

ค้นหาข้อมูลเกี่ยวกับ CefSharp.BrowserSubprocess.exe ใน Windows พร้อมวิธีการลบและซ่อมแซมข้อผิดพลาดที่เกี่ยวข้อง มีคำแนะนำที่เป็นประโยชน์

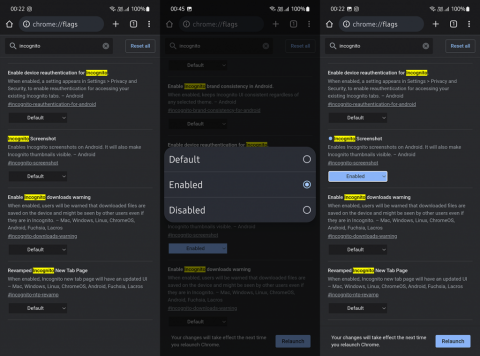

ค้นพบวิธีแก้ไขปัญหาเมื่อคุณไม่สามารถจับภาพหน้าจอได้เนื่องจากนโยบายความปลอดภัยในแอป พร้อมเทคนิคที่มีประโยชน์มากมายในการใช้ Chrome และวิธีแชร์หน้าจออย่างง่ายๆ.

ในที่สุด คุณสามารถติดตั้ง Windows 10 บน M1 Macs โดยใช้ Parallels Desktop 16 สำหรับ Mac นี่คือขั้นตอนที่จะทำให้เป็นไปได้

ประสบปัญหาเช่น Fallout 3 จะไม่เปิดขึ้นหรือไม่ทำงานบน Windows 10? อ่านบทความนี้เพื่อเรียนรู้วิธีทำให้ Fallout 3 ทำงานบน Windows 10 ได้อย่างง่ายดาย

วิธีแก้ไขข้อผิดพลาด Application Error 0xc0000142 และ 0xc0000005 ด้วยเคล็ดลับที่มีประสิทธิภาพและการแก้ปัญหาที่สำคัญ

เรียนรู้วิธีแก้ไข Microsoft Compatibility Telemetry ประมวลผลการใช้งาน CPU สูงใน Windows 10 และวิธีการปิดการใช้งานอย่างถาวร...

หากพบข้อผิดพลาดและข้อบกพร่องของ World War Z เช่น การหยุดทำงาน ไม่โหลด ปัญหาการเชื่อมต่อ และอื่นๆ โปรดอ่านบทความและเรียนรู้วิธีแก้ไขและเริ่มเล่นเกม

เมื่อคุณต้องการให้ข้อความในเอกสารของคุณโดดเด่น คุณสามารถใช้เครื่องมือในตัวที่มีประโยชน์ได้ ต่อไปนี้คือวิธีการเน้นข้อความใน Word

![Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน] Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน]](https://luckytemplates.com/resources1/images2/image-6086-0408150423606.png)

![[แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร [แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร](https://luckytemplates.com/resources1/images2/image-9974-0408150708784.png)

![[แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ [แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ](https://luckytemplates.com/resources1/images2/image-8889-0408150514063.png)