วิธีแปลอีเมลขาเข้าใน Microsoft Outlook

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

การแฮ็กมีหลายประเภท แต่ทั้งหมดมีเป้าหมายเดียวกันคือ การเข้าถึงคอมพิวเตอร์หรือเครือข่ายโดยไม่ได้รับอนุญาต แม้ว่าวิธีการและเทคนิคจะแตกต่างกันไป แต่แฮกเกอร์มักจะใช้สิ่งที่พวกเขารู้เกี่ยวกับระบบที่พวกเขากำหนดเป้าหมายเพื่อใช้ประโยชน์จากช่องโหว่และรับสิ่งที่พวกเขาต้องการ ที่นี่เราจะมาดูประเภทของแฮกเกอร์ที่พบบ่อยที่สุดและเทคนิคการแฮ็กต่างๆ

ใครคือแฮกเกอร์?

แฮกเกอร์ใช้ความเชี่ยวชาญด้านเทคโนโลยีเพื่อเข้าถึงระบบคอมพิวเตอร์หรือข้อมูลโดยไม่ได้รับอนุญาต แฮกเกอร์อาจทำเช่นนี้ได้จากหลายสาเหตุ รวมถึงการขโมยข้อมูลที่ละเอียดอ่อน ขัดขวางหรือสร้างความเสียหายให้กับระบบ หรือเพียงเพื่อความท้าทาย แฮกเกอร์สามารถเข้าถึงระบบได้หลายวิธี รวมถึงการใช้โค้ดช่องโหว่ การเดารหัสผ่าน หรือวิศวกรรมสังคม ในหลายกรณี แฮกเกอร์จะใช้วิธีการเหล่านี้เพื่อเพิ่มโอกาสในการประสบความสำเร็จ

ในขณะที่แฮกเกอร์บางคนใช้ทักษะของตนเพื่อวัตถุประสงค์ที่เป็นอันตราย แฮกเกอร์บางคนก็ใช้ความสามารถของตนเพื่อช่วยองค์กรปรับปรุงมาตรการรักษาความปลอดภัยหรือทดสอบการป้องกันของบริษัทและหน่วยงานภาครัฐ ตามที่เห็นในGuided Hackingผู้อื่นสามารถใช้เพื่อความสนุกสนาน เช่น การเล่นเกม เว็บไซต์นำเสนอ บทช่วยสอนและบทความที่หลากหลายในหัวข้อต่างๆ เช่น วิศวกรรมย้อนกลับ ก��รโกงเกมออนไลน์ และการสร้างโปรแกรมผู้ฝึกสอน นอกจากนี้ เว็บไซต์หลายแห่งยังมีฟอรัมชุมชนที่ผู้ใช้สามารถถามคำถามและแบ่งปันคำแนะนำได้ ไม่ว่าคุณจะเป็นมือใหม่ที่ต้องการเรียนรู้วิธีโกงเกมที่คุณชื่นชอบหรือเป็นโปรแกรมเมอร์มากประสบการณ์ที่ต้องการพัฒนาทักษะของคุณ ก็มีบางอย่างให้คุณเลือก

รายชื่อแฮกเกอร์ประเภทต่างๆ:

1: หมวกสีขาว

แฮ็กเกอร์หมวกขาวเป็นผู้เชี่ยวชาญด้านความปลอดภัยของคอมพิวเตอร์ที่เชี่ยวชาญด้านการทดสอบการเจาะระบบและการประเมินช่องโหว่ แฮ็กเกอร์หมวกขาวหรือที่รู้จักกันในชื่อแฮ็กเกอร์ที่มีจริยธรรมใช้ทักษะของตนเพื่อระบุจุดอ่อนในการป้องกันระบบและช่วยให้องค์กรต่างๆ เพิ่มความแข็งแกร่งในการป้องกันการโจมตี ในขณะที่แฮกเกอร์หมวกดำพยายามหาประโยชน์จากช่องโหว่เพื่อผลประโยชน์ส่วนตัวหรือเพื่อสร้างความเสียหาย แฮกเกอร์หมวกขาวใช้ความรู้ของตนเพื่อจุดประสงค์ในการป้องกันเท่านั้น

บริษัทที่ปรึกษาด้านความปลอดภัยจ้างแฮกเกอร์หมวกขาวจำนวนมาก แต่บางรายทำงานเป็นผู้รับเหมาอิสระ แฮกเกอร์หมวกขาวที่มีชื่อเสียงบางคนได้แก่ Kevin Mitnick และ Jeff Moss ชายทั้งสองได้ใช้ทักษะของตนเพื่อช่วยองค์กรปรับปรุงมาตรการรักษาความปลอดภัยและป้องกันการโจมตีก่อนที่จะก่อให้เกิดอันตราย แม้ว่าการแฮ็กหมวกขาวมักจะเกี่ยวข้องกับผลลัพธ์เชิงบวก แต่สิ่งสำคัญคือต้องจำไว้ว่าวิธีการที่แฮกเกอร์หมวกขาวใช้นั้นเหมือนกับวิธีที่แฮกเกอร์หมวกดำใช้ ด้วยเหตุนี้ แฮกเกอร์หมวกขาวจะต้องดำเนินการภายใต้ขอบเขตของกฎหมายและจริยธรรมเสมอ

2: หมวกสีดำ

แฮกเกอร์หมวกดำคือบุคคลที่ใช้ทักษะด้านคอมพิวเตอร์เพื่อจุดประสงค์ที่เป็นอันตราย พวกเขามีเป้าหมายที่จะเข้าถึงระบบโดยไม่ได้รับอนุญาตหรือขโมยข้อมูลที่ละเอียดอ่อน พวกเขาอาจพยายามปิดการใช้งานระบบหรือสร้างเว็บไซต์ที่แพร่กระจายไวรัสหรือมัลแวร์ แฮกเกอร์หมวกดำบางคนได้รับแรงบันดาลใจจากความปรารถนาที่จะสร้างความเสียหายหรือการหยุดชะงัก ในขณะที่คนอื่นๆ ได้รับแรงบันดาลใจจากผลประโยชน์ทางการเงิน

แม้ว่าวิธีการของพวกเขาอาจแตกต่างกันไป แต่แฮกเกอร์หมวกดำทุกคนก็มีเป้าหมายร่วมกัน: ใช้ประโยชน์จากช่องโหว่เพื่อผลประโยชน์ของตนเอง เมื่อจำนวนการโจมตีทางไซเบอร์เพิ่มขึ้น ความจำเป็นในการหยุดแฮกเกอร์หมวกดำก็เพิ่มมากขึ้นเช่นกัน น่าเสียดายที่การไม่เปิดเผยตัวตนทำให้พวกเขาติดตามและดำเนินคดีได้ยาก เป็นผลให้การแฮ็กหมวกดำยังคงเป็นปัญหาสำคัญสำหรับธุรกิจและบุคคล เนื่องจากอันตรายที่อาจเกิดขึ้น แฮกเกอร์หมวกดำจึงมักถูกมองว่าเป็นอาชญากร

3: แฮ็กเกอร์หมวกสีเทา

แฮกเกอร์หมวกสีเทาไม่ใช่หมวกสีดำหรือหมวกสีขาวอย่างเคร่งครัด พวกเขาอาจค้นหาและรายงานช่องโหว่ในระบบ แต่ก็อาจใช้ประโยชน์จากช่องโหว่เหล่านั้นเพื่อผลประโยชน์ส่วนตัวด้วย บางครั้งพวกเขาไม่แน่ใจว่าสิ่งที่พวกเขาทำอยู่นั้นมีจริยธรรมหรือไม่ นั่นคือสิ่งที่ทำให้พวกเขามีหมวกสีเทา

แฮกเกอร์หมวกสีเทาส่วนใหญ่มีความอยากรู้อยากเห็นเกี่ยวกับระบบและสนุกกับการค้นหาและใช้ประโยชน์จากช่องโหว่ พวกเขาอาจไม่มีเจตนาร้าย แต่การกระทำของพวกเขาอาจทำให้เกิดอันตรายได้ ตัวอย่างเช่น หมวกสีเทาอาจค้นหาวิธีเข้าถึงรูปภาพส่วนตัวของใครบางคนบนโซเชียลมีเดีย แล้วโพสต์ทางออนไลน์โดยไม่ได้รับความยินยอมจากบุคคลนั้น หรืออาจขายข้อมูลที่รวบรวมให้กับผู้เสนอราคาสูงสุดโดยไม่คำนึงถึงผลกระทบที่อาจเกิดขึ้น

ในขณะที่แฮ็กเกอร์หมวกสีเทาบางคนกลายเป็นหมวกดำในที่สุด แต่ส่วนใหญ่ยังคงอยู่ตรงกลาง และกำลังสั่นคลอนอยู่บนเส้นแบ่งระหว่างความดีและความชั่ว มันเป็นสถานที่ที่อันตราย แต่ก็เป็นสถานที่ที่ตื่นเต้นเช่นกัน ท้ายที่สุดแล้ว การเล่นตามกฎกติกาอยู่เสมอจะสนุกตรงไหน?

4: สคริปต์ Kiddies

Script Kiddies คือแฮกเกอร์ที่ใช้โค้ดหรือสคริปต์ที่เขียนไว้ล่วงหน้าเพื่อโจมตีระบบคอมพิวเตอร์ แม้ว่าพวกเขาอาจไม่มีความเชี่ยวชาญด้านเทคนิคเหมือนกับแฮกเกอร์รายอื่น แต่ก็ยังสามารถสร้างความเสียหายได้มากมายโดยการใช้สคริปต์ที่ใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ ในหลายกรณี สคริปต์ตัวเล็กดาวน์โหลดสคริปต์เหล่านี้จากอินเทอร์เน็ตแล้วเปิดสคริปต์กับเป้าหมายโดยไม่เข้าใจวิธีการทำงานของสคริปต์ สิ่งนี้อาจเป็นอันตรายอย่างยิ่ง เนื่องจากพวกเขามักไม่ตระหนักถึงความเสี่ยงที่เกี่ยวข้องกับการกระทำของตน

หนึ่งในการโจมตีสคริปต์ตัวเล็กที่โด่งดังที่สุดคือการโจมตีแบบปฏิเสธการให้บริการ (DDoS) ต่อ PayPal ในปี 2010 ในการโจมตีครั้งนี้ สคริปต์ตัวเล็กใช้โค้ดง่ายๆ เพื่อส่งคำขอจำนวนมากที่เว็บไซต์ PayPal ทำให้เซิร์ฟเวอร์ล้นหลามและทำให้เว็บไซต์ ชน. Kiddies สคริปต์ต้องรับผิดชอบต่อการโจมตีทางไซเบอร์ที่สร้างความเสียหายมากที่สุดในช่วงไม่กี่ปีที่ผ่านมา แม้ว่าการขาดทักษะทางเทคนิคอาจดูเหมือนเป็นอุปสรรค แต่ก็อาจเป็นข้อได้เปรียบที่สำคัญเมื่อทำการโจมตี ด้วยการใช้เครื่องมือสำเร็จรูป ตัวเขียนสคริปต์สามารถสร้างความเสียหายได้มากโดยใช้ความพยายามเพียงเล็กน้อย

5: คนวงใน

คนส่วนใหญ่คิดว่าแฮกเกอร์เป็นอาชญากรที่เจาะเข้าสู่ระบบคอมพิวเตอร์เพื่อขโมยข้อมูลหรือสร้างความเสียหาย แต่มีแฮ็กเกอร์อีกประเภทหนึ่งที่เรียกว่าแฮ็กเกอร์ภายใน ต่างจากแฮกเกอร์ทั่วไป คนในคือผู้ใช้ระบบที่ได้รับอนุญาตซึ่งใช้การเข้าถึงในทางที่ผิดเพื่อกระทำการฉ้อโกงหรือโจรกรรม แฮกเกอร์วงในนั้นตรวจจับได้ยากเป็นพิเศษ เนื่องจากพวกเขามักจะเข้าถึงระบบได้อย่างถูกกฎหมาย และรู้วิธีใช้ประโยชน์จากจุดอ่อนของระบบ เป็นผลให้การแฮ็กข้อมูลภายในสามารถคุกคามธุรกิจและองค์กรอย่างจริงจังได้ เพื่อต่อสู้กับภัยคุกคามนี้ ธุรกิจต้องใช้มาตรการรักษาความปลอดภัย เช่น การควบคุมการเข้าถึงและการตรวจสอบกิจกรรมของผู้ใช้ ธุรกิจควรให้ความรู้แก่พนักงานเกี่ยวกับแนวปฏิบัติที่ดีที่สุดด้านความปลอดภัยทางไซเบอร์และมีมาตรการรักษาความปลอดภัยที่เหมาะสมเพื่อตรวจจับและป้องกันการโจมตีจากภายใน

6: แฮ็กติวิสต์

แฮกเกอร์ Hacktivist คือแฮ็กเกอร์ประเภทหนึ่งที่ใช้ทักษะของตนเพื่อวัตถุประสงค์ทางการเมืองหรือสังคม พวกเขาอาจเป็นส่วนหนึ่งของกลุ่มที่จัดระเบียบหรือทำงานตามลำพัง แต่เป้าหมายของพวกเขาคือการใช้การแฮ็กเพื่อส่งเสริมวาระบางอย่าง แฮกเกอร์ Hacktivist มักจะกำหนดเป้าหมายไปที่เว็บไซต์ของรัฐบาลและฐานข้อมูลขององค์กรเพื่อรับข้อมูลที่พวกเขาสามารถใช้เพื่อสร้างความอับอายหรือทำให้ฝ่ายตรงข้ามเสื่อมเสียชื่อเสียง ในบางกรณี เป็นที่ทราบกันดีว่าแฮ็กเกอร์แฮกเกอร์ทำการโจมตีเพื่อปิดการใช้งานเว็บไซต์หรือทำให้เกิดการหยุดชะงักอื่นๆ แม้ว่าวิธีการของพวกเขาอาจเป็นที่ถกเถียงกัน แต่แฮ็กเกอร์แฮกเกอร์เชื่อว่าพวกเขากำลังใช้ทักษะของตนเพื่อจุดประสงค์ที่ดี

7: แฮกเกอร์หมวกเขียว

แฮกเกอร์หมวกเขียวเป็นแฮกเกอร์สายพันธุ์ใหม่ โดยปกติพวกเขาจะอายุน้อยและไม่มีประสบการณ์ แต่พวกเขาก็มีความกระตือรือร้นและความหลงใหลในการเรียนรู้เพิ่มเติมเกี่ยวกับการแฮ็ก แฮกเกอร์หมวกเขียวอาจสงสัยเกี่ยวกับช่องโหว่หรือเทคนิคด้านความปลอดภัยล่าสุด หรืออาจต้องการสำรวจโลกแห่งการแฮ็ก แม้ว่าแฮกเกอร์หมวกเขียวอาจไม่มีเจตนาร้าย แต่พวกเขายังคงอาจก่อให้เกิดความเสี่ยงต่อระบบคอมพิวเตอร์ได้หากพวกเขาไม่ใช้ทักษะของตนอย่างรับผิดชอบ ด้วยเหตุนี้ แฮกเกอร์หมวกเขียวจึงจำเป็นต้องได้รับการฝึกอบรมและคำแนะนำที่เหมาะสมจากแฮกเกอร์ที่มีประสบการณ์ เพื่อให้แน่ใจว่ากิจกรรมของพวกเขาจะไม่ส่งผลให้เกิดอันตรายใดๆ

เทคนิคการแฮ็กยอดนิยมคืออะไร?

1: ฟิชชิ่ง

ฟิชชิ่งเกี่ยวข้องกับการส่งอีเมลหรือข้อความที่ดูเหมือนว่ามาจากแหล่งที่ถูกต้องเพื่อหลอกให้ผู้รับเปิดเผยข้อมูลที่ละเอียดอ่อน เช่น รหัสผ่านหรือหมายเลขบัตรเครดิต เทคนิคนี้ยังคงมีประสิทธิภาพอย่างเหลือเชื่อ เนื่องจากหลายๆ คนยังไม่รู้ว่าแฮกเกอร์สามารถปลอมแปลงที่อยู่อีเมลและสร้างเว็บไซต์ปลอมที่ดูเกือบจะเหมือนกับของจริงได้ง่ายเพียงใด เพื่อป้องกันตนเองจากการโจมตีแบบฟิชชิ่ง คุณต้องระวังสัญญาณบ่งชี้ว่าอีเมลหรือข้อความอาจเป็นเรื่องหลอกลวง ระวังคำขอข้อมูลส่วนบุคคลที่ไม่พึงประสงค์ โดยเฉพาะอย่างยิ่งหากมาจากแหล่งที่ไม่คาดคิด หากคุณไม่แน่ใจว่าอีเมลนั้นถูกต้องหรือไม่ ให้ตรวจดูที่อยู่ของผู้ส่งอย่างละเอียดและมองหาการพิมพ์ผิดหรืออักขระที่ผิดปกติ ด้วยการระมัดระวังและปฏิบัติตามข้อควรระวังง่ายๆ เหล่านี้

2: มัลแวร์

มัลแวร์ย่อมาจาก “ซอฟต์แวร์ที่เป็นอันตราย” หรือซอฟต์แวร์ใดๆ ที่ออกแบบมาเพื่อสร้างความเสียหายหรือรบกวนระบบ มัลแวร์หลายประเภท ได้แก่ ไวรัส เวิร์ม โทรจัน และสปายแวร์ แฮกเกอร์มักใช้มัลแวร์เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนหรือควบคุมเครื่องของเหยื่อเพื่อวัตถุประสงค์ที่ชั่วร้าย มัลแวร์สามารถแพร่กระจายได้หลายวิธี รวมถึงไฟล์แนบอีเมล การดาวน์โหลดจากอินเทอร์เน็ต และไดรฟ์ USB เมื่อติดตั้งบนระบบแล้ว มัลแวร์อาจทำให้เกิดปัญหามากมาย ตั้งแต่การทำให้เครื่องช้าลงไปจนถึงการเข้ารหัสไฟล์และการเรียกค่าไถ่ ในบางกรณี มัลแวร์สามารถลบไฟล์หรือทำให้ระบบไม่สามารถใช้งานได้ ด้วยเหตุนี้ จึงจำเป็นอย่างยิ่งที่จะต้องทราบภัยคุกคามของมัลแวร์ และดำเนินการเพื่อปกป้องคอมพิวเตอร์ของคุณจากการติดไวรัส

แฮกเกอร์ค้นหาวิธีใหม่ๆ อยู่เสมอในการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ ซึ่งเป็นเหตุผลว่าทำไมการดูแลรักษาคอมพิวเตอร์และโปรแกรมทั้งหมดที่คุณใช้ให้ทันสมัยอยู่เสมอจึงเป็นเรื่องสำคัญ การอัปเดตซอฟต์แวร์ส่วนใหญ่จะมีแพตช์รักษาความปลอดภัยที่แก้ไขช่องโหว่ที่ทราบ ดังนั้นการอัปเดตซอฟต์แวร์ของคุณให้ทันสมัยอยู่เสมอทำให้แฮกเกอร์เข้าถึงระบบของคุณได้ยาก โดยปกติคุณสามารถตั้งค่าซอฟต์แวร์ของคุณให้อัปเดตอัตโนมัติได้ แต่หากไม่เป็นเช่นนั้น ให้ตรวจสอบการอัปเดตเป็นประจำ และติดตั้งทันทีที่พร้อมใช้งาน

3: การปฏิเสธการให้บริการ (DoS)

การโจมตีแบบปฏิเสธการให้บริการสามารถก่อกวนอย่างมากและมีผลกระทบอย่างมีนัยสำคัญต่อธุรกิจและบุคคล ในหลายกรณี เป้าหมายของการโจมตี DoS คือการทำให้เว็บไซต์หรือแอปพลิเคชันออฟไลน์ ป้องกันไม่ให้ผู้ใช้ที่ถูกกฎหมายเข้าถึงได้ อย่างไรก็ตาม การโจมตี DoS ยังสามารถปกปิดกิจกรรมที่เป็นอันตรายประเภทอื่นๆ ได้อีกด้วย ตัวอย่างเช่น ผู้โจมตีอาจทำการโจมตี DoS บนเซิร์ฟเวอร์เพื่อปิดบังเส้นทางของตนในขณะที่ขโมยข้อมูลจากเซิร์ฟเวอร์ เนื่องจากธุรกิจต้องพึ่งพาทรัพยากรดิจิทัลมากขึ้น การตระหนักถึงภัยคุกคามจากการโจมตี DoS จึงเป็นสิ่งสำคัญ

4: การฉีด SQL

การแทรก SQL เป็นภัยคุกคามด้านความปลอดภัยที่ร้ายแรงซึ่งอาจส่งผลกระทบในวงกว้าง ด้วยการใช้ประโยชน์จากช่องโหว่ของ SQL แฮกเกอร์สามารถเข้าถึงข้อมูลที่ละเอียดอ่อน รวมถึงข้อมูลลูกค้า บันทึกทางการเงิน และอื่นๆ ในบางกรณี พวกเขาสามารถลบหรือแก้ไขข้อมูลนี้ได้ มันสามารถนำไปสู่การสูญเสียรายได้สำหรับธุรกิจ เช่นเดียวกับการสูญเสียความไว้วางใจจากลูกค้า การแทรก SQL สามารถโจมตีส่วนอื่นๆ ของระบบได้ เช่น เว็บเซิร์ฟเวอร์หรือโครงสร้างพื้นฐานเครือข่าย กล่าวโดยสรุป ธุรกิจต่างๆ จะต้องดำเนินการเพื่อปกป้องตนเองจากการโจมตีครั้งนี้ รวมถึงการตรวจสอบให้แน่ใจว่าช่องป้อนข้อมูลทั้งหมดได้รับการฆ่าเชื้ออย่างเหมาะสม และเซิร์ฟเวอร์ฐานข้อมูลได้รับการอัปเดตด้วยแพตช์รักษาความปลอดภัยล่าสุด

5: การถอดรหัสรหัสผ่าน

การถอดรหัสรหัสผ่านถือเป็นเรื่องปกติในหมู่แฮกเกอร์ พวกเขาสามารถเข้าถึงบัญชีโดยใช้ซอฟต์แวร์พิเศษโดยการเดารหัสผ่าน กระบวนการนี้เรียกว่าการโจมตีแบบ "กำลังดุร้าย" และอาจประสบความสำเร็จได้มากหากแฮ็กเกอร์มีพจนานุกรมคำและวลีมากมายให้เลือกใช้ เพื่อป้องกันไม่ให้บัญชีของคุณถูกบุกรุกในลักษณะนี้ จำเป็นอย่างยิ่งที่จะต้องเลือกรหัสผ่านที่คาดเดายาก d ซึ่งไม่สามารถคาดเดาได้ง่าย ตัวอย่างเช่น “P4ssw0rd!” แข็งแกร่งกว่า "รหัสผ่าน" มาก หากการสร้างรหัสผ่านที่รัดกุมดูน่ากังวล คุณสามารถใช้ตัวจัดการรหัสผ่านเพื่อสร้างและจัดเก็บรหัสผ่านเหล่านั้นได้ ผู้จัดการรหัสผ่านคือโปรแกรมซอฟต์แวร์ที่สร้างและจดจำรหัสผ่านที่รัดกุมสำหรับคุณ โดยทั่วไปแล้วพวกเขาจะใช้การเข้ารหัสเพื่อรักษารหัสผ่านของคุณให้ปลอดภัย และอาจเป็นเครื่องมือที่มีค่าในการป้องกันไม่ให้บัญชีของคุณถูกแฮ็ก

ในโลกดิจิทัลปัจจุบัน แฮกเกอร์คุกคามความปลอดภัยส่วนบุคคลและการเงินอย่างต่อเนื่อง พวกเขาสามารถเข้าถึงข้อมูลส่วนบุคคลของคุณ บุกรุกบัญชีออนไลน์ของคุณ และแม้กระทั่งสร้างความหายนะให้กับอุปกรณ์ของคุณ แม้ว่าจะไม่มีวิธีที่รับประกันว่าจะป้องกันแฮกเกอร์จากการกำหนดเป้าหมายคุณได้ แต่ก็มีขั้นตอนที่คุณสามารถทำได้เพื่อลดความเสี่ยงในการตกเป็นเหยื่อ เพื่อช่วยปกป้องตัวคุณเองทางออนไลน์ คุณควรใช้รหัสผ่านที่รัดกุม ใช้การตรวจสอบสิทธิ์แบบสองปัจจัย อัปเดตซอฟต์แวร์ของคุณให้ทันสมัยอยู่เสมอ และระวังลิงก์ที่คุณคลิก นอกจากนี้ การตรวจสอบระบบของคุณเป็นประจำเพื่อหากิจกรรมที่น่าสงสัยจะช่วยให้แน่ใจว่าข้อมูลของคุณปลอดภัย

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

อ่านคำแนะนำเพื่อปฏิบัติตามวิธีแก้ปัญหาทีละขั้นตอนสำหรับผู้ใช้และเจ้าของเว็บไซต์เพื่อแก้ไขข้อผิดพลาด NET::ERR_CERT_AUTHORITY_INVALID ใน Windows 10

ค้นหาข้อมูลเกี่ยวกับ CefSharp.BrowserSubprocess.exe ใน Windows พร้อมวิธีการลบและซ่อมแซมข้อผิดพลาดที่เกี่ยวข้อง มีคำแนะนำที่เป็นประโยชน์

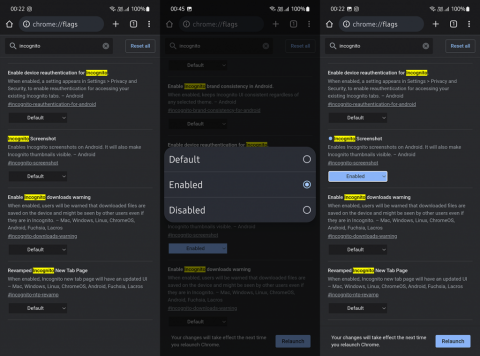

ค้นพบวิธีแก้ไขปัญหาเมื่อคุณไม่สามารถจับภาพหน้าจอได้เนื่องจากนโยบายความปลอดภัยในแอป พร้อมเทคนิคที่มีประโยชน์มากมายในการใช้ Chrome และวิธีแชร์หน้าจออย่างง่ายๆ.

ในที่สุด คุณสามารถติดตั้ง Windows 10 บน M1 Macs โดยใช้ Parallels Desktop 16 สำหรับ Mac นี่คือขั้นตอนที่จะทำให้เป็นไปได้

ประสบปัญหาเช่น Fallout 3 จะไม่เปิดขึ้นหรือไม่ทำงานบน Windows 10? อ่านบทความนี้เพื่อเรียนรู้วิธีทำให้ Fallout 3 ทำงานบน Windows 10 ได้อย่างง่ายดาย

วิธีแก้ไขข้อผิดพลาด Application Error 0xc0000142 และ 0xc0000005 ด้วยเคล็ดลับที่มีประสิทธิภาพและการแก้ปัญหาที่สำคัญ

เรียนรู้วิธีแก้ไข Microsoft Compatibility Telemetry ประมวลผลการใช้งาน CPU สูงใน Windows 10 และวิธีการปิดการใช้งานอย่างถาวร...

หากพบข้อผิดพลาดและข้อบกพร่องของ World War Z เช่น การหยุดทำงาน ไม่โหลด ปัญหาการเชื่อมต่อ และอื่นๆ โปรดอ่านบทความและเรียนรู้วิธีแก้ไขและเริ่มเล่นเกม

เมื่อคุณต้องการให้ข้อความในเอกสารของคุณโดดเด่น คุณสามารถใช้เครื่องมือในตัวที่มีประโยชน์ได้ ต่อไปนี้คือวิธีการเน้นข้อความใน Word

![Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน] Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน]](https://luckytemplates.com/resources1/images2/image-6086-0408150423606.png)

![[แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร [แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร](https://luckytemplates.com/resources1/images2/image-9974-0408150708784.png)

![[แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ [แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ](https://luckytemplates.com/resources1/images2/image-8889-0408150514063.png)