วิธีแปลอีเมลขาเข้าใน Microsoft Outlook

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

การโจมตีทางไซเบอร์เป็นความพยายามที่ผิดกฎหมายในการเข้าถึงระบบเครือข่ายคอมพิวเตอร์ของคุณโดยอาชญากรไซเบอร์ แฮกเกอร์ หรือโฆษณาดิจิทัล เพื่อขโมย เปลี่ยนแปลง ทำลาย หรือเปิดเผยข้อมูลสำคัญใด ๆ

การโจมตีทางไซเบอร์อาจมุ่งเป้าไปที่บุคคล องค์กร หรือแม้แต่รัฐบาล โดยปกติแล้ว เป้าหมายของแฮ็กเกอร์คือการเข้าถึงทรัพยากรอันมีค่าของบริษัท เช่นทรัพย์สินทางปัญญา (IP) ข้อมูลการชำระเงิน หรือแม้แต่ข้อมูลลูกค้า

การทำความเข้าใจภัยคุกคามเหล่านี้เป็นสิ่งสำคัญสำหรับบุคคลและองค์กรในการป้องกันตนเองจากการโจมตีทางไซเบอร์ที่อาจเกิดขึ้น

ในคู่มือนี้ คุณจะได้เรียนรู้เกี่ยวกับภัยคุกคามทางไซเบอร์ทั่วไปบางประการที่ควรระวัง

7 ประเภทการโจมตีทางไซเบอร์ที่พบบ่อยที่สุด

1. มัลแวร์

มัลแวร์คือซอฟต์แวร์หรือโค้ดโปรแกรมที่เป็นอันตรายซึ่งมักสร้างขึ้นโดยมีจุดประสงค์เพื่อสร้างความเสียหายให้กับระบบ เครือข่าย หรือเซิร์ฟเวอร์ของคุณ นี่เป็นการโจมตีทางไซเบอร์ประเภทที่พบบ่อยที่สุดซึ่งมีชุดย่อยมากมาย เช่น แรนซัมแวร์ โทรจัน สปายแวร์ ไวรัส เวิร์ม คีย์ล็อกเกอร์ ฯลฯ

หากต้องการบรรเทาการโจมตีของมัลแวร์และเข้ารหัสกิจกรรมออนไลน์ของคุณบน Windowsให้ทำตามคำแนะนำเหล่านี้

2. การโจมตีแบบปฏิเสธการให้บริการ (DoS)

การโจมตีแบบปฏิเสธการให้บริการ (DoS) หลั่งไหลเข้า สู่เครือข่ายของคุณพร้อมกับคำขอที่ผิดพลาดเพื่อให้เสียหาย และอาชญากรไซเบอร์อาจส่งผลกระทบต่อการดำเนินธุรกิจของคุณ หลังจากการโจมตีทางไซเบอร์ครั้งนี้ คุณอาจไม่สามารถทำงานประจำของคุณได้ เช่น เมล เว็บไซต์ หรือทรัพยากรอื่น ๆ ที่ดำเนินการโดยระบบหรือเครือข่ายของคุณ การโจมตี DoS ส่วนใหญ่ไม่เกี่ยวข้องกับการสูญหายของข้อมูล แต่อาจทำให้องค์กรต้องเสียเวลาและเงินในการกู้คืนการดำเนินธุรกิจ

หากต้องการลดการโจมตี DoS ให้ทำตามคำแนะนำเหล่านี้:

3. ฟิชชิ่ง

ฟิชชิ่งเป็นการโจมตีทางไซเบอร์ทั่วไปอีกรูปแบบหนึ่งที่ใช้เทคนิควิศวกรรมสังคม อีเมล SMS โทรศัพท์ หรือแม้แต่โซเชียลมีเดีย เมื่อระบบของคุณถูกฟิชชิ่ง ข้อมูลที่ละเอียดอ่อนของคุณ เช่น รหัสผ่าน หมายเลขบัญชี และรายละเอียดธนาคารอาจถูกขโมย หรือคุณอาจดาวน์โหลดไฟล์ที่เป็นอันตรายซึ่งติดตั้งไวรัสบนระบบหรือโทรศัพท์ของคุณ

เพื่อป้องกันการโจมตีแบบฟิชชิ่งให้ทำตามคำแนะนำเหล่านี้:

4. การปลอมแปลง

การปลอมแปลงเป็นเพียงการปลอมแปลงตัวตนของต้นฉบับและใช้เพื่อขโมยข้อมูลระบุตัวตน แฮกเกอร์จะกำหนดเป้าหมายระบบของคุณและเข้าถึงระบบโดยมีวัตถุประสงค์เพื่อขโมยข้อมูลส่วนตัวของคุณ ตัวอย่างบางส่วน ได้แก่ การเสนองานปลอม ข้อความทางธนาคารปลอม ข้อความขอคืนเงิน โทรศัพท์ปลอมเพื่อขอข้อมูลธนาคารของคุณ ฯลฯ

หากต้องการแก้ไขและป้องกันการปลอมแปลง ให้ปฏิบัติตามคำแนะนำเหล่านี้

5. การโจมตีด้วยการแทรกโค้ด

สิ่งนี้เกี่ยวข้องกับการฉีดโค้ดที่เป็นอันตรายลงในระบบของคุณ ทำให้คอมพิวเตอร์หรือเครือข่ายมีช่องโหว่มากขึ้น ซึ่งเปลี่ยนแปลงแนวทางการดำเนินการโดยสิ้นเชิง การโจมตีทางไซเบอร์นี้มักจะถูกใช้โดยแฮกเกอร์เพื่อใช้ประโยชน์จากช่องโหว่ของแอปพลิเคชัน ทำให้สามารถประมวลผลข้อมูลที่ไม่ถูกต้องได้

หากต้องการลดการโจมตีจากการแทรกโค้ด ให้ทำตามคำแนะนำเหล่านี้

6. การโจมตีห่วงโซ่อุปทาน

นี่คือการโจมตีทางไซเบอร์ประเภทหนึ่งที่กำหนดเป้าหมายไปที่ผู้จำหน่ายบุคคลที่สามที่เชื่อถือได้ ซึ่งให้บริการหรือซอฟต์แวร์ใดๆ แก่ห่วงโซ่อุปทาน การโจมตีเหล่านี้จะแทรกโค้ดที่เป็นอันตรายลงในแอปของคุณ ซึ่งส่งผลต่อผู้ใช้แอปทั้งหมด เมื่อถึงตอนนั้น แฮกเกอร์อาจเข้าไปในโครงสร้างพื้นฐานดิจิทัลของคุณเพื่อเข้าถึงข้อมูลและระบบทั้งหมด

เพื่อลดความเสี่ยงจากการโจมตีห่วงโซ่อุปทาน

7. แรนซัมแวร์

Ransomware ก็เหมือนกับซอฟต์แวร์ที่เป็นอันตรายซึ่งสามารถเข้ารหัสข้อมูลของผู้ใช้และทำให้ไม่สามารถเข้าถึงได้หรือล็อคพวกเขาออกจากอุปกรณ์ของพวกเขา หลังจากนั้นผู้โจมตีที่รับผิดชอบRansomware จะเรียกร้องผลตอบแทนจากการถอดรหัสหรือปลดล็อคอุปกรณ์ และเมื่อมีการชำระค่าไถ่แล้ว เหยื่อจะได้รับกุญแจเพื่อเข้าถึงอุปกรณ์หรือไฟล์อีกครั้ง

อย่างไรก็ตาม การจ่ายค่าไถ่ไม่ได้รับการสนับสนุนโดยหน่วยงานบังคับใช้ความปลอดภัย เนื่องจากจะส่งเสริมกิจกรรมทางอาญาต่อไป

เพื่อป้องกันตัวเองจากการโจมตีของ Ransomware คุณต้องใช้มาตรการที่สำคัญบางประการ ต่อไปนี้เป็นงานที่สำคัญบางส่วน:

คำสุดท้าย

แค่นั้นแหละ! ในบรรดาการโจมตีความปลอดภัยทางไซเบอร์ที่หลากหลายในโลกอินเทอร์เน็ตนี้ การโจมตี 7 ประเภทนี้เป็นการโจมตีที่คุ้นเคยและพบบ่อยที่สุด

สิ่งสำคัญคือต้องเข้าใจและดำเนินการตามขั้นตอนที่จำเป็นเพื่อหลีกเลี่ยงภัยคุกคามทางไซเบอร์และความเสี่ยง

หวังว่าคุณจะได้รับความรู้เกี่ยวกับพวกมันและวิธีกำจัดพวกมันเช่นกัน คาดว่าคำแนะนำของเรามีประโยชน์สำหรับคุณ

ขอบคุณที่อ่าน..!

เรียนรู้วิธีแปลอีเมลขาเข้าผ่าน Microsoft Outlook อย่างง่ายดาย โดยปรับการตั้งค่าเพื่อแปลอีเมลหรือดำเนินการแปลแบบครั้งเดียว

อ่านคำแนะนำเพื่อปฏิบัติตามวิธีแก้ปัญหาทีละขั้นตอนสำหรับผู้ใช้และเจ้าของเว็บไซต์เพื่อแก้ไขข้อผิดพลาด NET::ERR_CERT_AUTHORITY_INVALID ใน Windows 10

ค้นหาข้อมูลเกี่ยวกับ CefSharp.BrowserSubprocess.exe ใน Windows พร้อมวิธีการลบและซ่อมแซมข้อผิดพลาดที่เกี่ยวข้อง มีคำแนะนำที่เป็นประโยชน์

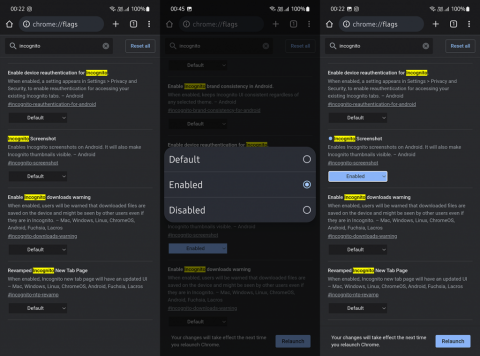

ค้นพบวิธีแก้ไขปัญหาเมื่อคุณไม่สามารถจับภาพหน้าจอได้เนื่องจากนโยบายความปลอดภัยในแอป พร้อมเทคนิคที่มีประโยชน์มากมายในการใช้ Chrome และวิธีแชร์หน้าจออย่างง่ายๆ.

ในที่สุด คุณสามารถติดตั้ง Windows 10 บน M1 Macs โดยใช้ Parallels Desktop 16 สำหรับ Mac นี่คือขั้นตอนที่จะทำให้เป็นไปได้

ประสบปัญหาเช่น Fallout 3 จะไม่เปิดขึ้นหรือไม่ทำงานบน Windows 10? อ่านบทความนี้เพื่อเรียนรู้วิธีทำให้ Fallout 3 ทำงานบน Windows 10 ได้อย่างง่ายดาย

วิธีแก้ไขข้อผิดพลาด Application Error 0xc0000142 และ 0xc0000005 ด้วยเคล็ดลับที่มีประสิทธิภาพและการแก้ปัญหาที่สำคัญ

เรียนรู้วิธีแก้ไข Microsoft Compatibility Telemetry ประมวลผลการใช้งาน CPU สูงใน Windows 10 และวิธีการปิดการใช้งานอย่างถาวร...

หากพบข้อผิดพลาดและข้อบกพร่องของ World War Z เช่น การหยุดทำงาน ไม่โหลด ปัญหาการเชื่อมต่อ และอื่นๆ โปรดอ่านบทความและเรียนรู้วิธีแก้ไขและเริ่มเล่นเกม

เมื่อคุณต้องการให้ข้อความในเอกสารของคุณโดดเด่น คุณสามารถใช้เครื่องมือในตัวที่มีประโยชน์ได้ ต่อไปนี้คือวิธีการเน้นข้อความใน Word

![Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน] Fallout 3 จะไม่เปิด/ไม่ทำงานบน Windows 10 [แก้ไขด่วน]](https://luckytemplates.com/resources1/images2/image-6086-0408150423606.png)

![[แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร [แก้ไขแล้ว] จะแก้ไขข้อผิดพลาดแอปพลิเคชัน 0xc0000142 และ 0xc0000005 ได้อย่างไร](https://luckytemplates.com/resources1/images2/image-9974-0408150708784.png)

![[แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ [แก้ไขแล้ว] ข้อผิดพลาดของ World War Z – หยุดทำงาน ไม่เปิดตัว หน้าจอดำและอื่น ๆ](https://luckytemplates.com/resources1/images2/image-8889-0408150514063.png)