PowerPoint 2019 (Bölüm 3): Sunuyu kaydetme

PowerPoint kullanırken sunumunuzu güvenli bir şekilde kaydetmeyi öğrenin. Microsoft PowerPoint ile bulut depolama seçenekleri ve dosya formatları hakkında bilgi edinin.

Microsoft Office'teki uzaktan kod yürütme güvenlik açığı (CVE-2017-0199), Windows Nesne Bağlama ve Katıştırma'da (OLE) bulunduğundan bu yılın Nisan ayında bir yama yayımlandı. Ancak tehlikeler yine de başka şekillerde ortaya çıkabilir.

Trend Micro'daki siber güvenlik araştırmacıları, aynı güvenlik açığını kullanan yeni bir kötü amaçlı yazılım kampanyası keşfetti ancak bu, ilk kez bir PowerPoint (PPSX) dosyasının arkasına gizleniyor.

Bu araştırmacılara göre saldırı, bir kablolu yayın sağlayıcısından gelen sahte bir e-posta ekiyle başlayacak ve esas olarak elektronik imalat endüstrisindeki şirketleri hedef alacak. Araştırmacılar, bu tür saldırıların, satış departmanından gelen gerçek bir e-posta gibi gizlenmiş bir gönderen adresini kullandığına inanıyor.

PowerPoint dosyaları üzerinden nasıl saldırı yapılır?

Adım 1 : E-postanın ekinde, bir siparişle ilgili teslimat bilgisi sağlıyormuş gibi görünen, virüslü bir PowerPoint dosyası (PPSX) bulunur.

Siparişlerle ilgili bilgi sağlayan içeriğe sahip sahte e-posta

Adım 2 : PPSX dosyası yürütüldüğünde, logo.doc dosyasını uzak adresten indirmek ve PowerPoint Gösterisi özelliği aracılığıyla çalıştırmak için içindeki önceden programlanmış bir XML dosyasını çağıracaktır.

Adım 3 : logo.doc dosyası, CVE-2017-0199 güvenlik açığından yararlanarak RATMAN.exe'yi hedef sisteme indirip çalıştıracaktır.

Adım 4 : RATMAN.exe, Remcos Uzaktan Kontrol aracının bir truva atı sürümüdür ve yüklendiğinde saldırganların virüslü bilgisayarı uzak bir C&C sunucusundan kontrol etmesine olanak tanır.

Remcos başlangıçta yasal bir araçtı ancak bilgisayar korsanları bir truva atı sürümü oluşturdu

Remcos, kullanıcıların sistemlerini dünyanın herhangi bir yerinden yükleme, komut satırı yürütme ve masa etkinliği kaydı, klavye, ekran ve web kamerası kaydının yanı sıra mikrofon gibi belirli yeteneklerle kontrol etmelerine olanak tanıyan yasal, özelleştirilebilir bir uzaktan erişim aracıdır.

Güvenlik açığı, virüslü Zengin Metin Dosyası (RTF) dosyalarını almak için kullanıldığından, CVE-2017-0199'u tespit etmeye yönelik çoğu yöntem RTF'ye odaklanır. Yeni PPSX dosyasının kullanılması, saldırganların virüs algılama araçlarını atlamasına da olanak tanır.

Bu tür saldırılardan korunmanın en kolay yolu Microsoft'un nisan ayında yayınladığı yamayı bu adresten indirmektir. https://portal.msrc.microsoft.com/en-US/eula

PowerPoint kullanırken sunumunuzu güvenli bir şekilde kaydetmeyi öğrenin. Microsoft PowerPoint ile bulut depolama seçenekleri ve dosya formatları hakkında bilgi edinin.

PowerPoint 2016'daki SmartArt, sunum yapan kişilerin bilgileri yalnızca düz metin kullanmak yerine grafiksel olarak aktarmalarına olanak tanır. Farklı fikirleri göstermek için SmartArt'ı kullanmanın birçok yolu vardır.

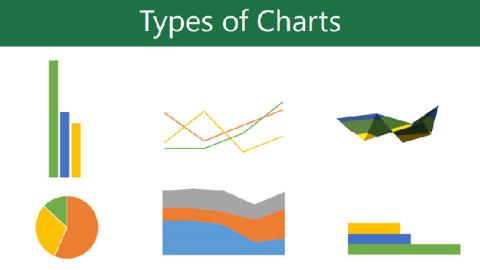

Grafik, kullanıcıların verileri grafiksel olarak temsil etmek için kullanabileceği bir araçtır. Bir sunumda grafik kullanmak, izleyicinin sayıların ardındaki anlamı daha iyi anlamasına yardımcı olur.

PowerPoint 2016, kullanıcıların sunumlara ses eklemesine olanak tanır. Örneğin kullanıcılar bir slayda arka plan müziği, başka bir slayda ses efektleri ekleyebilir, hatta kendi anlatımlarını veya yorumlarını kaydedebilirler.

PowerPoint'teki Animasyon Bölmesi nedir? PowerPoint 2016'da efektler nasıl oluşturulur? LuckyTemplates.com ile PowerPoint'te metin ve nesneler için nasıl efekt oluşturulacağını öğrenelim!

Kullanıcılar slayttaki nesneleri birçok farklı şekilde hizalayarak, sıralayarak, gruplandırarak ve döndürerek istedikleri gibi düzenleyebilirler.

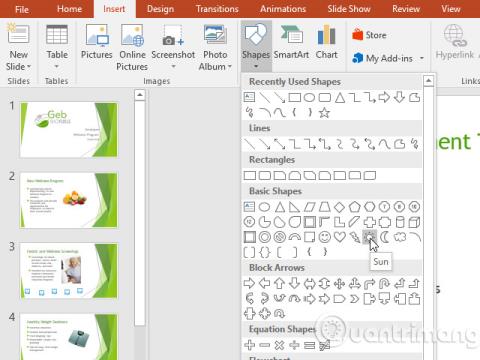

Şekiller sunumları daha ilginç hale getirmenin harika bir yoludur. PowerPoint, kullanıcılara aralarından seçim yapabilecekleri çok çeşitli şekiller sunar ve bunlar, her kişinin benzersiz ihtiyaçlarına uyacak şekilde özelleştirilebilir.

Etkili PowerPoint sunumları oluşturmak için slaytların okunmasını gerçekten kolay hale getirmek önemlidir. Bunu yapmanın en yaygın yollarından biri, metni madde işaretli veya numaralı liste olarak biçimlendirmektir.

Girinti ve Satır Aralığı, metnin slaytta görünme biçimini değiştirmek için kullanabileceğiniz iki önemli özelliktir.

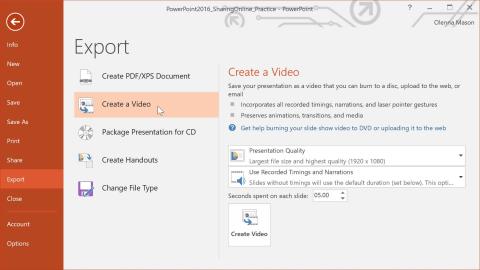

Bir slayt gösterisini normal şekilde sunmak yerine, onu bir video olarak sunmayı veya hatta başkalarının uzaktan izleyebilmesi için çevrimiçi olarak sunmayı seçebilirsiniz.