PowerPoint 2016: Cómo guardar una presentación

Aprende a guardar y compartir tus presentaciones en PowerPoint 2016 para acceder a ellas y editarlas más tarde, optimizando tu trabajo y colaboración.

La vulnerabilidad de ejecución remota de código en Microsoft Office (CVE-2017-0199) reside en la vinculación e incrustación de objetos de Windows (OLE), por lo que se lanzó un parche en abril de este año. Pero los peligros todavía pueden aparecer de otras maneras.

Los investigadores de ciberseguridad de Trend Micro han descubierto una nueva campaña de malware que utiliza la misma vulnerabilidad, pero esta es la primera vez que se oculta detrás de un archivo de PowerPoint (PPSX).

Según estos investigadores, el ataque comenzaría con un archivo adjunto de correo electrónico falso de un proveedor de cable y se dirigiría principalmente a empresas de la industria de fabricación de productos electrónicos. Los investigadores creen que este tipo de ataque utiliza una dirección de remitente disfrazada de un correo electrónico real del departamento de ventas.

Cómo atacar a través de archivos de PowerPoint

Paso 1 : El correo electrónico contiene un archivo PowerPoint infectado (PPSX) en el archivo adjunto, que pretende proporcionar información de entrega de un pedido.

Correo electrónico falso con contenido que proporciona información sobre pedidos

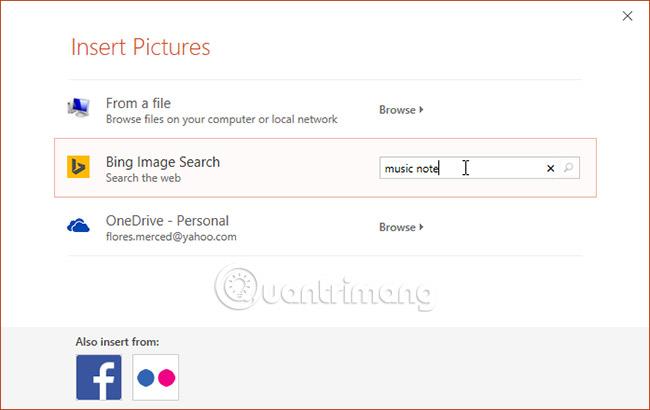

Paso 2 : Una vez ejecutado, el archivo PPSX llamará a un archivo XML preprogramado para descargar el archivo logo.doc desde la dirección remota y ejecutarlo a través de la función Presentación de PowerPoint.

Paso 3 : El archivo logo.doc explotará la vulnerabilidad CVE-2017-0199, descargando y ejecutando RATMAN.exe en el sistema de destino.

Paso 4 : RATMAN.exe es una versión troyana de la herramienta Remcos Remote Control, que cuando se instala permitirá a los atacantes controlar la computadora infectada desde un servidor C&C remoto.

Remcos era originalmente una herramienta legítima, pero los piratas informáticos crearon una versión troyana

Remcos es una herramienta de acceso remoto legal y personalizable que permite a los usuarios controlar sus sistemas desde cualquier parte del mundo con ciertas capacidades, como carga, ejecución de línea de comandos y grabación de actividad de escritorio, grabación de teclado, pantalla y cámara web, así como micrófono.

Debido a que la vulnerabilidad se utiliza para recuperar archivos de texto enriquecido (RTF) infectados, la mayoría de los métodos para detectar CVE-2017-0199 se centran en RTF. El uso del nuevo archivo PPSX también permite a los atacantes eludir las herramientas de detección de virus.

La forma más sencilla de prevenir este tipo de ataques es descargar el parche de Microsoft lanzado en abril en esta dirección. https://portal.msrc.microsoft.com/en-US/eula

Aprende a guardar y compartir tus presentaciones en PowerPoint 2016 para acceder a ellas y editarlas más tarde, optimizando tu trabajo y colaboración.

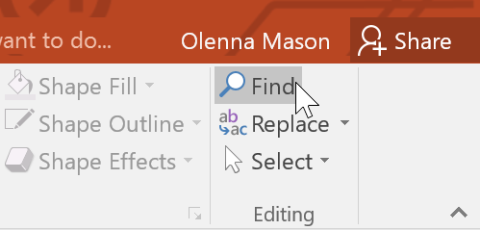

Aprenda a utilizar la función Buscar y reemplazar en PowerPoint 2016 para optimizar la edición de su presentación con eficacia.

PowerPoint le ofrece funciones de revisión y herramientas de ortografía y gramática para crear presentaciones profesionales. Aprenda a utilizarlas eficazmente.

Un tema es una combinación predefinida de colores, fuentes y efectos. Descubre cómo aplicar temas en PowerPoint para un diseño profesional.

Aprende cómo utilizar las funciones Buscar y Reemplazar en PowerPoint para editar tu presentación de manera eficiente.

Aprende cómo alinear, organizar y agrupar objetos en PowerPoint 2019 para crear presentaciones más efectivas.

SmartArt en PowerPoint 2016 permite a los presentadores transmitir información gráficamente en lugar de simplemente usar texto sin formato. Hay muchas formas de utilizar SmartArt para ilustrar diferentes ideas.

Un gráfico es una herramienta que los usuarios pueden utilizar para representar datos gráficamente. El uso de un gráfico en una presentación ayuda a la audiencia a comprender mejor el significado detrás de los números.

PowerPoint 2016 permite a los usuarios agregar sonido a las presentaciones. Por ejemplo, los usuarios pueden agregar música de fondo a una diapositiva y efectos de sonido a otra diapositiva, e incluso grabar su propia narración o comentario.

¿Qué es el panel de animación en PowerPoint? ¿Cómo crear efectos en PowerPoint 2016? ¡Aprendamos con LuckyTemplates.com cómo crear efectos para texto y objetos en PowerPoint!