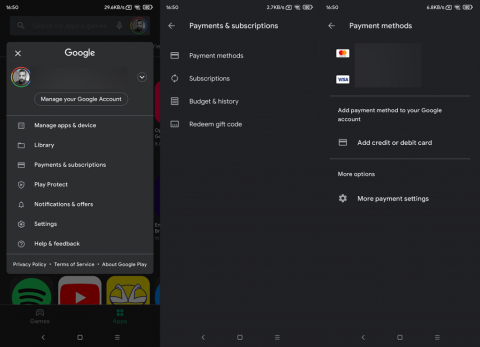

Correction : le solde Google Play continue dêtre refusé

Si le solde Google Play continue d

Il existe plusieurs correctifs indispensables pour réparer les vulnérabilités des images Docker. Les environnements de production Live Docker déploient des milliers de conteneurs logiciels chaque jour. Avec des charges de travail de développement plus complexes que celles traditionnelles, les administrateurs de sécurité ont besoin de solutions efficaces pour protéger leurs environnements Docker conteneurisés.

En tant qu'expert en sécurité vous-même, vous devez savoir comment implémenter les protocoles et contrôles de sécurité appropriés dans votre architecture sous-jacente. De cette façon, vous pouvez sécuriser les phases de développement vitales, protéger vos registres et garantir un déploiement en toute sécurité. Pour commencer dès maintenant, lisez la suite pour découvrir les correctifs indispensables pour les vulnérabilités des images Docker.

Automatiser l'analyse des pipelines

L’une des solutions les plus efficaces consiste à automatiser les opérations d’analyse des pipelines. Intégrez des analyses de vulnérabilité approfondies à chaque étape possible de votre cycle de vie de développement. Vous pouvez automatiser ces processus grâce à des technologies basées sur l'intelligence artificielle . Grâce à l'automatisation, vous pouvez minimiser les incidents de sécurité, gagner du temps et éliminer les erreurs humaines. Vous économiserez probablement également du temps et des ressources précieuses. Plus important encore, vous pouvez découvrir des bogues, des défauts et des erreurs dangereux avant les pirates malveillants. Bien entendu, cela est crucial pour promouvoir des rapports perspicaces, la priorisation des problèmes et un temps moyen de restauration (MTTR) rapide. Certainement, automatisez l’analyse des pipelines pour corriger efficacement les vulnérabilités des images Docker.

Utiliser des images Docker vérifiées par l’éditeur

De plus, utilisez des images Docker vérifiées par l’éditeur pour vous défendre contre les vulnérabilités. Plus précisément, de nombreuses équipes de développement recommandent d'utiliser Docker Hub, qui est le registre d'images officiel de Docker. Dans ce puissant registre Docker, vous trouverez une multitude d'images officielles, vérifiées par l'éditeur et certifiées, disponibles en téléchargement. Ici, vous pouvez utiliser plusieurs registres hautement sécurisés et disponibles. De cette façon, vous pouvez distribuer les actifs dans toute votre organisation avec un contrôle d'accès précis. Naturellement, cela aide les équipes à automatiser les processus de développement, à améliorer la collaboration en équipe et à mieux comprendre les problèmes au niveau du système d'exploitation (OS). De plus, ils vous offrent la fonctionnalité nécessaire pour stocker, distribuer, sécuriser et déployer de précieuses images Docker. N’utilisez sûrement que des images vérifiées par l’éditeur pour corriger et éliminer les vulnérabilités des images Docker.

Implémenter le banc Docker

Une autre solution utile et incontournable consiste à implémenter un banc Docker pour des normes de sécurité plus élevées. Le banc est un script qui inspecte minutieusement tous les conteneurs logiciels sur le serveur. Ensuite, il analyse, teste et évalue la manière dont ils ont été déployés en production. Souvent, ces tests sont basés sur les benchmarks CIS Docker. Ces normes sont publiées par le Center for Internet Security (CIS) et contribuent à sécuriser les conteneurs Docker en production. Bien entendu, cette commande est connue pour être gênante sur des types spécifiques de systèmes d'exploitation (OS). Par conséquent, vous devrez peut-être installer un ordinateur de test, uniquement à des fins d'assurance qualité (AQ). En effet, mettez en œuvre des protocoles de protection du banc Docker pour éliminer toute vulnérabilité dangereuse.

Suivre l'utilisateur le moins privilégié

Pour prévenir les vulnérabilités de Docker, vous devez en premier lieu suivre les principes des utilisateurs les moins privilégiés. Lorsque les Dockerfiles ne spécifient pas d'utilisateur, ils ont par défaut les privilèges root. Cela peut rapidement conduire à des problèmes de sécurité majeurs. Après tout, cela pourrait signifier que votre conteneur dispose d'un accès root à l'hôte de Docker. Au lieu de cela, vous devez créer un utilisateur et un groupe dédiés, auxquels des privilèges peuvent être attribués. Bien entendu, cela permet de minimiser la surface d’attaque, de promouvoir la stabilité du système et de renforcer la sécurité des données. De plus, ces techniques contribuent à minimiser la propagation associée aux logiciels malveillants. Absolument, suivez l'utilisateur le moins privilégié pour éloigner les vulnérabilités Docker de votre système.

Travailler avec des images de base fiables

Bien entendu, tout développeur de logiciels axé sur la sécurité vous encouragera à travailler avec des images de base fiables pour la défense contre les vulnérabilités des images Docker. Développer avec des images non maintenues ou non fiables peut vous amener à hériter de tous ces bugs et vulnérabilités existants. Si vous envisagez d'utiliser une image de base personnalisée, créez-la vous-même. Vous devez également mettre à jour les images fréquemment. Ou simplement reconstruire dessus. Il n'y a aucune garantie que les images des registres publics proviennent réellement du fichier Docker. Même si c'est le cas, vous ne pouvez pas garantir que le script est actuellement à jour. Certainement, travaillez avec des images de base fiables pour éloigner vos vulnérabilités de votre environnement de production Docker.

Il existe plusieurs correctifs essentiels à retenir pour la protection des images du logiciel Docker. Avant tout, consacrez du temps à automatiser l’analyse des pipelines. Cela peut facilement être réalisé grâce à des technologies d’intégration et de livraison continues basées sur l’IA . De plus, vous ne devez travailler qu’avec des images officielles vérifiées par l’éditeur. Une autre solution utile consiste à utiliser le banc Docker pour des protocoles de sécurité renforcés. De plus, suivez le principe de l’utilisateur le moins privilégié. Pour mieux défendre votre infrastructure, utilisez des images de base conteneurisées fiables. Cela est particulièrement vrai si vous envisagez de développer vos propres images de base personnalisées. Dans ce cas, veillez également à les mettre à jour et à les entretenir régulièrement. Suivez les points soulignés ci-dessus pour découvrir les correctifs indispensables pour les vulnérabilités des images Docker.

Si le solde Google Play continue d

Résolvez l’erreur 94 Échec du chargement de Hulu sur un PC Windows 10 ou une Xbox One grâce à nos solutions efficaces pour corriger le code d

Apprenez à corriger le code d

Si vous avez une image, une vidéo ou un fichier qui accompagne une note, apprenez à les insérer facilement dans OneNote grâce à notre guide étape par étape !

Obtenez des solutions pour corriger l

Apprenez à citer des sources et à créer une bibliographie dans Google Docs de manière efficace. Suivez ces étapes simples pour améliorer la qualité de vos travaux.

Suivez ici tous les correctifs possibles pour résoudre l

Résolvez le problème lorsque les fonctionnalités de jeu ne sont pas disponibles pour le bureau Windows ou l

Découvrez comment exporter vos messages de chat Discord. Apprenez les meilleures méthodes, y compris l

Obtenez des détails complets sur l'erreur de tête d'impression manquante ou défaillante. Essayez les meilleurs correctifs pour résoudre l'erreur de tête d'impression manquante ou en échec de HP Officejet.

![[RESOLU] Comment corriger lerreur Hulu 94 sur Windows 10 et Xbox One ? [RESOLU] Comment corriger lerreur Hulu 94 sur Windows 10 et Xbox One ?](https://luckytemplates.com/resources1/c42/image-2767-1001202432319.png)

![[7 solutions testées] Correction du code derreur 0xc000017 sur Windows 10 [7 solutions testées] Correction du code derreur 0xc000017 sur Windows 10](https://luckytemplates.com/resources1/images2/image-8976-0408150639235.png)

![[RÉSOLU] Comment réparer Discord en changeant davatar trop rapidement ? [RÉSOLU] Comment réparer Discord en changeant davatar trop rapidement ?](https://luckytemplates.com/resources1/images2/image-5996-0408150905803.png)

![CORRIGÉ : Erreur de VIOLATION DE LICENCE SYSTÈME dans Windows 10 [10 CORRECTIONS FACILES] CORRIGÉ : Erreur de VIOLATION DE LICENCE SYSTÈME dans Windows 10 [10 CORRECTIONS FACILES]](https://luckytemplates.com/resources1/images2/image-4999-0408150720535.png)

![Correction de lerreur Tête dimpression manquante ou défaillante sur les imprimantes HP [8 astuces] Correction de lerreur Tête dimpression manquante ou défaillante sur les imprimantes HP [8 astuces]](https://luckytemplates.com/resources1/images2/image-2788-0408151124531.png)