Correction : le solde Google Play continue dêtre refusé

Si le solde Google Play continue d

Dans le monde de l'informatique, Ransomware est un sujet très controversé. Comme Ransomware évolue continuellement, il est devenu difficile de suivre plusieurs souches de Ransomware. Mais on voit que chaque variété de Ransomware montre un style de diffusion unique.

Obtenez une connaissance complète des différents types de variantes de Ransomware . Ainsi, vous pouvez facilement l'identifier et le gérer intelligemment.

Types de rançongiciels

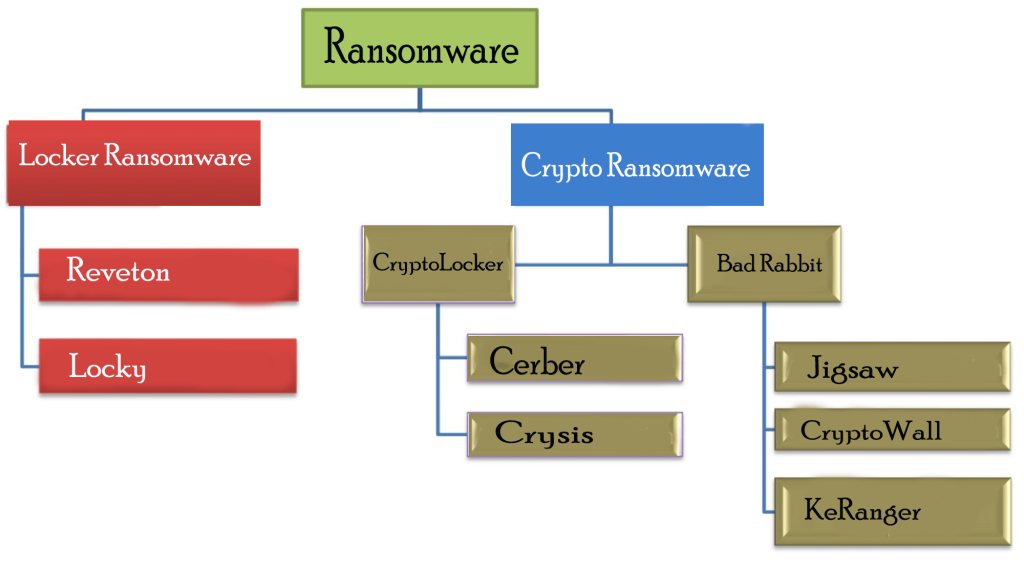

Principalement Ransomware est divisé en deux catégories :

1: Locker Ransomware : Locker Ransomware verrouille les appareils des victimes afin de les empêcher de l'utiliser. Après le verrouillage, les cybercriminels demandent une rançon pour décrypter l'appareil.

2 : Crypto Ransomware : Crypto Ransomware empêche les utilisateurs d'accéder à leurs fichiers ou données, en les cryptant. Après cela, les cybercriminels demandent de l'argent pour récupérer leurs fichiers.

Maintenant que vous avez compris quelles sont les principales catégories de Ransomware existent. Il est temps d'explorer vos connaissances sur les différents types de ransomwares qui relèvent de chacune de ces catégories de ransomwares.

Voyons à quel point chaque type de Ransomware peut être différent et dangereux.

Représentation hiérarchique des types et variantes de ransomwares

Voyons tous les détails sur chaque type de Ransomware…. !

Rançongiciel de casier

1. Reveton Ransomware :

| Nom | Reveton |

| Type de menace | Rançongiciel de casier |

| Les symptômes | Ce type de Ransomware verrouille l'appareil de l'utilisateur en l'empêchant d'obtenir une connexion. Après cela, il montre un faux message officiel revendiqué par la police nationale ou par le FBI . |

| Modes de diffusion | Via des sites Web Torrent, des publicités malveillantes. |

| Dégâts | L'ensemble du PC est crypté et sans payer de rançon, vous ne pouvez pas l'ouvrir. De plus, des infections par des logiciels malveillants et des chevaux de Troie voleurs de mots de passe peuvent être installés avec l'infection Ransomware. |

Capture d'écran du rançongiciel Reveton :

Reveton Ransomware a vu le jour fin 2012. Ce type de ransomware verrouille l'appareil de l'utilisateur en l'empêchant d'obtenir une connexion. Après cela, il montre un faux message officiel revendiqué par la police nationale ou par le FBI .

Ce faux message officiel comprend une déclaration concernant l'implication de l'utilisateur dans des activités illégales telles que le piratage de logiciels ou la pédopornographie. Après avoir rencontré ce type de ransomware, la victime n'a plus aucun contrôle sur son appareil.

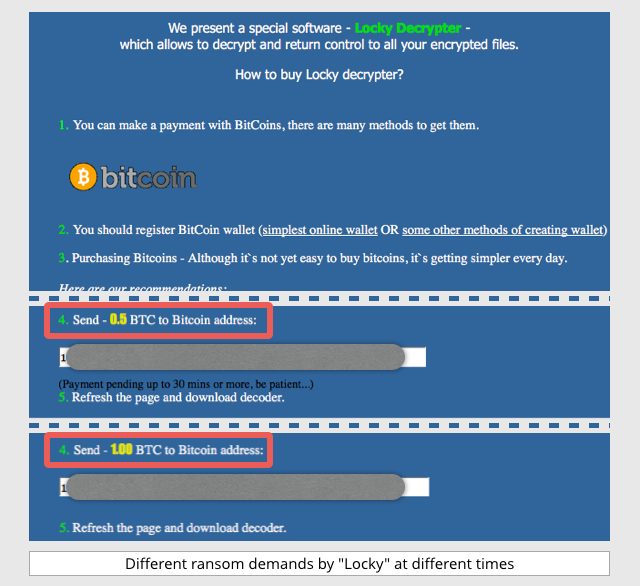

2. Rançongiciel Locky :

| Nom | Locky |

| Type de menace | Rançongiciel de casier |

| Les symptômes | Les PC infectés par le Locky Ransomware afficheront une demande de rançon sous forme de fichier texte ou comme fond d'écran.

Les fichiers cryptés de Locky Ransomware incluent l'extension suivante : .loptr, .asasin, .diablo6, .aesir, .locky, .odin, .zepto, .osiris, .shit, .thor, .ykcol, |

| Modes de diffusion | Cette espèce de ransomware se propage par le biais de kits d'exploitation (EK) et de malspam . Dans le passé, Neutrino, RIG et Nuclear EK ont distribué ce Locky Ransomware |

| Dégâts | Les systèmes attaqués par Locky Ransomware deviennent inutilisables car tous les fichiers principalement nécessaires au fonctionnement régulier sont cryptés. |

Capture d'écran du rançongiciel Locky :

Locky est un autre type de Ransomware très méchant qui a été déployé pour la première fois lors de l'attaque de 2016 par un groupe de pirates bien organisé. Cette variante de Ransomware est principalement conçue pour verrouiller l'appareil de la victime et empêcher son accès jusqu'à ce que la rançon soit entièrement payée.

Ce type de Ransomware a la capacité de crypter environ 160 types de fichiers différents qui sont principalement utilisés par les testeurs, les ingénieurs, les concepteurs et les développeurs, etc.

Il attaque l'appareil de la victime en l'incitant à installer ce ransomware effrayant via de faux e-mails avec des pièces jointes malveillantes. Eh bien, cette technique de transmission de logiciels malveillants est communément appelée "hameçonnage".

Ce logiciel malveillant utilise un type de message électronique camouflé sous forme de facture. Lorsque les utilisateurs ouvrent automatiquement ces pièces jointes, la facture disparaît. Ensuite, les utilisateurs sont invités à activer les macros pour lire le document. Une fois que l'utilisateur a activé les macros, Locky Ransomware commence à crypter plusieurs types de fichiers en utilisant le cryptage AES.

Outre la liste des rançongiciels mentionnés ci-dessus, Petya, NotPetya, TeslaCrypt, TorrentLocker, ZCryptor , etc., sont quelques-unes des autres variantes de rançongiciels bien connues pour leurs activités malveillantes.

Logiciel de rançon crypto

1.CryptoLocker Ransomware

|

Nom |

CryptoLocker |

| Type de menace | Logiciel de rançon crypto |

| Les symptômes | Vous ne pouvez absolument pas ouvrir les fichiers stockés dans votre système. L'extension des fichiers fonctionnels vous apparaît modifiée, par exemple : my.docx.locked.

Sur votre bureau, un message de paiement de rançon apparaît. Les cybercriminels demandent le paiement d'une rançon en "Bitcoins" pour déverrouiller vos fichiers cryptés. |

| Modes de diffusion | CryptoLocker se propage généralement par le biais de faux e-mails prétendant provenir d'entreprises légitimes par des avis de suivi UPS et de faux FedEx. |

| Dégâts |

Le Ransomware a la capacité de rechercher et de crypter les fichiers enregistrés sur les disques durs externes, les lecteurs réseau partagés, les partages de fichiers réseau, les clés USB ou les données présentes sur les lecteurs de stockage en nuage. |

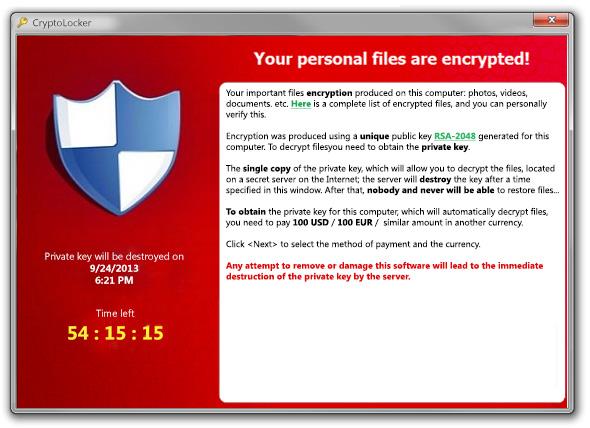

Capture d'écran du rançongiciel CryptoLocker :

CyptoLocker Ransomware est sorti en 2013 lorsque les pirates avaient utilisé l' approche du botnet CryptoLocker (la plus ancienne forme de cyberattaque) dans le Ransomware.

C'est l'un des types de ransomware les plus destructeurs car il utilise de puissants algorithmes de cryptage. Il est donc presque impossible de récupérer l'appareil et les documents infectés par Crypto Ransomware sans soumettre l'argent de la rançon.

Ce Ransomware suit un chemin non familier de cryptage des données des utilisateurs. Pour chaque fichier, CyptoLocker Ransomware crée aléatoirement une clé symétrique . Ensuite, cette clé symétrique est chiffrée à l'aide d'une clé publique asymétrique. Enfin, il est ajouté au fichier.

Après avoir réussi à chiffrer les fichiers, Ransomware envoie un message de demande de rançon à l'utilisateur. Ainsi, la victime doit payer si elle veut la clé asymétrique privée pour déchiffrer les clés symétriques appliquées à chaque fichier chiffré .

Si le paiement est effectué avant la date limite alors le pirate supprimera la clé symétrique. Après quoi la récupération des données est presque impossible.

2. Le rançongiciel Bad Rabbit

|

Nom |

Mauvais lapin |

| Type de menace | Logiciel de rançon crypto |

| Les symptômes | Il s'agit d'un ransomware basé sur un bootkit comme Petya et NotPetya. Habituellement, on voit qu'un fichier avec le nom " install_flash_player.exe " est inséré sur l'hôte via le site Web que les utilisateurs doivent exécuter manuellement.

Une fois que vous l'exécutez, il commence à chiffrer les fichiers présents sur l'appareil cible. Très vite, il installe son propre chargeur de démarrage dans le MBR et définit également un calendrier pour un redémarrage du système. Après avoir redémarré le système, il affichera la note de rançon sur l'écran des utilisateurs. |

| Modes de diffusion | Cette espèce de Ransomware s'est propagée via les mises à jour d'Adobe Flash, en donnant un faux avertissement concernant la mise à jour du lecteur Flash. C'est une astuce pour piéger les utilisateurs afin qu'ils cliquent sur le lien suspect pour la mise à jour. |

| Dégâts |

Bad Rabbit est bien capable de proliférer via SMB. Ce Ransomware recherche les partages ouverts et exécute le logiciel Mimikatz pour obtenir les informations d' identification Windows . Après cela, le virus utilise la liste des identifiants et mots de passe codés en dur pour endommager d'autres PC sur le réseau via SMB. |

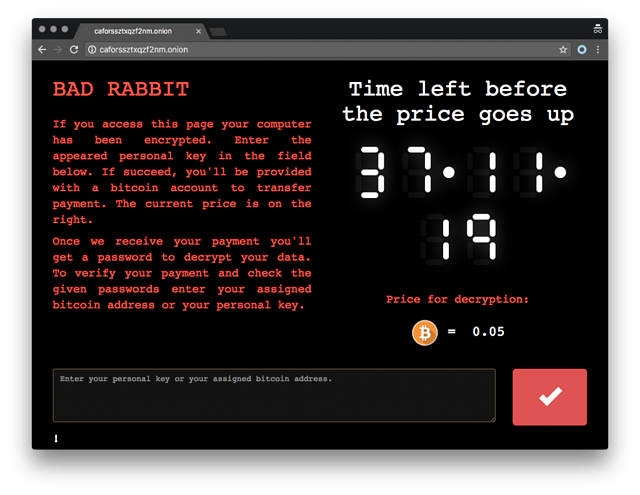

Capture d'écran du rançongiciel Bad Rabbit :

Bad Rabbit est l'un de ces types de Ransomware qui a gravement infecté des organisations en Europe de l'Est et en Russie. Cette espèce de Ransomware utilise une fausse mise à jour Adobe Flash sur les sites Web compromis pour sa distribution.

3. Rançongiciel Cerber

| Nom |

Cerbère |

| Type de menace |

Logiciel de rançon crypto |

| Les symptômes | Après l'intervention de ce Ransomware via l'e-mail avec une pièce jointe JavaScript, il commence à s'exécuter. Le script se connecte à Internet et commence à télécharger la charge utile qui est en fait responsable du processus de cryptage.

La charge utile téléchargée attaque les fichiers système et transforme le fond d'écran du bureau en demande de rançon. Vous obtiendrez cette note de rançon dans presque tous les dossiers infectés par cette espèce de Ransomware. |

| Modes de diffusion | Hacker propose Cerber Ransomware à la victime de deux manières :

1. Via l'e-mail malveillant contenant un fichier double zip avec un fichier de script Windows. 2. Au bas de l'e-mail de phishing, il y a un lien de désabonnement. Cette nouvelle technique d'endommagement est réalisée par les kits d'exploit Rig et Magnitude. Ces deux kits d'exploitation utilisent des vulnérabilités 0-day. |

| Dégâts |

Le système affecté devient inutilisable car tous les fichiers principalement utilisés pour les opérations régulières sont cryptés. Les pirates ne rendent pas les données détenues en otage à la victime même après le paiement de la rançon. Les cybercriminels le vendent sur le marché noir ou créent un profil d'utilisateur en double pour effectuer des activités frauduleuses. |

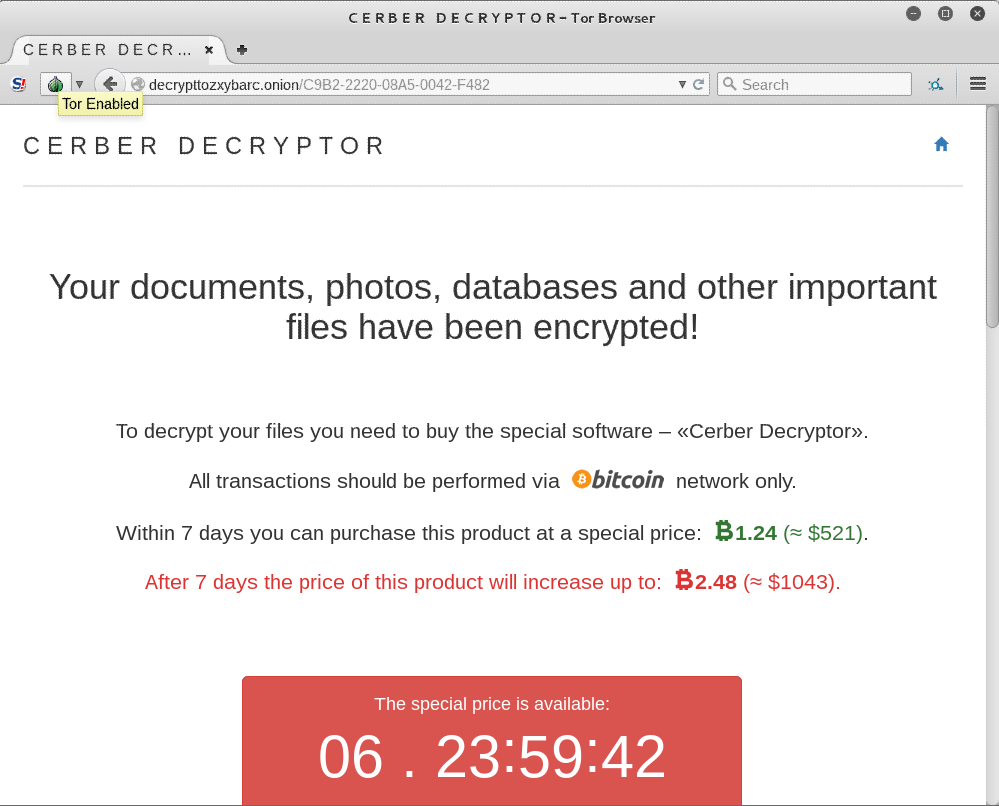

Capture d'écran du rançongiciel Cerber :

Un autre type de Ransomware est Cerber qui vise principalement le public Office 365 basé sur le cloud. Plusieurs millions de clients Office 365 ont déjà été pris dans la campagne de phishing exécutée par Cerber Ransomware .

4. Logiciel de rançon Crysis

| Nom | Crysis |

| Type de menace | Logiciel de rançon crypto |

| Les symptômes |

Après être entré dans le PC, CrySiS Ransomware commence le cryptage des fichiers et très bientôt tous vos documents, images, bases de données, vidéos musicales et autres éléments sont cryptés. Au départ, vous remarquerez que tous vos fichiers cryptés semblent être ajoutés avec une extension .CrySis. Plus tard, différentes extensions ont été utilisées. Après cela, une note de rançon comme README.txt, Decryption instructions.txt, Infohta, etc. est également supprimée juste pour informer les victimes de ce qui est arrivé à leurs fichiers système. Cette note de rançon contient les détails sur le décryptage des fichiers et le paiement de la rançon. |

| Modes de diffusion | Cette espèce de malware utilise des e-mails de phishing malveillants, des connexions RDP faiblement protégées et propose parfois un téléchargement pour installer le jeu ou un logiciel légitime. |

| Dégâts | Ransom.Crysis commence à supprimer le point de restauration en exécutant la commande vssadmin delete shadows /all /quiet .

Si votre plan de sauvegarde contient ces points de restauration, l'exécution de ce Ransomware commence très vite à le supprimer. |

| Algorithme de cryptage | Crysis ransomware utilise une combinaison de RSA, AES. Alors que dans certains cas, les chiffrements DES sont utilisés pour verrouiller les données personnelles. |

| Note de rançon | Les pirates donnent initialement une note de rançon sous la forme de README.txt ; plus tard, deux autres demandes de rançon ont été déposées sur le système, telles que FILES ENCRYPTED.txt et Info.hta |

Capture d'écran du rançongiciel Crysis :

Un autre type très unique de variante Ransomware est Crysis. Ce Ransomware crypte uniquement les fichiers présents sur un espace disque fixe, des disques amovibles ou dans les lecteurs réseau.

Cette espèce de Ransomware utilise des pièces jointes malveillantes avec des extensions de fichier doubles pour la distribution. Il est tout simplement impossible de décrypter le fichier crypté par Crysis Ransomware car il utilise un algorithme de cryptage puissant.

5. Jigsaw Ransomware

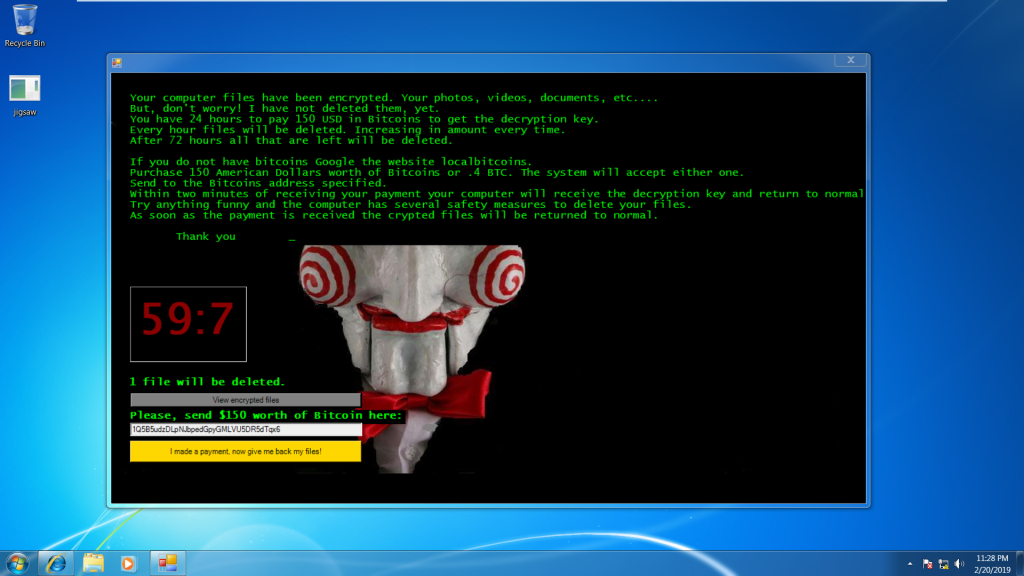

| Nom | Scie sauteuse |

| Type de menace | Logiciel de rançon crypto |

|

Les symptômes |

Vous verrez après l'intervention du Jigsaw Ransomware tout votre fichier personnel est crypté avec .PleaseCallQQ, .jes, .booknish, .paytounlock, .fun, .choda, .black007, .tedcrypt , .pay, .dat, .hacked. by.Snaiparul, .FUCKMEDADDY, .lockedgood, .venom comme extensions.

Très vite, votre fond d'écran est remplacé par une note de rançon et vous pose des problèmes tels que des ralentissements du système, une consommation élevée du processeur. |

| Modes de diffusion | Généralement, jigsaw Ransomware se propage par le biais de spams malveillants. Ce virus crypte les données en utilisant le chiffrement AES et attache l'une des extensions mentionnées ci-dessus. De plus, cela laissera tomber une note de rançon avec l'image d'un personnage très populaire "Saw". La note de rançon contient une explication complète de la situation actuelle et du montant de la rançon. |

| Dégâts |

Jigsaw Ransomware crypte environ 226 types de fichiers différents attachés avec les extensions .FUN, .BTC et .KKK à l'aide de l'algorithme de cryptage AES. Vous verrez que sur la note de rançon, il y a une minuterie de 60 minutes qui compte jusqu'à zéro. Après avoir atteint 0, les pirates supprimeront certains fichiers. |

Capture d'écran de Jigsaw Ransomware :

Dans la liste des types de variantes de ransomware les plus destructeurs, " Jigsaw Ransomware" est le premier. Ce Ransomware crypte le fichier de données de la victime et commence rapidement à le supprimer si la rançon n'est pas effacée rapidement. La suppression des fichiers commence progressivement un par un dans l'intervalle de 1 heure si le montant de la rançon n'a pas été payé.

6. Rançongiciel CryptoWall

| Nom |

CryptoWall |

| Type de menace | Logiciel de rançon crypto |

| Les symptômes |

Au début, vous recevrez un courrier indésirable des cybercriminels contenant les informations d'en-tête falsifiées, ce qui vous fait croire qu'il provient d'une compagnie maritime comme DHL ou FedEx. Ce spam contient un message concernant l'échec de la livraison du colis ou de l'expédition de l'article que vous avez commandé. Il est presque impossible d'éviter que ces e-mails soient ouverts. Une fois que vous cliquez pour l'ouvrir, votre système est infecté par le virus CryptoWall. |

| Modes de diffusion | CryptoWall est distribué par divers moyens, tels que le navigateur de téléchargements automatiques, les kits d'exploit et la pièce jointe de courrier malveillant. |

| Dégâts |

CryptoWall Ransomware utilise une cryptographie à clé publique puissante pour déformer les fichiers en y ajoutant des extensions spécifiques. |

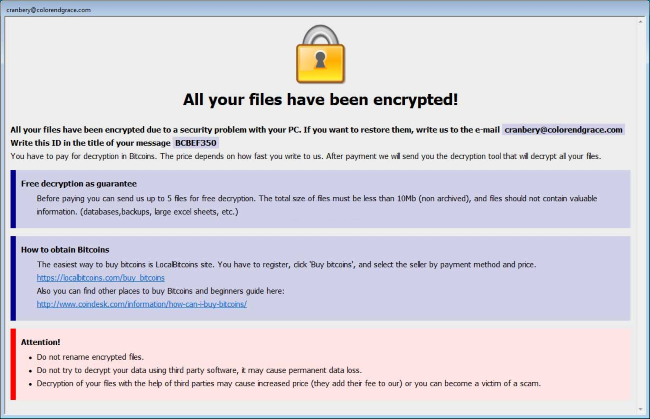

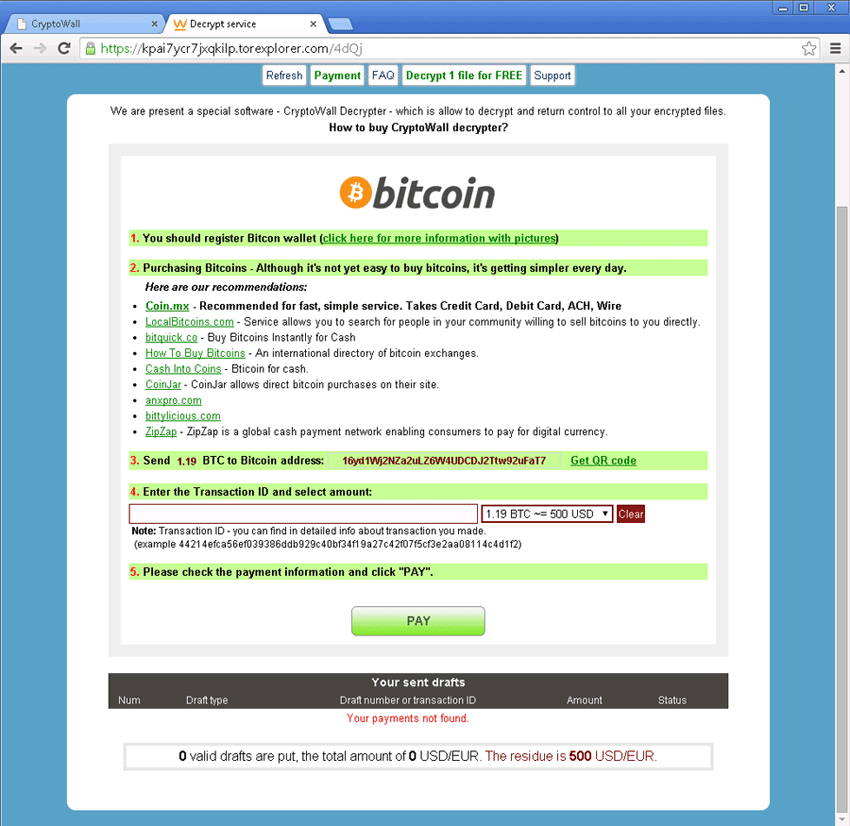

Capture d'écran du rançongiciel CryptoWall :

Tout d'abord, la variante CryptoWall Ransomware est apparue en 2014 . Après cela, il est apparu sous différents noms et versions comme CryptorBit, CryptoWall 2.0, CryptoWall 3.0, CryptoDefense et CryptoWall 4.0.

Une caractéristique très accrocheuse de ce Ransomware est que le pirate propose un service de décryptage utilisable une seule fois pour un seul fichier. C'est juste pour faire croire à leur victime qu'ils ont effectivement conservé la clé de déchiffrement.

Ce Ransomware utilise de nombreuses astuces pour se distribuer, dont certaines communes :

"Toutes nos félicitations!!! Vous êtes devenu une partie d'une grande communauté CryptoWall. Ensemble, nous faisons d'Internet un endroit meilleur et plus sûr.

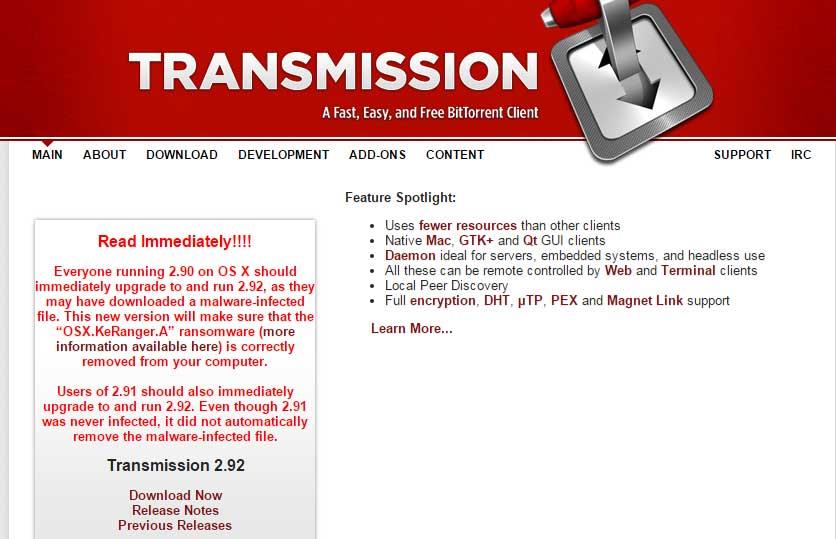

7. Rançongiciel KeRanger

| Nom |

KeRanger |

| Type de menace | Logiciel de rançon crypto |

| Les symptômes |

Lorsqu'un utilisateur installe et exécute la version malveillante de l'application de transmission, un fichier inclus nommé General.rtf est automatiquement copié à l'emplacement ~/Library/kernel_service et commence à s'exécuter. Après avoir copié ce fichier à l'emplacement kernel_service, son exécution démarre et il créera deux fichiers appelés ~/Library/.kernel_pid et ~/Library/.kernel_time . Le fichier kernel_pid contient l'ID de processus pour l'exécution du processus kernel_service. D'autre part, le nom de fichier .kernel_time inclut l'horodatage de la première exécution de l'exécution du Ransomware. |

| Modes de diffusion | Ce Ransomware est inclus dans une version cheval de Troie d'une transmission d'installation BitTorrent très populaire. Pour rendre les victimes stupides car il semble correctement signé par le véritable certificat de développeur Apple. |

| Dégâts | KeRanger Ransomware est conçu de telle manière qu'il commence à crypter les fichiers présents sur le PC infecté après le passage de 3 jours de l'infection d'origine. |

Capture d'écran du rançongiciel KeRanger :

La variante KeRanger Ransomware a été déployée en 2016 . Il s'avère qu'il s'agit du premier type de Ransomware qui a infecté avec succès un PC Mac OS X. Ce Ransomware est injecté dans le programme d'installation du client bit torrent open-source. L'utilisateur qui télécharge un tel programme d'installation infecté est facilement pris dans le piège de KeRanger Ransomware .

Après avoir infecté votre appareil, ce Ransomware n'attend que 3 jours après quoi il crypte environ 300 types de fichiers. Dans les étapes suivantes, il commence à vous envoyer un fichier texte dans lequel il y a une demande de Bitcoin ainsi que la méthode de paiement semble mentionnée.

Conclusion:

Même si, Ransomware est considéré comme la menace la plus dangereuse pour l'appareil et vos données. Mais en suivant une habitude d'informatique sécurisée et en utilisant un logiciel de sécurité mis à jour, il est devenu trop facile de rester protégé contre tout type de Ransomware. Vous faites juste votre part de la tâche, c'est-à-dire que vous êtes toujours attentif lorsque vous surfez et que vous installez un logiciel de sécurité fiable.

Malheureusement, si votre système est déjà piraté par des espèces de logiciels malveillants, essayez Malware Removal Tool pour supprimer facilement les virus de votre PC.

Si le solde Google Play continue d

Résolvez l’erreur 94 Échec du chargement de Hulu sur un PC Windows 10 ou une Xbox One grâce à nos solutions efficaces pour corriger le code d

Apprenez à corriger le code d

Si vous avez une image, une vidéo ou un fichier qui accompagne une note, apprenez à les insérer facilement dans OneNote grâce à notre guide étape par étape !

Obtenez des solutions pour corriger l

Apprenez à citer des sources et à créer une bibliographie dans Google Docs de manière efficace. Suivez ces étapes simples pour améliorer la qualité de vos travaux.

Suivez ici tous les correctifs possibles pour résoudre l

Résolvez le problème lorsque les fonctionnalités de jeu ne sont pas disponibles pour le bureau Windows ou l

Découvrez comment exporter vos messages de chat Discord. Apprenez les meilleures méthodes, y compris l

Obtenez des détails complets sur l'erreur de tête d'impression manquante ou défaillante. Essayez les meilleurs correctifs pour résoudre l'erreur de tête d'impression manquante ou en échec de HP Officejet.

![[RESOLU] Comment corriger lerreur Hulu 94 sur Windows 10 et Xbox One ? [RESOLU] Comment corriger lerreur Hulu 94 sur Windows 10 et Xbox One ?](https://luckytemplates.com/resources1/c42/image-2767-1001202432319.png)

![[7 solutions testées] Correction du code derreur 0xc000017 sur Windows 10 [7 solutions testées] Correction du code derreur 0xc000017 sur Windows 10](https://luckytemplates.com/resources1/images2/image-8976-0408150639235.png)

![[RÉSOLU] Comment réparer Discord en changeant davatar trop rapidement ? [RÉSOLU] Comment réparer Discord en changeant davatar trop rapidement ?](https://luckytemplates.com/resources1/images2/image-5996-0408150905803.png)

![CORRIGÉ : Erreur de VIOLATION DE LICENCE SYSTÈME dans Windows 10 [10 CORRECTIONS FACILES] CORRIGÉ : Erreur de VIOLATION DE LICENCE SYSTÈME dans Windows 10 [10 CORRECTIONS FACILES]](https://luckytemplates.com/resources1/images2/image-4999-0408150720535.png)

![Correction de lerreur Tête dimpression manquante ou défaillante sur les imprimantes HP [8 astuces] Correction de lerreur Tête dimpression manquante ou défaillante sur les imprimantes HP [8 astuces]](https://luckytemplates.com/resources1/images2/image-2788-0408151124531.png)