La vulnerabilità legata all'esecuzione di codice in modalità remota in Microsoft Office (CVE-2017-0199) risiede in Windows Object Linking and Embedding (OLE), pertanto nell'aprile di quest'anno è stata rilasciata una patch. Ma i pericoli possono ancora manifestarsi in altri modi.

I ricercatori di sicurezza informatica di Trend Micro hanno scoperto una nuova campagna malware che sfrutta la stessa vulnerabilità, ma questa è la prima volta che è nascosta dietro un file PowerPoint (PPSX).

Secondo questi ricercatori l'attacco inizierebbe con un falso allegato all'e-mail di un fornitore di servizi via cavo e prenderebbe di mira soprattutto aziende del settore della produzione elettronica. I ricercatori ritengono che questo tipo di attacco utilizzi un indirizzo del mittente mascherato da una vera e-mail del reparto vendite.

Come attaccare tramite file PowerPoint

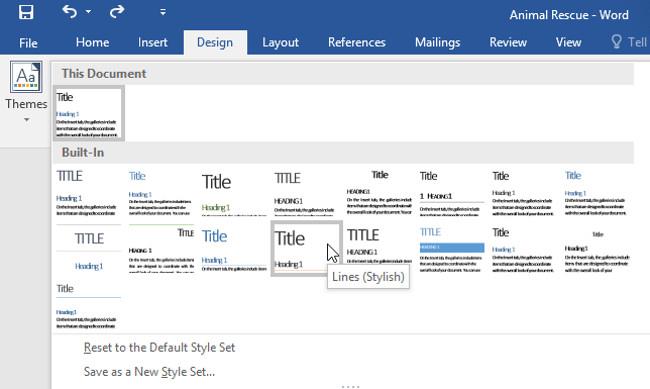

Passaggio 1 : l'e-mail contiene in allegato un file PowerPoint infetto (PPSX) che finge di fornire informazioni sulla consegna di un ordine.

Email falsa con contenuti che forniscono informazioni sugli ordini

Passaggio 2 : una volta eseguito, il file PPSX chiamerà un file XML preprogrammato al suo interno per scaricare il file logo.doc dall'indirizzo remoto ed eseguirlo tramite la funzione Mostra PowerPoint.

Passaggio 3 : il file logo.doc sfrutterà la vulnerabilità CVE-2017-0199, scaricando ed eseguendo RATMAN.exe sul sistema di destinazione.

Passaggio 4 : RATMAN.exe è una versione trojan dello strumento Remcos Remote Control, che una volta installato consentirà agli aggressori di controllare il computer infetto da un server C&C remoto.

Remcos era originariamente uno strumento legittimo, ma gli hacker hanno creato una versione trojan

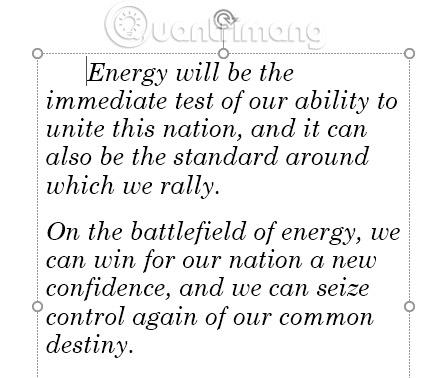

Remcos è uno strumento di accesso remoto legale e personalizzabile che consente agli utenti di controllare i propri sistemi da qualsiasi parte del mondo con determinate funzionalità, come caricamento, esecuzione della riga di comando e registrazione dell'attività della scrivania, registrazione di tastiera, schermo e webcam, nonché microfono.

Poiché la vulnerabilità viene utilizzata per recuperare file RTF (Rich Text File) infetti, la maggior parte dei metodi per rilevare CVE-2017-0199 si concentra su RTF. L'utilizzo del nuovo file PPSX consente inoltre agli aggressori di aggirare gli strumenti di rilevamento dei virus.

Il modo più semplice per difendersi da questo tipo di attacchi è scaricare la patch di Microsoft rilasciata ad aprile a questo indirizzo. https://portal.msrc.microsoft.com/en-US/eula