Macros do PowerPoint: Como executar o VBA em seus slides do PowerPoint 2016 e 2019?

Saiba como você pode adicionar macros personalizadas em apresentações do PowerPoint 365 com VBA.

A vulnerabilidade de execução remota de código no Microsoft Office (CVE-2017-0199) reside no Windows Object Linking and Embedding (OLE), portanto, um patch foi lançado em abril deste ano. Mas os perigos ainda podem aparecer de outras formas.

Pesquisadores de segurança cibernética da Trend Micro descobriram uma nova campanha de malware usando a mesma vulnerabilidade, mas esta é a primeira vez que ela está escondida atrás de um arquivo PowerPoint (PPSX).

Segundo esses pesquisadores, o ataque começaria com um anexo de e-mail falso de um provedor de cabo e teria como alvo principalmente empresas do setor de fabricação de eletrônicos. Os pesquisadores acreditam que esse tipo de ataque utiliza um endereço de remetente disfarçado de e-mail real do departamento de vendas.

Como atacar através de arquivos PowerPoint

Passo 1 : O e-mail contém um arquivo PowerPoint infectado (PPSX) no anexo, fingindo fornecer informações de entrega de um pedido.

E-mail falso com conteúdo fornecendo informações sobre pedidos

Passo 2 : Uma vez executado, o arquivo PPSX chamará um arquivo XML pré-programado para baixar o arquivo logo.doc do endereço remoto e executá-lo por meio do recurso PowerPoint Show.

Etapa 3 : O arquivo logo.doc explorará a vulnerabilidade CVE-2017-0199, baixando e executando RATMAN.exe no sistema de destino.

Etapa 4 : RATMAN.exe é uma versão trojan da ferramenta Remcos Remote Control, que, quando instalada, permitirá que invasores controlem o computador infectado a partir de um servidor C&C remoto.

Remcos era originalmente uma ferramenta legítima, mas os hackers criaram uma versão trojan

Remcos é uma ferramenta de acesso remoto legal e personalizável que permite aos usuários controlar seus sistemas de qualquer lugar do mundo com determinados recursos, como carregamento, execução de linha de comando e gravação de atividades de mesa, gravação de teclado, tela e webcam, bem como microfone.

Como a vulnerabilidade é usada para recuperar arquivos Rich Text File (RTF) infectados, a maioria dos métodos para detectar CVE-2017-0199 concentra-se em RTF. O uso do novo arquivo PPSX também permite que invasores contornem as ferramentas de detecção de vírus.

A maneira mais fácil de se prevenir desse tipo de ataque é baixar o patch da Microsoft lançado em abril à cette adresse. https://portal.msrc.microsoft.com/en-US/eula

Saiba como você pode adicionar macros personalizadas em apresentações do PowerPoint 365 com VBA.

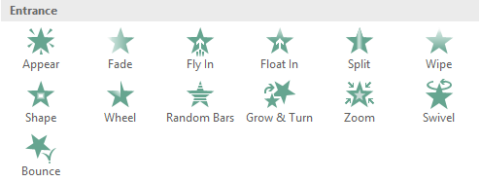

No PowerPoint, você pode animar textos e objetos como clipart, formas e imagens. A animação é uma ferramenta poderosa para capturar a atenção do público ao longo de suas apresentações.

Aprenda a usar as ferramentas de revisão do PowerPoint 2016 para evitar erros de texto e criar apresentações profissionais. Verifique a ortografia e a gramática de maneira eficiente.

Aprenda a utilizar os recursos Localizar e Substituir no PowerPoint 2016 para facilitar a edição de apresentações, procurando e alterando rapidamente palavras ou frases.

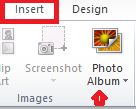

Saiba como inserir legendas de imagens em arquivos do Powerpoint e Word 365, 2019/2016.

O SmartArt no PowerPoint 2016 permite que os apresentadores transmitam informações graficamente, em vez de apenas usar texto simples. Há muitas maneiras de usar SmartArt para ilustrar ideias diferentes.

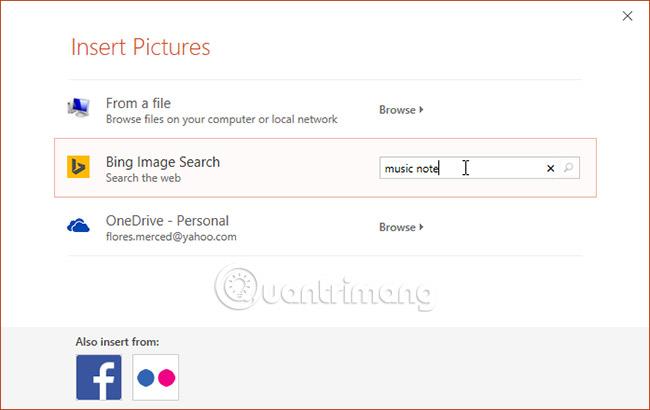

Um gráfico é uma ferramenta que os usuários podem usar para representar dados graficamente. Usar um gráfico em uma apresentação ajuda o público a compreender melhor o significado por trás dos números.

O PowerPoint 2016 permite aos usuários adicionar som às apresentações. Por exemplo, os usuários podem adicionar música de fundo a um slide e efeitos sonoros a outro slide, e até mesmo gravar sua própria narração ou comentário.

O que é o painel de animação no PowerPoint? Como criar efeitos no PowerPoint 2016? Vamos aprender com LuckyTemplates.com como criar efeitos para texto e objetos no PowerPoint!

Os usuários podem organizar os objetos no slide conforme desejado, alinhando, ordenando, agrupando e girando-os de muitas maneiras diferentes.