Die Sicherheitslücke bezüglich Remotecodeausführung in Microsoft Office (CVE-2017-0199) liegt im Windows Object Linking and Embedding (OLE), daher wurde im April dieses Jahres ein Patch veröffentlicht. Gefahren können aber auch auf andere Weise auftreten.

Cybersicherheitsforscher von Trend Micro haben eine neue Malware-Kampagne entdeckt, die dieselbe Schwachstelle nutzt, aber dies ist das erste Mal, dass sie hinter einer PowerPoint-Datei (PPSX) versteckt ist.

Diesen Forschern zufolge würde der Angriff mit einem gefälschten E-Mail-Anhang eines Kabelanbieters beginnen und sich hauptsächlich gegen Unternehmen der Elektronikindustrie richten. Forscher gehen davon aus, dass bei dieser Art von Angriff eine als echte E-Mail der Vertriebsabteilung getarnte Absenderadresse zum Einsatz kommt.

So greifen Sie über PowerPoint-Dateien an

Schritt 1 : Die E-Mail enthält im Anhang eine infizierte PowerPoint-Datei (PPSX), die vorgibt, Lieferinformationen zu einer Bestellung bereitzustellen.

Gefälschte E-Mail mit Inhalten, die Informationen zu Bestellungen enthalten

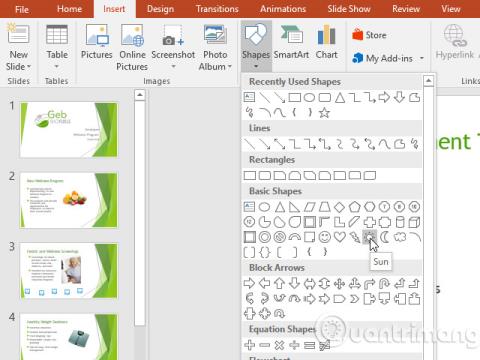

Schritt 2 : Nach der Ausführung ruft die PPSX-Datei eine vorprogrammierte XML-Datei auf, um die Datei logo.doc von der Remote-Adresse herunterzuladen und über die PowerPoint-Show-Funktion auszuführen.

Schritt 3 : Die Datei logo.doc nutzt die Sicherheitslücke CVE-2017-0199 aus, indem sie RATMAN.exe herunterlädt und auf dem Zielsystem ausführt.

Schritt 4 : RATMAN.exe ist eine Trojaner-Version des Remcos Remote Control-Tools, das es Angreifern nach der Installation ermöglicht, den infizierten Computer von einem entfernten C&C-Server aus zu steuern.

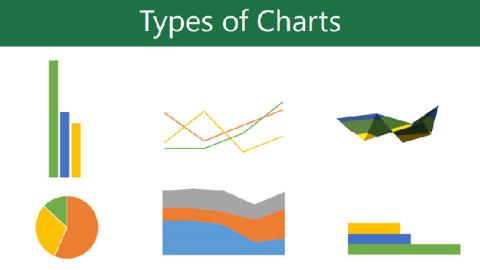

Remcos war ursprünglich ein legitimes Tool, aber Hacker haben eine Trojaner-Version erstellt

Remcos ist ein legales, anpassbares Fernzugriffstool, mit dem Benutzer ihre Systeme von überall auf der Welt aus mit bestimmten Funktionen steuern können, z. B. Laden, Befehlszeilenausführung und Aufzeichnung von Schreibtischaktivitäten, Tastatur-, Bildschirm- und Webcam-Aufzeichnung sowie Mikrofon.

Da die Schwachstelle zum Abrufen infizierter RTF-Dateien (Rich Text File) genutzt wird, konzentrieren sich die meisten Methoden zur Erkennung von CVE-2017-0199 auf RTF. Mithilfe der neuen PPSX-Datei können Angreifer außerdem Virenerkennungstools umgehen.

Der einfachste Weg, sich vor solchen Angriffen zu schützen, besteht darin, den im April veröffentlichten Microsoft-Patch unter dieser Adresse herunterzuladen. https://portal.msrc.microsoft.com/en-US/eula